Esta semana, en concreto el lunes día 29, estaba viendo el telediario de La 1 mientras trataba de dormir a mi hija; como parece que algunos periodistas están algo faltos de noticias (cuando se juega un Barça-Madrid parece que no se puede hablar de nada más interesante), uno de los bombazos informativos fue la actuación de nosequé cantante en Madrid, ídolo de quinceañeras, que había arrastrado a niñas de media España a hacer cola durante horas para que les firmara un disco o algo así. Reconozco mi ignorancia musical, ya que no tenía ni idea de quién era este chaval -prefiero a Krahe-, pero me llamó mucho la atención una cosa: una de las fans, entre gritos de histeria, se había “tatuado” en la cara su -presuntamente- número de teléfono móvil, junto a su nombre y un “Call me”; por supuesto, este fue uno de los primeros planos, con lo que media España pudo saber el teléfono de esta, también presuntamente, menor.

Por supuesto, un diez en seguridad para la niña por publicar información sensible (ríete tú de WikiLeaks); pero con quince años y las hormonas por las nubes dudo que mucha gente piense en las posibles consecuencias de una cosa como esta. Eso sí, un diez también en seguridad al periodista (o cámara, o lo que sea) por ese primer plano de la chavala; ahora cualquiera puede llamarla, tratar de quedar con ella, engañarla o lo que le apetezca. Con un par.

No voy a ponerme a hablar ahora de la seguridad de los menores y el uso que estos hacen de las nuevas tecnologías (casualmente esta semana se publican en este mismo blog varias entradas del tema, ya saben por qué :) Simplemente me llamó la atención la inocencia (o inconsciencia) de esa pobre chica y me planteé que si alguien es capaz de dar su teléfono delante de media España a cambio de nada, qué no sería capaz de hacer con un poco de ingeniería social. ¿Qué pasa si me hago pasar por un representante del cantante de marras y llamo a la chica para quedar con ella? ¿Qué pasa si en una red social me hago amigo de un menor y me dice dónde vive, dónde estudia y dónde va con sus amigos los viernes por la tarde? ¿Y si dejo en la puerta de un instituto un CD en el que haya escrito “Notas” o “Exámenes”, y que contenga un bonito keylogger?

Más allá de sistemas de control parental, restricciones técnicas de acceso a ciertos contenidos, filtrado de tráfico y demás, creo que esto sólo se arregla de dos formas: formando al menor y formando al menor. Y si puedo añadir una tercera opción, seguramente optaría por formar al menor. Sencillo, ¿verdad? Escribir cosas siempre es sencillo, el problema está en implementarlas. Y en este caso, en convencer a chavales -tarea difícil- de que las tecnologías son útiles, obviamente, pero hay que saber utilizarlas. Y de que si las usan mal pueden tener problemas que van más allá de bromas en Tuenti o mensajes en el muro de Facebook.

Por cierto, ¿qué hay de los padres? A menudo los niños son los más “tecnólogos” de la casa, usando cualquier cacharro con cables -o inalámbrico- mucho mejor que sus padres, desde el DVD al ordenador. Pensemos que si ninguno de nosotros dejaría a su hijo de nueve años solo en el centro de una gran ciudad, a expensas de cualquier agresión, con acceso a cualquier contenido simplemente mirando el escaparate de un quiosco, expuesto a un atropello, a perderse durante horas… ¿por qué estamos haciendo exactamente eso en Internet? Es más cómodo dejar a un chaval delante de un ordenador que jugar con él, hablarle o escucharle, pero a la larga todo tiene consecuencias… Si no lo haríamos en el mundo real, ¿por qué sí en el virtual?

Para acabar este post sobre menores, me gustaría hacer una mención a César J.F., un niño de nueve años cuyo cadáver apareció hace unos días dentro de una maleta en Menorca. Tras las investigaciones correspondientes, se ha descubierto que su propia madre lo ahogó en la bañera y que el cuerpo permaneció escondido durante unos dos años sin que nadie se percatara de que el chaval no estaba ni en clase, ni en su casa, ni en casa de sus abuelos, ni en ningún sitio. Nadie se preocupó por él en este tiempo, nadie lo echó de menos. Noticias como esta dejan a uno sin palabras. Creo que todos deberíamos plantearnos qué puede llevar a una (mal llamada) madre a hacer algo así pero, sobre todo, qué puede fallar para que un niño desaparezca dos años sin que nadie se dé cuenta. Reflexionemos un poco, porque en esta aldea global (con tanto 2.0, la nube y mil chorradas más) hay cosas que son difíciles de explicar. Y no tienen nada que ver con la tecnología. D.E.P.

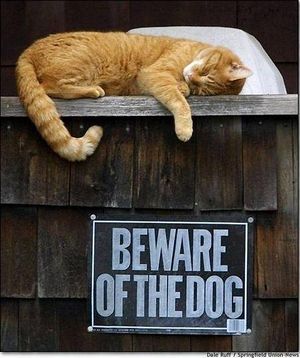

Según el DRAE, la disuasión es la “acción y efecto de disuadir”, y disuadir significa “inducir, mover a alguien con razones a mudar de dictamen o a desistir de un propósito”; básicamente, la disuasión consiste en convencer a alguien, de una u otra forma, para que cambie su manera de actuar. Cuando hablamos de seguridad, las medidas de disuasión son las que tratan de “convencer” a alguien hostil para que cese su actitud -al menos ante nosotros-; en muchos casos, son el efecto colateral de salvaguardas reales, pero en ocasiones se utilizan de forma pura, sin ningún otro mecanismo de seguridad real más allá de la intención de “convencer” a un delincuente de que nos deje tranquilos…

Según el DRAE, la disuasión es la “acción y efecto de disuadir”, y disuadir significa “inducir, mover a alguien con razones a mudar de dictamen o a desistir de un propósito”; básicamente, la disuasión consiste en convencer a alguien, de una u otra forma, para que cambie su manera de actuar. Cuando hablamos de seguridad, las medidas de disuasión son las que tratan de “convencer” a alguien hostil para que cese su actitud -al menos ante nosotros-; en muchos casos, son el efecto colateral de salvaguardas reales, pero en ocasiones se utilizan de forma pura, sin ningún otro mecanismo de seguridad real más allá de la intención de “convencer” a un delincuente de que nos deje tranquilos…