La Unidad 26165 (85th Special Service Center) se ubica en el número 20 de Komsomolskiy Prospekt; en esta misma dirección se ubica la Unidad Militar 06410 (152nd Training Center), con Koval NIKOLAY NESTEROVICH al mando y creada el 27/08/1943; aparentemente esta segunda unidad no está relacionada con el ámbito ciber desde un punto de vista técnico, encontrado información disponible en fuentes públicas de artículos o tesis relacionadas con la enseñanza militar, psicología, etc.

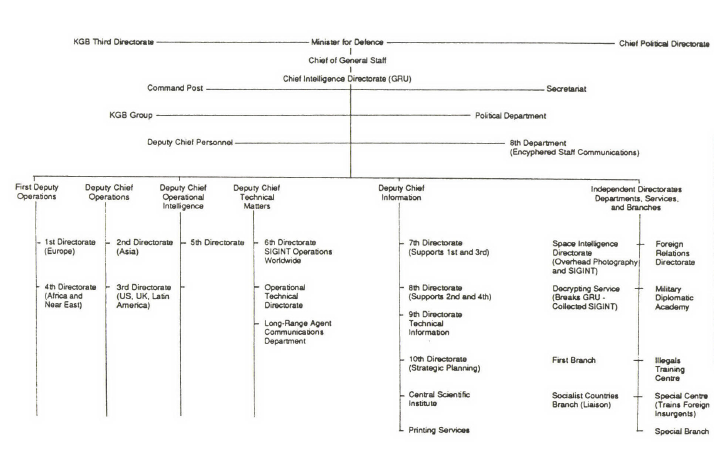

En la época soviética, en el número 20 de la Avenida Komsomolskiy de Moscú se localizaba al Servicio de Descifrado del GRU, al que ya hemos hecho referencia, íntimamente relacionado con la Sexta Dirección (SIGINT) pero no dependiente de él; de hecho, ese histórico Servicio de Descifrado es aparentemente la propia Unidad 26165, creada el 23 de mayo de 1953 según fuentes abiertas. Existe información pública que aparentemente confirma su existencia al menos en 1958, como la medalla conmemorativa del 60 aniversario de la Unidad que se muestra a continuación:

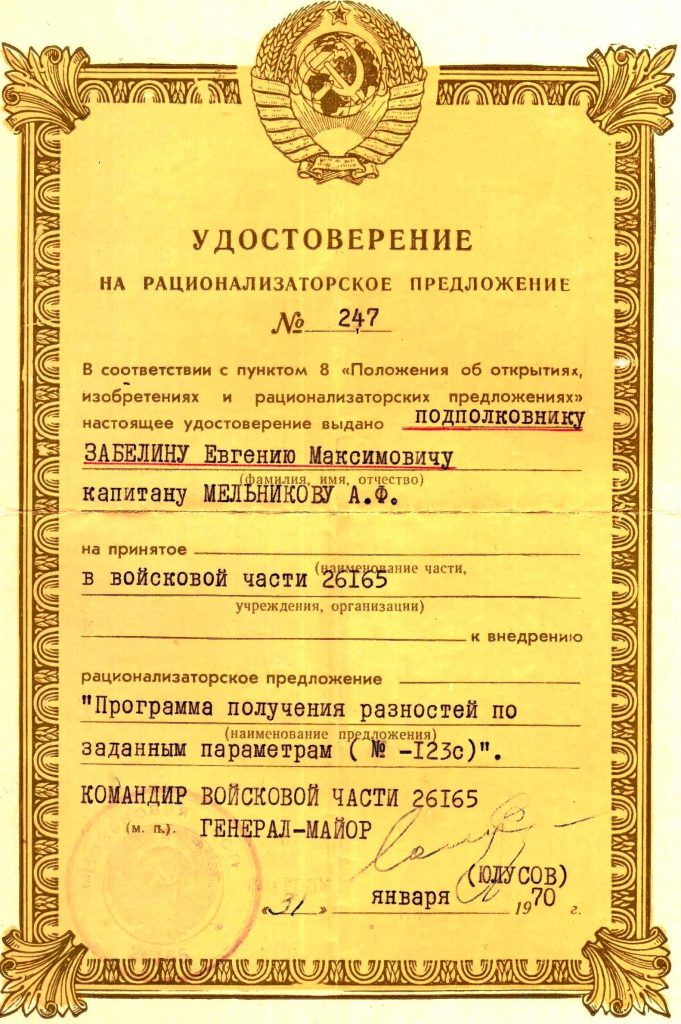

La “propuesta de racionalización” adjunta también muestra actividad de esta unidad en los años 70 del siglo pasado:

El concepto de “Rationalization Proposal” en la antigua Unión Soviética hacía referencia a conceptos técnicos que son innovadores y útiles para una organización porque suponen un cambio en diseños, tecnologías, maquinarias, materiales… Si la propuesta era aceptada tras una evaluación, al autor se le facilitaba un certificado como el anexo a efectos de propiedad intelectual.

El Coronel Jefe de la Unidad era, hasta principios de 2018, Viktor BORISOVICH NETYKSHO. Parte de la información sobre unidades militares es pública en Rusia; por ejemplo, en RusProfile (http://www.rusprofile.ru/), una página donde se recoge información sobre entidades jurídicas y empresarios rusos, podemos llegar a la información abierta de la Unidad 26165, como su fecha de fundación a la que ya hemos hecho referencia; según esta página su actual Comandante es el Coronel Dmitry ALEXANDROVICH MIKHAILOV, desde enero de 2018.

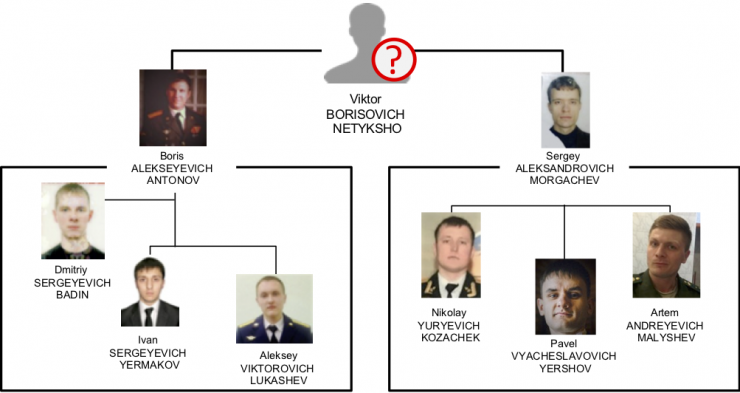

La Unidad 26165 se encarga de las actividades CNE y CNA en las acciones identificadas durante 2018; es una unidad técnica, de ataque y explotación, que desarrolla herramientas y capacidades ofensivas y que además ejecuta operaciones usando estas mismas capacidades, con dos grupos diferenciados: la acusación de Robert Mueller identifica, en relación a la Unidad 26165, a un grupo operativo, mandado por ANTONOV y que se encarga de ejecutar los ataques -intrusión, persistencia, etc.-, y un grupo de soporte y desarrollo, mandado por MORGACHEV y que es el responsable de facilitar infraestructura y herramientas al primero; la estructura definida en la acusación es la siguiente:

Las acusaciones holandesas añaden como miembros de la Unidad a Aleksei SERGEYEVICH MORENETS y a Evgenii MIKHAYLOVICH SEREBRIAKOV, quienes junto a los agentes de la Unidad 22177 fueron interceptados en La Haya, sin estar definido a cuáles de los grupos anteriores pertenecen aunque aparentemente, por el tipo de actividad que estaban desarrollando, estarían bajo el mando de ANTONOV.

Con las informaciones que hemos conocido durante este año 2018 podemos ponerle cara -y nombre, y empleo…- a supuestos miembros de APT28; cuando diferentes informes han hablado de las horas de compilación del malware, en horario laboral de Moscú y San Petersburgo, podemos imaginarnos a MORGACHEV y su grupo, mientras que cuando se han identificado campañas contra diferentes objetivos entran en juego ANTONOV y los suyos; por supuesto, la estructura y las identidades anteriores son parciales: la Unidad 26165 es mucho más compleja y amplia de lo que hemos conocido en 2018.

Como ya adelantamos en el

Como ya adelantamos en el  Durante unos meses hemos publicado en

Durante unos meses hemos publicado en