Para hoy martes tenemos una entrada de Marcos García, que ya ha colaborado con nosotros anteriormente en aspectos relacionados con la gestión de marca y reputación en las organizaciones.

Para hoy martes tenemos una entrada de Marcos García, que ya ha colaborado con nosotros anteriormente en aspectos relacionados con la gestión de marca y reputación en las organizaciones.

Periodista digitalizado y Director estratégico de écran Comunicación Interactiva, donde trabaja planificando estrategias de comunicación y escribiendo al respecto en el blog EstrategicaMENTE. Tuitea, de vez en cuando, como @elplumilla.

Los primeros meses del año, después del maratón navideño y de la fiebre de la rebaja, son meses de moda. Las grandes firmas presentan sus colecciones para el siguiente otoño/invierno. A lo largo de febrero se suceden todas las semanas de la moda: la de Milán, la de París, la de Madrid… ¿Y que hace un planner hablando de moda en un blog sobre Seguridad de la Información? Pues retomar el tema que abrí hace unos cuantos meses sobre la Gestión de Crisis.

Entonces comentaba que las crisis se solucionan antes de que lleguen a estallar. La prevención es la mejor arma de gestión de crisis y el primer paso en esa estrategia de prevención es una auditoría de riesgos en toda regla. El ejemplo de la moda no es gratuito en este planteamiento porque en la mayoría de pasarelas los departamentos de comunicación de las marcas llevan años aplicando una estrategia de contención de riesgos. Uno de los puntos de conflicto en estos eventos es siempre el tema del tallaje y de la edad de las modelos así que las firmas preparan el terreno distribuyendo material informativo con referencias abundantes a la legislación y el compromiso que tienen los especialistas de la moda en la lucha contra la anorexia.

Hoy martes traemos una entrada de Salvador Silvestre, de la firma

Hoy martes traemos una entrada de Salvador Silvestre, de la firma  La entrada de hoy es la segunda colaboración de Javier Cao, un “clásico” del sector que no requiere demasiadas presentaciones.

La entrada de hoy es la segunda colaboración de Javier Cao, un “clásico” del sector que no requiere demasiadas presentaciones.  Como primera entrada de esta semana un poco “rara”, tenemos una entrada de Rafael Rosell, que

Como primera entrada de esta semana un poco “rara”, tenemos una entrada de Rafael Rosell, que  Para empezar la semana, hoy tenemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre

Para empezar la semana, hoy tenemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre  Para hoy martes tenemos una entrada de Rafa García, amigo y antiguo colaborador de S2 Grupo que

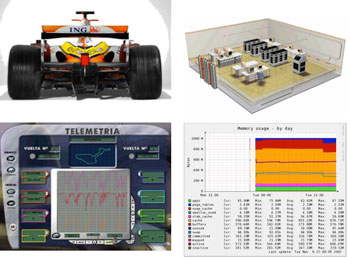

Para hoy martes tenemos una entrada de Rafa García, amigo y antiguo colaborador de S2 Grupo que  En este sentido, los criterios de gestión establecidos por la Dirección y que debieran estar referenciados en la Política de Seguridad de la Entidad, son el marco de trabajo para todas las personas involucradas de forma activa o pasiva, dentro de las actividades de operación, mantenimiento y supervisión del SGSI. Estas directrices generales son tanto el rumbo como las metas que el sistema de gestión debe lograr. Todo el esfuerzo de construcción y mantenimiento de un SGSI no se justifica si con ello no se logran determinados resultados; un SGSI tiene costes y por tanto, debe ser amortizado y rentabilizado lo máximo posible. Esto, dentro del ámbito de la seguridad, supone que las cosas deben funcionar con normalidad y los imprevistos, incidentes o accidentes deberán ser gestionados de forma correcta para minimizar los daños que pudieran producirse. Pero para lograr esto, es necesario justificar y demostrar con datos todo el esfuerzo que es necesario realizar para que las medidas de seguridad funcionen cuando hagan falta.

En este sentido, los criterios de gestión establecidos por la Dirección y que debieran estar referenciados en la Política de Seguridad de la Entidad, son el marco de trabajo para todas las personas involucradas de forma activa o pasiva, dentro de las actividades de operación, mantenimiento y supervisión del SGSI. Estas directrices generales son tanto el rumbo como las metas que el sistema de gestión debe lograr. Todo el esfuerzo de construcción y mantenimiento de un SGSI no se justifica si con ello no se logran determinados resultados; un SGSI tiene costes y por tanto, debe ser amortizado y rentabilizado lo máximo posible. Esto, dentro del ámbito de la seguridad, supone que las cosas deben funcionar con normalidad y los imprevistos, incidentes o accidentes deberán ser gestionados de forma correcta para minimizar los daños que pudieran producirse. Pero para lograr esto, es necesario justificar y demostrar con datos todo el esfuerzo que es necesario realizar para que las medidas de seguridad funcionen cuando hagan falta.