Este artículo es la segunda entrega de la serie dedicada a explorar los Actores Estado más activos de los últimos años, con el propósito de comprender en profundidad sus operaciones, modus operandi, victimología y otros aspectos clave. En esta entrega, revisaremos las operaciones ciber de los Cuerpos de la Guardia Revolucionaria Islámica de Irán (IRGC).

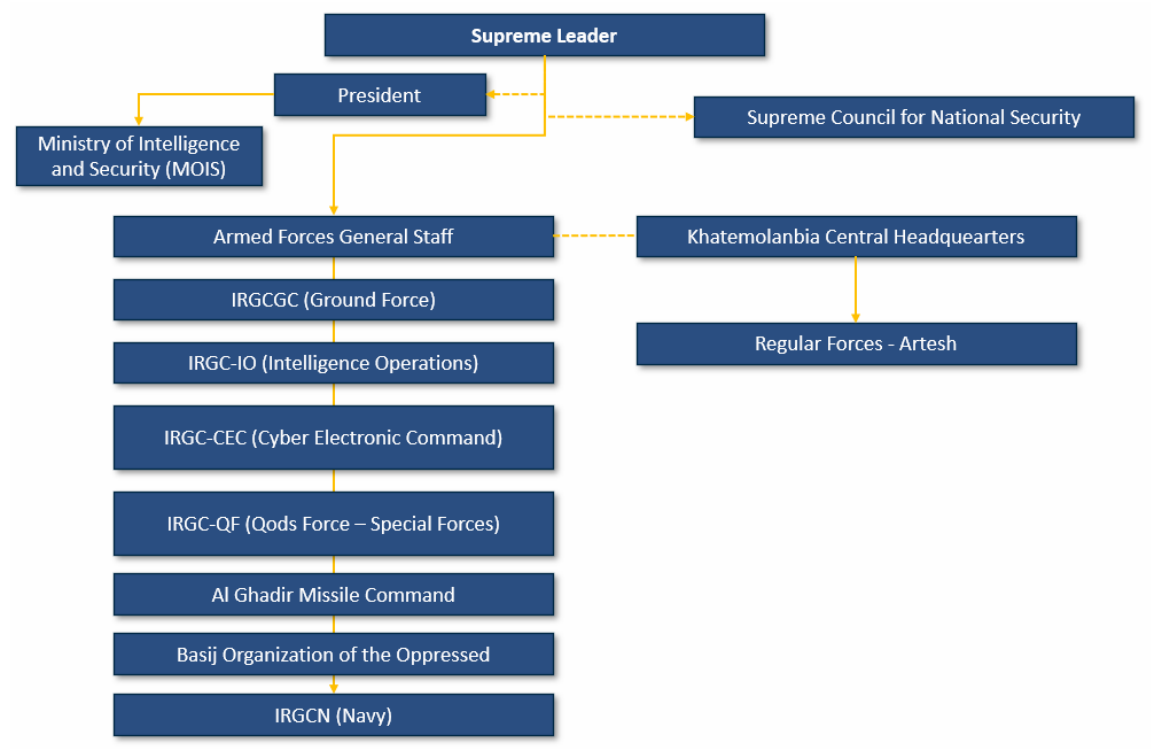

Antes de profundizar en el tema, es clave entender cómo está estructurado el gobierno de Irán en la actualidad, ya que su configuración influye directamente en su política y estrategia.

Esta se basa en la distribución de poder. En primer lugar, el Líder Supremo es el máximo responsable en las Fuerzas Armadas y tiene el poder de declarar la guerra o aprobar operaciones militares, entre otras. Antes de declarar cualquier operación militar, este informa al Consejo Supremo de Seguridad Nacional (SCNS), quien es el cuerpo responsable de la política exterior y doméstica, y está compuesto por sus secretarios, asignados por el Líder Supremo, y comandantes o miembros de diferentes instituciones militares y servicios de seguridad iraníes.

El SCNS informa tanto al Staff General de las Fuerzas Armadas, como al Mando de Khatemolanbia (KCHP), quienes, a su vez, se comunicarán con sus servicios correspondientes, ya sean el IRGC (principal ejército de Irán) o ARTESH. Por otro lado, Irán también tiene un presidente al frente del poder ejecutivo; sin embargo, este no ejerce control sobre las fuerzas armadas, lo que lo convierte en el único país donde el poder ejecutivo carece de dicha autoridad, según agencias públicas de EE. UU.