Les dejamos con la presentación utilizada por Toni Villalón en el IX Foro de Seguridad de RedIris en Valencia. Aunque sin el desparpajo y la elegancia de Toni, esperamos que disfruten con ella.

Seguridad dentro y fuera de la Nube

Fotomontajes

Quizá con ese descriptivo título sepan ustedes de qué va esta entrada, a tenor de la popularidad que el dichoso fotomontaje ha adquirido en las últimas horas, pero si no es así, se lo resumo. Al parecer, la web diseñada para la campaña de reelección de Gallardón a la alcaldía de Madrid está encabezada por un fotomontaje, que pueden ver debajo, y que presenta varios problemas, algunos de ellos bastante obvios.

El primero y principal es que es una imagen tomada de un banco de imágenes (fotolia, en este caso) y que se encuentra en la cabecera del portal de impuestos de la Generalitat de Catalunya y en la portada del libro ‘Doing Well And Good: The Human Face of the New Capitalism‘. Aunque elmundo.es se empeñe en llamar a eso plagio e incluso citar una posible violación de la Ley Sinde por violación de derechos de autor, a decir por la ausencia de marcas de agua, todo parece indicar que la imagen fue comprada y por tanto ambas acusaciones carecen de todo fundamento y están más basadas en animadversión política del periódico hacia Gallardón que en una violación real de derechos de autor.

Ciberataques contra Canadá

Hace un rato leía que el primer ministro canadiense, Stephen Harper, reconocía ayer públicamente que el gobierno canadiense está sufriendo en estos momentos ataques desde equipos ubicados en China, que hasta el momento han proporcionado a los atacantes información confidencial sobre ministerios clave. Según indica el artículo, los atacantes habían accedido a equipos de altos cargos y desde ahí, utilizando el correo electrónico y algo de ingeniería social, han distribuido troyanos y obtenido claves de otros sistemas y departamentos. Me atrevo a decir que el gobierno canadiense todavía no conoce la profundidad de la intrusión.

Al parecer, una auditoría realizada en 2002 ya advertía de este tipo de problemas, sin que se hayan tomado medidas hasta hace poco (aunque según los críticos poco significativas, de acuerdo al tamaño e importancia del gobierno canadiense, ya que se habla de 90m. $ a lo largo de 5 años). Me temo que esta es la tónica general en la mayor parte de los casos, ya sean grandes empresas privadas o entidades gubernamentales; hace tiempo que se viene hablando y advirtiendo de este tipo de amenazas, por activa y por pasiva, pero pocos parecen dispuestos a valorarla en su adecuada magnitud, ya sea por falta de recursos, de voluntad o simple escepticismo.

¿Podría pasar algo parecido en España? Bajo nuestro punto de vista, España no es ninguna excepción en aspectos como el ciberterrorismo y la ciberguerra, por lo que no hay motivos para creer que estemos exentos de riesgo. En el ámbito físico ya hemos sufrido ataques traumáticos y en el virtual podríamos ser objetivo igual que Canadá, Estados Unidos o Estonia. ¿Por qué no? Quiero creer que a día de hoy un ciberataque no tendría el impacto de un gran atentado, como hacer estallar un estadio en un partido de máxima afluencia (es una suposición, no lo sé a ciencia cierta), pero en cualquier caso considero que nos haría un daño no despreciable; y si se usa no de forma única, sino como multiplicador del efecto de un atentado “clásico”, estaríamos sin duda enfrentándonos a un verdadero problema. Existen esfuerzos muy importantes para “ciberprotegernos”, tanto oficiales (CCN, CNPIC…) como en el ámbito privado (CNCCS…), pero debemos seguir trabajando intensamente para tratar de ir por delante de los malos.

Más allá de casos particulares, lo primero que cabría preguntarse es el número y magnitud de ataques o intrusiones exitosas que no son detectadas; aunque los sistemas “centrales” de un gobierno puedan estar hasta cierto punto correctamente securizados, no hay que dejar de lado la gran cantidad de pequeños organismos que proporcionan innumerables puntos de entrada a la infraestructura central. En nuestro caso particular, piensen en ayuntamientos, diputaciones, empresas públicas, institutos, observatorios, fundaciones, etc., hagan números y verán el tamaño del queso Gruyère. En mi opinión, a pesar de los avances en materia de seguridad en la última década, existen todavía dos gigantescos problemas en la concepción de la seguridad, que son compartidos por empresas y organismos públicos:

- El usuario. Sí, el usuario. Ya sé que siempre volvemos a él, pero decir que el problema reside entre la silla y el teclado (PLBCAK, Problem Lies Between Chair And Keyboard) es algo más que una broma: es una realidad. El usuario, de cualquier nivel de jerarquía, es el responsable de la mayor parte de los problemas de seguridad. Es el que abre adjuntos que llegan de remitentes desconocidos, el que utiliza su nombre como clave (o cualquier variación simple de esto), el que deja su sesión sin bloquear, el que utiliza el portátil corporativo para descargar películas y que su hijo juegue al WoW, el que utiliza el mismo USB para almacenar información corporativa que para guardar las fotos del último cumpleaños, el que hace copias de su equipo en un CD que almacena debajo del teléfono de su casa, etc. En algunos casos, cuando existen normativas y políticas que prohíben estos comportamientos, se trata de simple negligencia. En otros, es ignorancia, pereza, o falta de sentido común. Siempre acabamos hablando de programas de concienciación y formación, pero ésta debe consistir en algo más que unas charlas o cursos de formación que a modo de concesión, apaciguen las “obsesiones” del Departamento de Informática.

- La concepción de la seguridad. A estas alturas, a nadie se le ocurriría que en una organización de un tamaño mínimo el equipo que desarrolla las aplicaciones corporativas fuese el mismo que administra los sistemas, y sin embargo, en seguridad es exactamente lo que sucede; la seguridad es otra tarea más del personal de Sistemas. Esto lo vemos a menudo, cuando tenemos que entregar un informe de auditoría lógica: nos encontramos con el problema de que las vulnerabilidades detectadas ponen de manifiesto una falta de control de la seguridad, lo que irremediablemente pone en entredicho el trabajo de la figura del Responsable de Informática y su equipo de cara a Dirección. Sin embargo, esto es la consecuencia de que muchos gestores todavía no han entendido que administrar los sistemas y securizar los sistemas son procesos diferentes que requieren y necesitan personal especializado; tanto la administración de sistemas como la gestión de la seguridad son trabajos suficientemente complejos y absorventes como para que, en un entorno mínimamente complejo, la misma persona pueda hacer ambos trabajos, sin entrar a valorar la necesaria segregación de funciones. Al final de la película, esto significa que una adecuada gestión de la seguridad demanda más recursos, pero mientras podamos “cargarle el muerto” a Sistemas, eso que nos ahorramos.

El problema es el de siempre: mientras el usuario va lentamente interiorizando las buenas prácticas en materia de Seguridad de la Información, y ésta se va independizando poco a poco de Sistemas (¿cuántas organizaciones conocen que bien a través de un proveedor o personal interno hagan una gestión “auténtica” de la seguridad?), nuestros datos e infraestructuras siguen expuestas a personas que, ellos sí, saben que el usuario hará probablemente todo lo que esté en su mano para conseguir sus objetivos (Ley de Naeser: puedes construirlo a prueba de bombas, pero no a prueba de idiotas), y que el administrador del entorno atacado ya tiene bastante con hacer su trabajo como para, además, meterse a gestionar IDS, IPS, Honeynets, o estudiar ataques de seguridad, exitosos o no.

Volviendo al caso canadiense, ya en 1989 Clifford Stoll narraba en el estupendo libro “The Cuckoo’s Egg: Tracking a Spy Through the Maze of Computer Espionage” cómo había hecho frente a una intrusión lógica por parte de espías de Europa del Este. Desde entonces, han pasado 22 años, y pienso que los gobiernos no sólo no han avanzado demasiado en la aplicación de medidas efectivas de protección, sino que la velocidad a la que se mueven es insuficiente. Me da la impresión de que las amenazas que provienen de las nuevas tecnologías son todavía algo que muchos altos cargos no han conseguido asimilar y perciben como algo “poco real”, a pesar de que, buscando paralelismos con los trabajos “clásicos” de los servicios de inteligencia, el riesgo que implica el ciberespionaje para la entidad atacada es (probablemente) mayor que el del espionaje clásico, con la ventaja de que apenas expone al atacante y es mucho más independiente del volumen de recursos.

La cuestión que deberían hacerse algunos a la vista de los hechos es: ¿podemos permitirnos el lujo de seguir ignorando este tipo de amenazas?

ProtegITs

Hace unas semanas les comentábamos que el Presidente de la Generalitat, D. Francisco Camps, había inaugurado el proyecto ProtegITs, en el cual les dábamos algo de información sobre esta iniciativa. Aprovechando que el pasado domingo se abrió la web al público y estamos presentes en ExpoJove (Feria Juvenil de Valencia, típicamente navideña), creo que es el momento de dar algunos detalles.

Hace unas semanas les comentábamos que el Presidente de la Generalitat, D. Francisco Camps, había inaugurado el proyecto ProtegITs, en el cual les dábamos algo de información sobre esta iniciativa. Aprovechando que el pasado domingo se abrió la web al público y estamos presentes en ExpoJove (Feria Juvenil de Valencia, típicamente navideña), creo que es el momento de dar algunos detalles.

ProtegITs es un proyecto que nació hace ya casi dos años a partir de una preocupación de José Rosell, uno de los socios directores de S2 Grupo, sobre la seguridad de los menores en Internet. Tras varias experiencias no muy agradables en peritajes, la cada vez más frecuente aparición de noticias de pederastia y pedofilia en prensa, y tras un periodo de maduración, se decidió dar forma al proyecto, y proponerlo a la Generalitat Valenciana como proyecto social. Como es evidente, ésta se mostró tremendamente interesada en él y fue lo que le dio el respaldo definitivo a un proyecto, ProtegITs, cuyo propósito es hacer conscientes a niños y niñas de entre 9 y 16 años de los riesgos que existen en el uso de Internet, y enseñarles cómo evitarlos. Algún tiempo después, entidades de la importancia de Consum Cooperativa y la Fundación Bancaja se unieron al proyecto, mostrando un apoyo clave para un proyecto de clara repercusión social. Adicionalmente, tal y como se puede ver en la página del proyecto, se cuenta con la participación de diversas empresas de carácter tecnológico y deportivo, tanto del ámbito local como nacional e internacional.

Dicho esto, ¿qué es ProtegITs? Pues ProtegITs es un proyecto que, a través de tres iniciativas claramente delimitadas, intenta cubrir todos los componentes de un modelo de seguridad en relación con los menores en Internet. Dichas iniciativas son las siguientes:

Presentación del proyecto ProtegiTs

Hoy, el President de la Generalitat Francisco Camps ha presentado en Valencia el proyecto ProtegiTs, una iniciativa que nació con una propuesta de S2 Grupo a la Generalitat Valenciana, dentro de su actividad de responsabilidad social corporativa, y cuyo propósito es hacer conscientes a los niños y niñas de entre 9 y 16 años de los riesgos que existen en el uso de Internet, y enseñarles cómo evitarlos.

Gracias a la Generalitat, que desde el principio supo apreciar el interés de la iniciativa, hemos conseguido ampliar en gran medida el alcance y el impulso del proyecto, dotándolo de mayores medios para que llegue al mayor número de niños y niñas posible. ProtegiTs cuenta con el apoyo decidido de la Fundación Bancaja y Consum Cooperativa, en calidad de promotores, así como de otras empresas de ámbito nacional e internacional, que han apostado por el proyecto en modalidad de colaboradores, convencidas del éxito de este proyecto y sus beneficios para nuestros menores.

La “seriedad” de las auditorías del RDLOPD

Hace unas semanas aparecía en prensa la noticia de que el Ministerio de Economía y Hacienda había sancionado por falta grave a Gassó, la auditora que se encargó de supervisar las cuentas de la constructora Astroc en 2006, cuando salió a bolsa, al haber aprobado las mismas sin poner ninguna salvedad, cuando posteriormente PwC detectó irregularidades. Esto supuso una multa de aproximadamente 200.000 € para la auditora, y de 8.000 € para el auditor que firmó el trabajo.

No me cabe ninguna duda de que una auditoría del Reglamento de la LOPD tiene en general una relevancia menor que una auditoría financiera, por la relevancia e impacto que esta última tiene sobre los inversores y el desarrollo económico de la organización, pero no por ello deja de ser menos cierto que a la auditoría del RDLOPD no se le concede en mi opinión la importancia que se debería. Y en esto tiene culpa tanto el cliente, para quien la auditoría es en ocasiones poco más que un molesto trámite a cuyo resultado no le va a prestar la más mínima atención, como las empresas auditoras, que en muchos casos simplemente buscan cubrir el expediente y facturar los servicios; si bien es cierto que en nuestro equipo de consultoría tendemos a valorar en la auditoría aspectos que van más allá de lo que marca el RDLOPD, por tratarse de un reglamento de mínimos, he tenido acceso a informes de auditoría presumo que nada baratos que rozaban lo vergonzoso (en realidad, algunos lo eran). En una situación adecuada, la auditora propone iniciativas a cumplir, y el cliente implanta, dentro de sus análisis coste/riesgo y sus posibilidades económicas aquellas que considere oportunas, pero esto sólo se da en ocasiones.

Dicho esto, ¿qué razones hay para considerar algo “serio” una auditoría del RDLOPD?

La primera de todas, es que es un requisito legal/reglamentario para datos de nivel medio y alto (art. 96 y 110 del RDLOPD, respectivamente). No se trata de un capricho de las consultoras/auditoras, que nos gusta importunar a nuestros clientes con reuniones, informes, preguntas y demás parafernalia implicada. Si hay que molestar, pues se molesta, pero molestar para nada, como que no.

Sigamos con las razones económicas. Espero no decir una barbaridad al afirmar que una auditoría financiera viene a tomar el pulso a la “salud económica” de una entidad, de cara a los accionistas, inversiones, solicitud de subvenciones, préstamos bancarios, etc. Por su parte, lo que la auditoría del RDLOPD analiza es la “salud” de los tratamientos de datos de carácter personal, con el objetivo de detectar incumplimientos y evitar sanciones de la Agencia Española de Protección de Datos que puedan derivarse de éstos. Aunque la agencia ha reducido significativamente el importe de las multas, conocedora de las implicaciones que sus actuaciones pueden tener para una organización de tamaño pequeño o mediano, una sanción de 600.000 € (o incluso de más, si hay varios incumplimientos) es algo a tener en cuenta por el impacto económico tanto directo como indirecto (léase reputacional), ya sea para una empresa del IBEX35, empresas cotizadas más pequeñas, o simplemente, cooperativas. Dicho de otra forma, de la misma forma que el mercado obliga a ciertas empresas a publicar sus análisis de “salud financiera” y exponer así su “riesgo financiero”, el accionista de una empresa, un cooperativista o cualquier persona que aporta capital a una organización (incluso las entidades financieras) debería saber el riesgo que la organización de la que participan tiene de sufrir una sanción de la AEPD.

Por supuesto, una auditoría de la RDLOPD no tiene como fin solucionar los incumplimientos que detecta, ya que eso es tarea de la organización, pero sí ofrece una visión del grado de cumplimiento de la organización, y debe proponer iniciativas, proyectos y soluciones de aquellas no conformidades detectadas, de cara a mejorar el grado de adecuación, y de nuevo, reducir el riesgo.

Por último, vamos con las razones “éticas”, si las quieren llamar así. No debemos olvidar que la ley de protección de datos tiene por objeto garantizar y proteger, en lo que concierne al tratamiento de los datos personales, las libertades públicas y los derechos fundamentales de las personas físicas, y especialmente de su honor e intimidad personal y familiar (LOPD, Art. 1). La LOPD, más allá de una ley de obligado cumplimiento o un foco de riesgo económico y reputacional (que como les decía antes, viene a ser lo mismo), vela por un derecho de cualquier persona, y eso es algo que las organizaciones, y cualquier persona que trabaja con datos de carácter personal debería tener siempre muy en cuenta; la auditoría del RDLOPD simplemente cuida de que estos derechos se estén aplicando de la manera correcta. Esta razón debería ser en realidad la primera de la lista, aunque la he puesto aquí para que no me tildasen ustedes de idealista.

Llegados a este punto, tenemos tres razones de peso para que una auditoría de la RDLOPD deba considerarse algo “serio”: requisito legal, riesgo económico y obligación ética o moral. Sin embargo, insisto en que la auditoría del RDLOPD sigue siendo algo a lo que se le da escasa importancia, tanto para muchos clientes como para algunas consultoras (entre las que, cabe destacar, y como no podría ser de otra manera, nos estamos incluidos). Para los clientes, o responsables de los datos, está el cuerpo de inspectores de la AEPD y su capacidad sancionadora. Pero, ¿y para las consultoras? ¿Qué implicaciones tiene para una de estas empresas realizar de manera poco profesional, intencionadamente o por simple incompetencia, una auditoría del RDLOPD? ¿Qué pasa cuando una auditora entrega un informe (que en ocasiones no puede ni llamarse así) afirmando que todo está correcto, cuando en realidad existen problemas serios en la gestión de datos personales de la organización?

Básicamente, no pasa nada. Por un lado, porque aunque el cliente pueda ser el primero que prefiere que no le agobien con cambios de aplicaciones, declaración de ficheros, documentos de seguridad, y registros de acceso, tampoco es un experto en el tema; para eso ha contratado a la consultora, y si ésta dice que todo está correcto, pues es de suponer que será cierto, porque ellos son los que saben de esto. Segunda, porque a dicho informe no se le da demasiada importancia, más que en casos muy concretos, a diferencia de un informe de auditoría financiera. Tercera, porque más allá de las acciones legales que una organización pudiera emprender contra la auditora que ha realizado la auditoría del reglamento, no existe ninguna repercusión legal para ésta. Cuarta, que a menudo el responsable interno de la auditoría presiona para que se “maquillen” determinados aspectos encontrados, o al menos que no se encuentren visibles en el informe ejecutivo para dirección. Y quinto, que de la poca importancia que les comentaba antes, se deriva que exista un mercadeo en el que se audita el reglamento por “cuatro duros”, y que provoca que por tanto el trabajo realizado sea conforme a ese importe.

Aquí es donde vuelvo al párrafo inicial con el que comenzaba esta entrada: las sanciones económicas para las consultoras, pero en este caso para las que nos dedicamos a la protección de datos. Sería tan sencillo como hacer que la sanción fuese compartida en un determinado porcentaje entre la organización y la consultora (asusta, ¿eh?), con lo que se incrementaría automáticamente la importancia de la auditoría del reglamento y la protección de datos, y se garantizaría un mínimo de calidad en los informes entregados; el cliente podría hacer la vista gorda si quisiese, pero la auditora no. En ciertos casos, y estoy ya divagando, podrían incluso valorarse penalizaciones temporales o permanentes de inhabilitación para auditoras y auditores.

Por supuesto, la consultora debería poder garantizar que la sanción corresponde a un incumplimiento del que se informó en la auditoría, que el auditor solicitó pero no tuvo acceso a la información de la que se deriva la sanción (bien porque se le ha negado, bien porque no se le ha entregado en tiempo y forma), que el problema originador de la sanción no se encontraba presente en el momento de realizar la auditoría, o que es un aspecto no controlable externamente (por ejemplo, un empleado que habiendo sido formado en materia de LOPD, olvida gestionar una solicitud de acceso). De cualquier modo, aunque pueda ser interesante tratar este último punto en una entrada posterior, ¿qué les parecería una medida así?

Google no es siempre evil (o la ignorancia del redactor)

Hace unos minutos leía en elEconomista.es la siguiente información relacionada con Google Street View y los datos captados por los coches (se han corregido los errores tipográficos, abundantes al parecer por las intempestivas horas). El primer párrafo es introductorio, lo interesante son los otros dos (la negrita es del original, la cursiva mía):

El contrato firmado entre el buscador y Eurovendex, una filial de la empresa de trabajo temporal Adecco, para reclutar a los trabajadores que grabarían las calles, destapa la recogida y almacenamiento de información confidencial. En una de las cláusulas, y después de que las dos compañías reconozcan que van a grabar dicha información se establece, por ejemplo, que “Eurovendex se compromete a guardar la más estricta confidencialidad respecto de los datos personales que obtenga como consecuencia de la realización de los trabajos del presente contrato, así como de la veracidad de los mismos“.

[…]

Pero Eurovendex no es la única que firmó este tipo de cláusulas. Los propios conductores de los coches que llevaban las cámaras y que usaban las redes WiFi tenían exigencias parecidas en sus contratos personales. En uno de ellos, uno de los empleados deja firmado, por ejemplo, que “reconozco que Google ha recibido y recibirá en el futuro de terceras partes su información confidencial (…). Me comprometo a manejar esa información en la más estricta confidencialidad y no desvelarla a firma, persona o compañía alguna, ni utilizarla excepto en lo necesario para llevar a cabo mi trabajo para el cliente“. Los datos recogidos incluían información de identificación personal, con nombres, direcciones y teléfonos.

GOTO IX: El negocio de la seguridad

Aquellos que me conocen saben que hace aproximadamente cuatro meses comencé un curso de escalada, en concreto de la modalidad denominada “deportiva” (que es a la que me referiré el resto de la entrada, aunque en gran parte es aplicable a la clásica), casi por curiosidad, y aquello ha desembocado en lo que es sin duda mi principal afición hoy en día. La cuestión es que no se me ocurren muchos ámbitos en los que la seguridad tenga un componente tan importante, tanto en material, como en técnicas; es tan importante que el arnés esté en perfecto estado como saber cómo montar una reunión a 250 m. de altura. Como casi cualquier actividad, la escalada tiene sus riesgos intrínsecos, derivados de desprendimientos de rocas, una mala caída, material defectuoso,o el simple azar que hace que la cuerda vaya por un lado y no por otro; no por nada cualquier material de escalada trae una leyenda que advierte de los peligros mortales de la actividad.

Aquellos que me conocen saben que hace aproximadamente cuatro meses comencé un curso de escalada, en concreto de la modalidad denominada “deportiva” (que es a la que me referiré el resto de la entrada, aunque en gran parte es aplicable a la clásica), casi por curiosidad, y aquello ha desembocado en lo que es sin duda mi principal afición hoy en día. La cuestión es que no se me ocurren muchos ámbitos en los que la seguridad tenga un componente tan importante, tanto en material, como en técnicas; es tan importante que el arnés esté en perfecto estado como saber cómo montar una reunión a 250 m. de altura. Como casi cualquier actividad, la escalada tiene sus riesgos intrínsecos, derivados de desprendimientos de rocas, una mala caída, material defectuoso,o el simple azar que hace que la cuerda vaya por un lado y no por otro; no por nada cualquier material de escalada trae una leyenda que advierte de los peligros mortales de la actividad.

Uno de los temas más importantes y costosos en la escalada (y en el montañismo en general) es el material. Mientras que para jugar al baloncesto el material deportivo puede ser más o menos importante, para la escalada es algo vital, literalmente, y eso se paga: una cuerda en mal estado puede dar con tus huesos en el suelo, y pueden imaginarse que lo siguiente es organizar el funeral. Por ello, todo el material de escalada tiene que pasar una serie de normas de seguridad ISO, que comprueban la resistencia del elemento y certifican que el material es adecuado para dicha actividad; luego, cada cual que lo utilice bajo su responsabilidad. En cierto modo, es similar a nuestro sector: una hoja Excel sirve para lo que sirve, y no es válida (en general) para gestionar datos de salud de un centro médico; no obstante, eso queda a discreción de la empresa, que deberá asumir la responsabilidad si se enfrenta a una inspección de la AEPD o a una pérdida de datos.

Como en la seguridad a la que probablemente usted esté acostumbrado, en este contexto también existe una dura riña entre la “funcionalidad”, representada principal pero no únicamente por el peso, y la seguridad; podríamos hacer cuerdas que fuesen capaces de aguantar la caída de un coche, pero su peso supondría una dificultad añadida e innecesaria que no quieres tener cuando estás escalando. En el otro extremo, subir con una cuerda de 5 mm que apenas aguante 5 Kn es lo más cómodo después de subir en libre, pero no muy recomendable si aprecias tu vida en algo. La idea, como en cualquier otro ámbito, es conseguir la mayor funcionalidad posible, con las mayores garantías de seguridad (más Kn, más caídas de nivel 2, más resistencia, etc.).

Como en la seguridad a la que probablemente usted esté acostumbrado, en este contexto también existe una dura riña entre la “funcionalidad”, representada principal pero no únicamente por el peso, y la seguridad; podríamos hacer cuerdas que fuesen capaces de aguantar la caída de un coche, pero su peso supondría una dificultad añadida e innecesaria que no quieres tener cuando estás escalando. En el otro extremo, subir con una cuerda de 5 mm que apenas aguante 5 Kn es lo más cómodo después de subir en libre, pero no muy recomendable si aprecias tu vida en algo. La idea, como en cualquier otro ámbito, es conseguir la mayor funcionalidad posible, con las mayores garantías de seguridad (más Kn, más caídas de nivel 2, más resistencia, etc.).

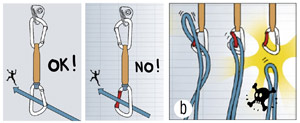

Dicho esto, la cantidad de material que se utiliza en escalada susceptible de deteriorarse y cuya degradación conlleva un gran peligro es muy grande: mosquetones de seguridad (HMS), cuerdas, arneses , cintas express (véase la imagen), etc. Lo cierto es que aunque uno preste atención al material, es imposible asegurar que todo él se encuentra en perfecto estado; es difícil llevar la cuenta del número de caídas que se han tenido, o de la fuerza de una caída. Debido a ello, el material de escalada tiene fecha de caducidad aproximada: aunque no hayamos utilizado apenas una cinta express, su uso no está recomendado más allá del tercer o cuarto año, y si el uso ha sido intensivo, este periodo puede reducirse de manera importante. Algunos fabricantes incluso indican la fecha de fabricación, de manera que uno puede saber cuánto tiempo hace que la cuerda se manufacturó.

Por supuesto, todas estas recomendaciones vienen directamente dadas por el fabricante. Sin embargo, algunas voces del mundo de la escalada critican que esta política se deriva no siempre de una situación real de riesgo, sino del interés económico de las compañías; nadie puede negar que el negocio del miedo es algo muy lucrativo. Recuerdo haber leído que Petzl había realizado pruebas de resistencia sobre algunos arneses con muchos más años de los recomendados, y los resultados fueron muy superiores a lo esperado, manteniéndose dentro de los parámetros aceptables.

Tras esta breve pero interesante (no me lo negarán) introducción, llega la aplicación a nuestro sector, en la que aunque somos juez y parte, haré más de juez que de parte. Por tanto, déjenme, sin perder el hecho de que S2 Grupo es una empresa de seguridad, plantearlo desde una perspectiva externa: ¿hasta qué punto podemos decir que las compañías de seguridad, informática en este caso, se parecen a las empresas de material de escalada en lo que les comentaba? ¿Son necesarios todos los sistemas, aplicaciones, estructuras y personal implicado en la gestión de la seguridad? Ya sea el desarrollo de un Plan de Continuidad de Negocio, un programa antivirus o antispyware, la adaptación a la LOPD, los sistemas cortafuegos software o hardware, la implantación de SGSIs, la monitorización de infraestructuras o la formación de los trabajadores ¿Está el negocio de la seguridad alimentado en parte y de manera intencionada por falsas amenazas? ¿Exageran las empresas los riesgos de seguridad a los que las organizaciones están expuestos? Visto de otra forma, ¿somos presa de organizaciones paranoicas que ven incendios, virus, intrusiones y criminales hasta en la taza del váter? ¿Es Internet realmente tan insegura? ¿Nos estamos volviendo todos locos?

O por el contrario, ¿están las empresas de seguridad en lo cierto, y en realidad sólo hemos visto la punta del iceberg de lo que se avecina? ¿Son los ataques de denegación de servicio, o los robos de información confidencial y personal no sólo algo mucho más habitual de lo que suponemos, sino también más serio? ¿Nos estamos preparando correctamente para las actividades de redes de criminales que operan, gracias a Internet, de manera global? ¿Estamos olvidando con demasiada facilidad la importancia, capacidad y habilidades de miles de usuarios malintencionados repartidos por el globo, a menudo sin un control legislativo nacional que limite e impida sus actividades? ¿Tenemos en cuenta los intereses geopolíticos que se juegan en Internet las grandes potencias? ¿Ignoramos demasiado a menudo las consecuencias de conectar un sistema a Internet, potenciando la funcionalidad sobre la seguridad? Dicho de otra forma, y volviendo a la analogía con la escalada, ¿hasta qué punto nos la estamos “jugando”?

Más allá de los comentarios que puedan dejar a continuación (que espero que sean muchos), ¿cual es su opinión al respecto?

La lógica del usuario

Por extraño que nos parezca, mucho me temo que la lógica de los usuarios en el ámbito de la seguridad es bastante similar al de la tira cómica. Quizá es hora de que alguien elabore un estudio antropológico al respecto, que desentrañe los misterios que encierra la mente del usuario. No por nada, y como dice Toni, la mayor parte de los problemas técnicos, incluyendo los de seguridad, se reducen a “PLBKAC”: Problem lies between keyboard and chair.

(Tira cómica por Marco Canepa, en juanelo.cl. Gracias a Paco Benet por la referencia.)

24 horas

Para hoy viernes, he de advertirles de antemano que les he preparado una entrada un tanto atípica, y que desvela cuestiones importantes sobre las tres primeras temporadas de la serie “24” (y los primeros capítulos de la cuarta). Así que si tienen intención de verla o están en ello, no continúen leyendo. Luego no les digan que no les he advertido.

Para el resto, una pequeña introducción. “24” es una serie norteamericana emitida por la FOX que narra las “peripecias” de la UAT (Unidad Anti Terrorista) de Los Ángeles, a lo largo de diferentes situaciones de crisis. El personaje principal se llama Jack Bauer, y es protagonizado por Kiefer Sutherland. Éste es un agente de campo de pasado militar (operaciones especiales), una gran cantidad de recursos, y poca simpatía por las normas y los protocolos. Alrededor de éste existen un número indeterminado y variable de personajes secundarios, con mayor o menor relevancia a lo largo de las diferentes temporadas. La principal característica de la serie es que cada una de las temporadas se corresponde con una situación de crisis comprendida en las 24 horas de un día, de modo que cada una de las horas del día corresponde a un capítulo. Aunque se indica al principio de los capítulos que los hechos transcurren en tiempo real, los capítulos duran 45 minutos aproximadamente, por lo que no es del todo cierto dado que 60 minutos en tiempo real no pueden comprimirse de ninguna forma en 45 minutos de emisión (o yo no acabo de entender la idea).

Dicho esto, mientras veía acabar la tercera temporada hace unos días, me puse a pensar en algunos aspectos relacionados con la seguridad que son bastante llamativos. Por supuesto, todos ellos deben tomarse como meras anécdotas, por tratarse de una serie de ficción obviamente exagerada. En algunos casos es complicado categorizarlas dentro de un dominio de control o ámbito, pero haré lo que pueda. Vamos con ellas:

- Detalles del “mundillo”. Como en cualquier serie o película que aparezca algo relacionado con la informática, y en concreto con la seguridad, los aspectos técnicos muestran una apariencia extremadamente compleja, pero se solucionan en cuestión de minutos; cualquier técnico sabe qué es lo que pasa cuando ve una pantalla llena de código hexadecimal de color rojo, lo que provoca en éste la necesidad imperiosa de decir frases que no tienen ningún sentido. Los virus no es que sean sofisticados, es que parece que tengan vida propia (temporada 3). También es común el uso de la “técnica CSI”, según la cual tomando como base una imagen tomada a resolución X, generalmente de una cámara de vigilancia, se pueden obtener los detalles más ínfimos; me sorprende que aún haya gente que no sepa que esto es literalmente imposible. Por último, como no podría ser de otra manera cualquier mensaje cifrado es roto no en cuestión de días, sino horas; ojalá las organizaciones terroristas fuesen así de tontas.

- Privacidad. He de confesarles que si 24 se parece en algo a la realidad, que espero que no, deben dejar de lado cualquier esperanza de privacidad. Esta unidad es capaz de mover satélites en cuestión de minutos y obtener imágenes detalladas de cualquier edificio, monitorizar y alterar cualquier elemento de Internet, obtener datos privados de cualquier persona que puedan imaginar, pinchar teléfonos, conectar con circuitos cerrados de cámaras ubicados hasta en un quirófano (temporada 3, Tony Almeida), y hacer absolutamente todo lo que puedan imaginar, todo ello sin necesidad de una autorización judicial ni nada parecido (dejemos de lado los aspectos técnicos y centrémonos en los legales). La UAT dispone de una capacidad de obtener información francamente impresionante.

- Niveles de acceso. El acceso a información confidencial por parte de personal interno que no debe tener acceso a ésta es un aspecto que está a la orden del día en la UAT. Entre usuarios que acceden a información restringida a su nivel de acceso tan sólo pidiéndolo al compañero, que utilizan las claves de acceso de otro (con su beneplácito), o que modifican su propio nivel de acceso cuando el técnico informático se ausenta de su puesto (temporada 2), casi podría decirse que la información que manejan es pública. Además, resulta curioso que cuando quieren acceder a información de otras divisiones o agencias a la que no tienen acceso, tiendan a pensar en ataques lógicos contra dichos servidores, como si fuese algo tan natural.

- Recursos Humanos. Este es, para mí, uno de los aspectos más llamativos de la UAT. En el lado más relacionado con la seguridad, la verdad es que el CV screening les es totalmente desconocido; en la primera temporada la UAT tenía no sólo uno, sino dos topos que proporcionaban información a los terroristas, y estoy seguro de que a lo largo del resto de temporadas habrá más. Por otra parte, desde un punto más propio de la gestión de Recursos Humanos, es evidente que el departamento responsable (si es que lo hay) necesita revisar seriamente sus procedimientos de selección del personal, porque puede decirse que en general, el personal de la UAT se lleva a matar. Se ocultan información, se molestan unos a otros, se critican, se chantajean, se entorpecen, se sabotean y desconfían unos de otros, lo que difícilmente puede ser beneficioso para el funcionamiento de la unidad. Si no fuese por Jack Bauer, que acostumbra a actuar en solitario (francamente, yo haría lo mismo), la UAT sería totalmente inoperativa.

- Autorizaciones. La gestión de autorizaciones de acceso en la UAT sigue un procedimiento bastante similar al de la vida real en muchas organizaciones: autorización verbal. En ocasiones por teléfono, en ocasiones presencial. Aunque podría uno esperar algún tipo de trámite electrónico o manual más o menos sofisticado, la verdad es que al final todo se limita a una autorización de palabra de la que no queda ninguna traza. No me extraña que luego les salgan topos como setas…

- Procedimientos operativos. Aunque según parece para prácticamente cualquier situación imaginable existen protocolos definidos, que conoce el personal de la UAT, lo cierto es que su aplicación es puramente anecdótica, y su único propósito es poder emplearlos para la frase “eso va contra el protocolo”; me atrevería a decir que están ahí con el único propósito de saltárselos. Los ejemplos son múltiples: ignorar la cadena de mando, basar el flujo de información en la confianza o amistad con otros miembros, llevar a cabo investigaciones y acciones aisladas no autorizadas, dar acceso a recursos confidenciales a personal no autorizado, proporcionar información confidencial a terceras personas, falsear pruebas, etc.

- Aspectos “técnicos”. En la tercera temporada, la delegación del MI-6 (servicio secreto británico) en Los Ángeles sufre un atentado terrorista, y Jack Bauer llega justo a tiempo para extraer el disco que contiene los datos relevantes del rack del CPD del MI-6. Vamos a ignorar que dicho CPD carece de control de acceso y de las medidas más básicas de seguridad. Pasemos por alto que un disco como el que aparece en la serie tiene toda la pinta de ser un hot-plug y que se extrae en mucho menos tiempo del requerido por Jack. Ahora bien, ¿cabe suponer que el MI-6 no tiene copias de seguridad remotas? ¿es necesario jugarse la vida por ello?

En definitiva, que para ser una unidad antiterrorista, el seguimiento de los controles implantados deja a menudo mucho que desear. Como atenuante, debe destacarse que las temporadas reflejan las 24 horas correspondientes a situaciones de crisis extrema (armas biológicas, nucleares, y cosas así), por lo uno podría esperar un cierto relajamiento en cuanto a los protocolos y la burocracia, si ello facilita la resolución del incidente. Claro que a lo largo de los capítulos, queda claro que dicha laxitud en la aplicación de procedimientos no trae en general buenas consecuencias, y es de esperar que una Unidad Antiterrorista tenga protocolos ágiles para situaciones de crisis. En cualquier caso, como les decía al principio, se trata sólo de ficción, o eso espero. ¿Qué otros “fallos” han detectado ustedes en esta u otra serie? Será divertido comentarlos.

Pasen un buen fin de semana; les vemos aquí mismo el próximo lunes.