Pueden comprobar, si miran el código fuente de la prueba de concepto (adjunta debajo), que el enlace del “a href” efectivamente apunta a Google, y que por tanto, al pasar sobre el enlace, la barra de estado muestra la dirección de Google. Tengan cuidado con estas cosas.

Ofuscación de la barra de estado en Firefox 3.0.5 / Clickjacking PoC

El precio de los sentidos

Estas navidades fui obsequiado con una flamante sudadera azul con un inmenso logotipo en letras blancas que anunciaba Nike just do it! Me parece que no es necesaria una descripción más detallada puesto que todos tenemos en mente el popular icono de esta marca deportiva.

Tras la abundante pitanza de la cena y enfundado en mi nueva prenda me dispuse a abrir el Pub de la plaza del pueblo, bar que junto con mi primo con gran ilusión compramos hace ya algunos años. Subí con gran esfuerzo la persiana oxidada del local golpeándome súbitamente un olor, como diría yo… un olor así como a mueble-bar antiguo, ya sabéis, esa puerta de obertura horizontal que nuestros abuelos tenían en el salón de casa y que siendo niño no te dejaban abrir. Tres botes de ambientador en spray solucionaron el problema, así mucho mejor.

Me dirigí al fondo del local donde tengo, en el privado, una caja de herramientas. Sacando un gran martillo y un par de enormes clavos me dispuse a colocar en la pared el cuadro que me amiga Silvia me había pintado y que desde hacia tiempo le había prometido que colocaría a la entrada. Precioso quedó arriba de las butacas de raso, y es que esta chica tenía casi tanto talento como el mismísimo Picasso.

Iba siendo hora ya de comenzar a crear ambiente, así que puse uno de los últimos discos que había adquirido y de un par de brincos me metí detrás de la barra. En ese preciso instante una voz grave desde la puerta dijo:

—Buenas Noches.

—Buenas noches —contesté yo— ¿Qué desea?

—Mire, represento a la Sociedad General de Autores Gráficos, SGAG y venia a reclamarle el canon visual por su sudadera y… ¡ese cuadro que tiene en la pared!

—Canon visual, ¿usted está loco?, ¿qué quiere decir con canon visual? —respondí enérgicamente.

—Sí mire, ya que usted tiene una obra creada por un autor de nuestra sociedad, este debería percibir una modesta parte de sus ingresos debido a que todo cliente de su local puede disfrutar visualmente de su sudadera o de su flamante cuadro. Así que debe pagar 300 euros mensuales si quiere exhibir públicamente esos objetos.

—Pero bueno, esta usted en sus cabales, quiere decir que ¿tengo que pagar por ponerme una prenda que he comprado o un cuadro que me han regalado?

—Sí —contestó el cuervo negro.

—¡Márchese ahora mismo de mi local y no vuelva por aquí!

Madre mía, ¿había enloquecido este hombre pasto de los polvorones navideños? Cuando todavía no me había repuesto de semejantes barbaridades, oí nuevamente una voz estridente que decía:

—Buenas Noches.

—Buenas noches —contesté yo. Era un tipo bajito con un maletín negro de piel. —¿Qué desea?

—Mire, represento a la Sociedad General de Autores de Perfumes, SGAP y venia a reclamarle el canon aromático por el ambientador que utiliza.

—¡¿Canon aromático?! —¡Madre mía! parece que el especial de “Mira quien baila” navideño ha hecho bastante daño este año.

—¿Qué quiere decir con canon aromático? —respondí desconcertado.

—Sí mire, ya que usted utiliza un ambientador con derechos de autor, nuestra sociedad debería percibir una modesta parte de sus ingresos, debido a que todo cliente de su local puede disfrutar olfativamente de su fragancia y su persona se esta lucrando haciendo uso de ella. Así que debe pagar 300 euros mensuales si quiere dispersar públicamente su ambientador.

—Joder, el mundo esta lleno de tarados, ¡me está diciendo que tengo que pagar por que mis clientes huelan mi spray perfumado!

—Efectivamente —contestó la pequeña alimaña.

—Lárguese de aquí enseguida antes de que le eche a patadas.

Dios mío, salió más rápido que el anterior. No daba crédito a lo que me estaba sucediendo; parece ser que la gente se estaba buscando la vida de forma un tanto extraña últimamente, pero a mi no me iban a engañar.

—Buenas Noches. —Madre mía, ¿quien será ahora?, pensé.

—Mire, represento a la Sociedad General de Autores y Editores, SGAE y venia a reclamarle el canon de derechos de autor por toda la música que usted tiene en el local y de la cual se esta lucrando al emitirla a sus clientes.

Reflexiones navideñas…

¿Romper WPA/WPA2 con GPUs? ¡Chorradas y más chorradas!

En primer lugar, decir que es desalentador el tono con el que algunos lectores de este blog hacen llegar sus comentarios. Les insto a que moderen sus formas ya que este pretende ser un foro de discusión técnica, donde argumentos y datos se superpongan a insultos y ofensas, que no tienen cabida. Dicho esto, me gustaría contestar uno a uno los comentarios realizados durante este fin de semana sobre el post de seguridad WPA anterior que ha aparecido recientemente en menéame.net.

Por lo que respecta al usuario Anónimo que afirma que el cálculo ha sido realizado para el caso peor, es decir aquel en el que la “Primary Master Key” (PMK) se encuentra al final de nuestro diccionario, estoy totalmente de acuerdo: se debería considerar el caso medio. Los cálculos reflejan el coste de computar las “Rainbow Tables” (tablas hash precomputadas) para un ESSID y una PSK concreta, obteniendo un ratio mas desalentador (300 p/s) del propuesto inicialmente en el post (400 p/s, y ya dije que fui benévolo) según el estudio realizado en el proyecto final de carrera adjunto [Seguridad en Redes 802.11, PDF, 5MB]. Para ello se compararon los dos algoritmos que actualmente pueden realizar ataques de fuerza bruta a WPA/WPA2: Cowpatty y Aircrack-ng, utilizando para ello diversos procesadores.

Los resultados obtenidos fueron que en un Intel 3 Ghz Core Duo se llegaron a computar un ratio máximo de 300 palabras por segundo, por lo que recalculando tendríamos que para el caso medio, utilizando un alfabeto de 100 caracteres (mayúsculas, minúsculas, números y símbolos) y una PSK de 8 caracteres, un espectro de (100)^8 = 10.000.000.000.000.000 posibles palabras del lenguaje. Multiplicando por 100 la capacidad de cálculo anteriormente comentada (300 palabras/seg.), según dice el fabricante del software:

“With the latest version of Elcomsoft Distributed Password Recovery, it is now possible to crack WPA and WPA2 protection on Wi-Fi networks up to 100 times quicker with the use of massively parallel computational power of the newest NVIDIA chips. Elcomsoft Distributed Password Recovery only needs a few packets intercepted (with any network sniffer that can export data in tcpdump format) in order to perform the attack.” [Referencia]

tardaríamos 10569,930661255 años en el peor de los casos y 5284,965330627 años en el caso medio. Como se puede ver los resultados todavía son mas desalentadores que los comentados en el post inicial.

Ahora supongamos que tenemos una granja de 1000 tarjetas NVIDIA GFORCE y que dividimos el espacio de palabras a calcular repartido en todas ellas. Se tardaría 10,5 años en el peor de los casos y 5,2 años en el caso medio, lo que parece acercarse a valores temporales manejables. No obstante, todos estos cálculos se habían realizado para el mejor de los casos, es decir que el usuario hubiera utilizado una PSK de 8 caracteres. Aumentar tan sólo en 1 la longitud de la contraseña multiplica por un factor de 100 el tiempo necesario para la recuperación, por lo que con sólo 12 caracteres el tiempo necesario tanto en el peor como en el caso medio se dispara de nuevo. Ni cabe tiene que decir que si seguimos aumentando el tamaño de la PSK obtenemos tiempos de recuperación inmanejables.

Por lo que respecta a los comentarios de ValaV afirmado que consigue un incremento “de unas 5000 – 1000 tests por segundo, a 50 millones”, pueden ocurrir dos cosas: que estés confundiendo de protocolo de seguridad (esos cálculos se asemejan más a ataques estadísticos WEP), o que estés utilizando tablas precomputadas, las cuales dudo que lleguen a 50 millones como afirmas. A eso hay que añadir que esas tablas solo son válidas para un ESSID concreto, por lo que no sirven para un ataque genérico.

“Pobrecito Hablador” comenta “deja de pensar en ataques de fuerza bruta que ya no se usan desde hace 20 años”. No voy a comentar tal afirmación, pero sí que me gustaría que comentara cómo realizar un ataque criptológico a RC4 (WPA) o AES (WPA2) sin el uso de la fuerza bruta; quizá estemos ante un nuevo “Bruce Schneier”. Es relevante indicar que con unos simples paquetes capturados de la red no es posible obtener la PSK, dado que lo único que se consigue es la PTK temporal, que no te serviría de mucho ya que que se regenera para cada sesión (se necesita el Handshake). Te aconsejo pegues un vistazo a la serie de posts sobre WPA.

Por lo que respecta a los comentarios de Heffeque, que dice que se aplican datos falsos e ignoran detalles, respeto su opinión pero en ningún momento presenta información que contradiga lo analizado en el post. El calculo CPU:GPU que indicado está basado en la información que la empresa fabricante del software ha dado, para mí “Phising Comercial”, término que parece que ha levantado ampollas.

En relación con este aspecto, cuando una empresa realiza afirmaciones demasiado aventuradas, desde mi punto de vista, sobre una tecnología ampliamente extendida tirando por tierra al grupo de trabajo de IEEE 802.11i, para mi es un Phising en toda regla. Tratando de vender un producto que permite reducir en tiempo de recuperación de la PSK de WPA/WPA2 pero que dista mucho de las afirmaciones que algunas publicaciones han reflejado “WiFi encryption cracked by Russians using Nvidia graphics cards“, me parece apropiado utilizar este término cuando lo que se pretende es “Pescar Clientes”.

Por último, agradezco a todos los comentaristas sus intervenciones (a pesar, en algunos casos, de las formas utilizadas), e insto a los lectores a que tras leer la serie de entradas sobre seguridad en WPA publicados en este mismo blog, aporten argumentos de peso que permitan mostrar que estoy equivocado, o que al contrario estoy en lo cierto y esto no es más que una estrategia comercial apoyada (no intencionadamente, en cualquier caso) por varios medios de comunicación.

¿Romper WPA/WPA2 con GPUs? ¡Chorradas!

Se ha publicado recientemente que la empresa Elcomsoft ha desarrollado una nueva tecnología que permite utilizar la GPU de la tarjeta gráfica Nvidia para romper el cifrado de WPA/WPA2 hasta 100 veces más rápido que utilizando un PC normal [engadget, ItWire, securityandthe.net]. Aunque no dudo en absoluto que dicho anuncio sea cierto, permitidme una sarcástica carcajada para lo que es un phising comercial en toda regla, y veamos por qué.

Dado que la longitud mínima de una PSK de WPA o WPA2 es de 8 caracteres y el alfabeto manejado es de [A-Za-z0-9Sym32], tenemos (29+29+10+32)8 = 10.000.000.000.000.000 posibles palabras del lenguaje, que son… bastantes. Teniendo en cuenta que, siendo benévolo, los procesadores actuales mas potentes (utilizando el algoritmo de Aircrack) pueden a lo sumo barrer 400 palabras por segundo, y multiplicando por el incremento de la capacidad de procesamiento de la tarjeta Nvidia tenemos un total de 40.000 palabras del lenguaje por segundo.

Echando cálculos, y si no me equivoco, se tardarían 7.927 años en barrer todas las posibles cadenas, y eso suponiendo que has acertado con el ESSID (ya que la cadena de cifrado depende de él) y que la PSK es ¡sólo de 8 caracteres!, cuando la longitud de la cadena en WPA puede ser mayor de 60 caracteres. Teniendo en cuenta además que cada incremento de la longitud en 1 caracter multiplica por un factor de 100 el tiempo necesario, pueden hacerse una idea de la magnitud temporal si tomamos 12 caracteres en lugar de 8.

Así que este producto esta bien, sí, pero esta muy muy lejos de lo que anuncian, y es más un reclamo comercial que otra cosa. He visto varios anuncios de este tipo con gente que vende colecciones de DVD’s con tablas precomputadas, que aseguran que rompen todos las claves WPA. Chorradas; el verdadero problema de seguridad de WPA son los usuarios y solo será vulnerable cuando se rompa el cifrado (RC4/AES).

Para acabar, si les gusta el tema de aparatillos hardware que permiten incrementar la potencia de cálculo, Picocomputing contruye mediante ASICs y FPGAs dipositivos que pueden llegar a barrer 1000 palabras por segundo. Aunque vistos los cálculos previos, no se hagan ilusiones…

—

Actualización 20/10, 13:15h (N.d.E.): El autor, Roberto Amado, ha publicado una segunda entrada rebatiendo algunos comentarios.

—

Actualización 20/10, 11:45h (N.d.E.): Mientras espero la contestación de Roberto Amado a los comentarios realizados, tanto aquí como en menéame.net, hay varios aspectos que es necesario comentar.

El primero es que aunque quizá el término “phising comercial” esté algo cogido por los pelos, decir que “WPA/WPA2 protected networks are not immune against distributed attacks performed with GPU-accelerated algorithms“, como Elcomsoft hace en su nota de prensa, es cuanto menos amarillista; sólo hay que echar un vistazo a Google para ver hasta qué punto ha calado el mensaje. La seguridad de WPA2 sigue siendo igual de robusta hoy que antes del anuncio de Elcomsoft, siempre y cuando, como es habitual, la contraseña tenga una longitud mínima y sus correspondientes reglas de complejidad.

En segundo lugar, aunque no se menciona el uso de una única GPU, utilizar 5, 10, 100 o 1000 no resulta un factor decisivo comparado con el incremento temporal que tienen dos o tres caracteres adicionales; descontando por supuesto que no todo el mundo dispone de tal cantidad de dispositivos.

En tercer lugar, comparar la seguridad de WEP con WPA/WPA2 carece totalmente de sentido, y no hay mucho más que decir al respecto.

En cuarto lugar, para la velocidad de crackeo por fuerza bruta es necesario el uso de tablas precomputadas, que pueden incrementar la velocidad hasta cerca de 40,000 passwords por segundo; no obstante, dichas tablas, aparte de tener que calcularlas, dependen del SSID de la red, por lo que en muchas ocasiones resultan de escasa utilidad. Al respecto, alguno parece haber asumido que el crackeo se hace haciendo pruebas con la Wifi, cuando en el artículo jamás se menciona ese punto. Otra persona dice que los ataques de fuerza bruta no se usan desde hace 20 años, pero me abstendré de contestar a dicha afirmación.

Para acabar, resulta más bien decepcionante (aunque previsible, por otro lado) que en lugar de aportar argumentos convincentes, algunas personas (no todas, afortunadamente) se limiten a insultar o a rebatir el artículo con afirmaciones vacías. En breve espero tener una respuesta de Roberto con todos los detalles. Hasta entonces, espero que apliquemos, antes de soltar los dedos, esa cautela que tanto se pide.

Pozo de ciencia, valioso tesoro

Todo jefe, director o gestor de proyectos informáticos conoce las fases del ciclo de vida de un proyecto cual patrón de barco conoce la ruta a puerto seguro. Concepción, Organización, Desarrollo y Cierre conforman esa hoja de ruta que conducirá a patrón y marineros hacia el éxito de la aventura. Es sabido que ningún proyecto emprendido está exento de contingencias y desviaciones en la planificación trazada a priori, mapa en mano.

Todo jefe, director o gestor de proyectos informáticos conoce las fases del ciclo de vida de un proyecto cual patrón de barco conoce la ruta a puerto seguro. Concepción, Organización, Desarrollo y Cierre conforman esa hoja de ruta que conducirá a patrón y marineros hacia el éxito de la aventura. Es sabido que ningún proyecto emprendido está exento de contingencias y desviaciones en la planificación trazada a priori, mapa en mano.

Así pues, a menudo se encuentran escollos y arrecifes que no estaban documentados en los mapas cartográficos y que generan retrasos y costes que en ocasiones pueden ser desmedidos. Esta situaciones son normales, así como es habitual que ese otro capitán que saborea un trago de ron junto a nuestra persona en la taberna te susurre de forma arrogante:

—¡Ja ja! ¡Yo estuve navegando el mes pasado por esas aguas y ví los arrecifes que hundieron parte de tu nave esta mañana!

—¡Valiente grumete, ¿y no los identificaste en el mapa para que los demás patrones no incidieran en el error?!— contestamos golpeando la mesa y derramando el poco ron que quedaba en el vaso.

¿Comunicación cifrada con KeeLoq? ¡Ojo, ya no!

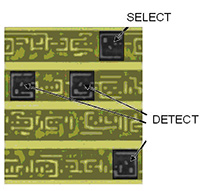

Si hace un par de meses se consiguió determinar el sistema de cifrado de las tarjetas Mifare, esta vez le ha tocado el turno a los chicos de microchip en la serie de integrados criptográficos que implementan KeeLoq, dejando en evidencia las deficiencias de seguridad de algunas de las soluciones propietarias criptológicas que pretenden otorgar a sistemas RFID del uso de trasmisiones seguras.

Si hace un par de meses se consiguió determinar el sistema de cifrado de las tarjetas Mifare, esta vez le ha tocado el turno a los chicos de microchip en la serie de integrados criptográficos que implementan KeeLoq, dejando en evidencia las deficiencias de seguridad de algunas de las soluciones propietarias criptológicas que pretenden otorgar a sistemas RFID del uso de trasmisiones seguras.

Este tipo de chips son ampliamente utilizados como sistema inmobilizador o de apertura de puertas por compañías del automóvil como Chrysler, Daewoo, Fiat, General Motors, Honda, Toyota, Volvo, Volkswagen y Jaguar, así como en sistemas de acceso a garajes.

Según afirma el investigador y profesor Christof Paar de la “School of Electronics and Information Technology” un individuo situado en un rango de 100 metros al transponder puede capturar el tráfico intercambiado por el sistema para clonar la clave digital y hacerse con el control del coche o incluso denegar el acceso al propio dueño.

El sistema propietario parece que utiliza un algoritmo de encriptación no lineal, que genera la clave de 64 bits a partir de un vector de inicialización de 32 bits y un código aleatorio. Pero el problema reside en una clave maestra que la compañía fabricante introduce en sus integrados y que el profesor Paar ha descubierto mediante el analisis de la señal mediante DPA (Differential Power Analysis) y DEMA (Differential ElectroMagnetic Analysis). De esta forma, una vez determinada la clave maestra tan solo es necesario hacerse con cierto tráfico transmitido por el sistema para conseguir la clave del usuario utilizada. Puede consultar en este enlace los detalles del ataque.

¿Comunicación cifrada en Mifare? ¡Ojo, ya no!

Mifare es la tecnología de tarjetas inteligente sin contacto más difundida en el mundo. Utilizada como monedero electrónico, en sistemas de ticketing, peajes, parquímetros, cabinas telefónicas, sustituye a los billetes tradicionales o dinero en efectivo. Esta tecnología RFID trabaja en la frecuencia de los 13,56 MHz y presenta capacidad de lectura y escritura mediante comandos simples de incremento decremento.

Mifare es la tecnología de tarjetas inteligente sin contacto más difundida en el mundo. Utilizada como monedero electrónico, en sistemas de ticketing, peajes, parquímetros, cabinas telefónicas, sustituye a los billetes tradicionales o dinero en efectivo. Esta tecnología RFID trabaja en la frecuencia de los 13,56 MHz y presenta capacidad de lectura y escritura mediante comandos simples de incremento decremento.

El pasado mes de diciembre Karsten Nohl, Starbug y Henryk Plötz consiguieron mediante ingeniería inversa romper el sistema de cifrado propietario de esta tecnología, con todo lo que ello implica. Pensemos por un momento las consecuencias del resultado de su investigación: sistemas de control de acceso vulnerados, control de encendido de automóviles burlado, posibles fraudes en monedero electrónico o viajes gratis en transportes públicos. Estas son algunas de las posibles consecuencias de este grupo de trabajo. Más allá de sus consencuencias, lo que más sorprende es la metodología utilizada para llevar a cabo el “asalto”.

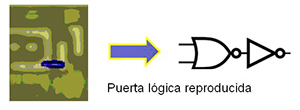

A partir de la observación de la circuiteria utilizada por el lector Mifare y capturando el trafico entre el tag y el lector han llegado a reproducir el sistema criptológico, para lo que han identificado y reconstruido a nivel de puertas lógicas (observando el conexionado del reverso del integrado) los modulos del sistema.

A partir de la observación de la circuiteria utilizada por el lector Mifare y capturando el trafico entre el tag y el lector han llegado a reproducir el sistema criptológico, para lo que han identificado y reconstruido a nivel de puertas lógicas (observando el conexionado del reverso del integrado) los modulos del sistema.

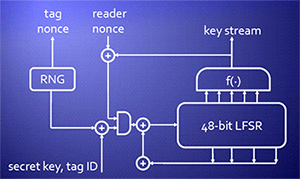

Detectando un circuito “desplazamiento LFSR” (Linear Feedback Shift Register, registro de desplazamiento en el cual la entrada es un bit proveniente de aplicar una función de transformación lineal a un estado anterior; más en Wikipedia]) que toma como entrada un generador de números aleatorios de 16 bits cuyo valor esta basado en el tiempo de lectura,  y realizando numerosas pruebas de autenticación y observando los números generados por el RNG (Random Number Generator), fueron capaces de conseguir la clave de cifrado en menos de una semana, mediante la implementación de un grid de FPGA’s (Field Programmable Gate Array, dispositivo semiconductor que contiene bloques de lógica cuya interconexión y funcionalidad se puede programar; más en Wikipedia) y la aplicación de fuerza bruta.

y realizando numerosas pruebas de autenticación y observando los números generados por el RNG (Random Number Generator), fueron capaces de conseguir la clave de cifrado en menos de una semana, mediante la implementación de un grid de FPGA’s (Field Programmable Gate Array, dispositivo semiconductor que contiene bloques de lógica cuya interconexión y funcionalidad se puede programar; más en Wikipedia) y la aplicación de fuerza bruta.

Así pues, si esta pensando en implementar cualquier tipo de control que requiera cierto grado de seguridad, debería ir pensando en migrar de tecnología. Es un consejo cortesía de Karsten Nohl, Starbug y Henryk Plötz.

Fuente: RFID News.

El Talón de Aquiles del estandar 802.11i: Proceso de autenticación PSK (y III)

Tras la introducción teórica del funcionamiento del proceso de autenticación, comentada la semana pasada (I y II), es hora de abordar la metodología utilizada por las herramientas de seguridad inalámbricas que permiten realizar ataques de diccionario a la PSK, aplicaciones como Airolib (de la suite Aircrack) o Cowpatty. Aunque en un inicio pensamos separar esta entrada en dos, hemos llegado a la conclusión de que no tiene sentido, y que aunque sea un poco largo, aquellos interesados lo agradecerán.

El estándar 802.11i, y en concreto WPA, conforma un protocolo de seguridad complejo y fiable, si es utilizado de la manera adecuada. No obstante, no esta exento de ser susceptible a ataques de diccionario y fuerza bruta. En este post se detalla de forma teórica el principal “Talón de Aquiles” que presenta este protocolo. Éste reside en el proceso de autenticación entre las estaciones de la red y el punto de acceso, el llamado saludo a cuatro vías o “4 way-handshake“; dicho proceso consta del intercambio de 4 paquetes para la gestión del acceso a la red. La brecha de seguridad a la que nos referimos, y que un atacante podría utilizar, se encuentra tanto en el segundo como en el cuarto paquete, ya que en ambos la estación transmite al AP el MIC o control de integridad, y el mensaje EAPoL en claro. (Recordad que el valor MIC conforma el resultado de aplicar el algoritmo de control de integridad “Michael” al mensaje EAPoL. Dicha función toma como entrada el paquete de datos mismo, las direcciones MAC origen/destino, y parte de la PTK; todo ello genera mediante la función de HASH HMAC_MD5 la cadena de control de integridad.)

El Talón de Aquiles del estandar 802.11i: Proceso de autenticación PSK (II)

Si leyeron la entrada de ayer, nos quedamos preguntándonos por los elementos que se utilizan para construir la PMK. La respuesta es muy sencilla: la contraseña precompartida, el ESSID del AP, la longitud del ESSID, y un barajado de 4096 procesos. Todo ello es generado por una función matemática llamada PBKDF2 (PBKDF2 es una función de PKCS #5 v2.0: Password-based Cryptography Standard) ofreciendo como resultado una clave PMK de 256 bits:

Una vez obtenida esta clave, comienza el proceso de autenticación con el AP al que se denomina 4-Way Handshake, o saludo inicial, que se puede ver en la imagen al final del post. En ese proceso, tanto la estación como el AP generan la PTK y la GTK utilizadas para cifrar los datos, siendo ambas diferentes en cada sesión.

El Talón de Aquiles del estandar 802.11i: Proceso de autenticación PSK (I)

[N.d.E. Comenzamos con esta entrada una serie de tres artículos, de cierto nivel técnico, en relación con WPA, concretamente con WPA-PSK. Los dos primeros posts están dedicados a la exposición teórica del problema, mientras que los dos últimos entrarán en detalles prácticos. Para aquellos menos introducidos en temas WiFi, les prometo un artículo en breve describiendo los conceptos relacionados con esta tecnología.]

El método empleado por WPA para autenticar a las estaciones WiFi supone uno de los puntos débiles de este protocolo de seguridad, como veremos a continuación. Por lo que respecta a la autenticación, en función del entorno de aplicación, es posible emplear dos modos de autenticación diferentes WPA-PSK (Pre Shared Key) o WPA-EAP (Extensible Autentication Protocol).

En entornos personales, como usuarios residenciales y pequeños comercios, se utiliza WPA con clave pre-compartida o también llamada WPA-PSK y autenticación IEEE802.1X. En estos entornos no es posible contar con un servidor de autenticación centralizado, tal y como hace la autenticación EAP. En este contexto, WPA se ejecuta en un modo especial conocido como “Home Mode” o PSK, que permite la utilización de claves configuradas manualmente y facilitar así el proceso de configuración del usuario domestico.