Continuando con la línea de trabajo iniciada con los dos anteriores informes sobre protección de infraestructuras críticas S2 Grupo acaba de publicar la tercera entrega. En esta ocasión nos hemos fijado en un problema creciente del que no se habla demasiado: la disponibilidad de información detallada sobre nuestras II.CC. libremente accesible a través de internet, especialmente en lo referente a sus instalaciones, procesos, sistemas de control, procedimientos de operación y, por último, organización y gestión de la seguridad.

En SAW ya hemos hablado de este asunto en alguna ocasión (véase, por ejemplo, esta entrada en el blog). Sin embargo, la gravedad de la cuestión merece una aproximación más sistemática que nos permita hacernos una idea clara de la magnitud del problema. Así, al iniciar la investigación que ha dado lugar al informe nos planteamos responder a las siguientes preguntas:

- Descubrir qué tipo de información está disponible en internet acerca de nuestras II.CC.

- Determinar el origen de la información.

- Estimar el grado de riesgo que puede suponer el uso de la información hallada por parte de un atacante.

- Establecer si existe alguna diferencia entre los distintos subsectores en que se divide el conjunto de II.CC.

- Analizar los resultados obtenidos para dibujar un cuadro general que nos permita avanzar conclusiones al respecto.

El foco de la investigación se puso en aquellos sectores considerados críticos según la Ley 8/2011 en los que se hace un uso extendido de sistemas de control industrial. De esta forma nos hemos quedado con:

- Sector sanitario.

- Energía.

- Trasporte.

- Industria química.

- Industria nuclear.

- Abastecimiento de agua.

- Alimentación.

- Administración.

- Sector aeroespacial.

El trabajo ha consistido en la búsqueda en internet de información relativa a sistemas de control, procesos, seguridad física y lógica, equipamiento y maquinaria, etc. de una organización destacada de cada uno de los sectores. Las búsquedas se han realizado entre los meses de noviembre de 2013 y febrero de 2014.

Una vez obtenida la información, esta se ha caracterizado y clasificado para determinar:

- El tipo de información.

- El contexto en el que está contenida.

- El origen.

- La consideración subjetiva del impacto que podría suponer el uso de esta información. Se han establecido tres niveles: bajo, medio y alto.

Es importante subrayar que la idea detrás de esta investigación no es realizar una campaña exhaustiva de localización de información, algo que, por otra parte, es casi imposible, sino obtener una visión cualitativa de la magnitud del problema, sus causas y posibles soluciones.

Se ha localizado información de prácticamente todos los sectores analizados con alguna excepción notable, como el caso del aeroespacial. Los principales canales por los que se difunde son:

- Proyectos de fin de carrera y tesis doctorales

- Pliegos de contratación de las Administraciones públicas

- Casos de éxito de proveedores

- Publicaciones técnicas especializadas en cada sector

- Artículos técnicos

Nuestra investigación pone de manifiesto que la información es elaborada y publicada por todos los actores participantes en la vida de una II.CC. El papel de terceros tales como empresas constructoras o contratistas de mantenimiento es poco sorprendente. Sí lo es, en cambio, el hecho de las propias AA.PP. o empresas operadoras de II.CC. ofrezcan tanta información y con tanto detalle acerca de sus propias instalaciones. Una mención específica merecen ciertas universidades que se constituyen en auténticos repositorios online de información técnica muy específica.

En ocasiones los propios empleados ofrecen información fuera de la actividad diaria de la compañía; es el caso de los artículos técnicos publicados con el conocimiento (o no) de sus organizaciones. Hemos localizado, por ejemplo presentaciones elaboradas por personal de una I.C. para su empleo durante un curso de formación. El material describe exhaustivamente componentes y sistemas de la I.C. ofreciendo, incluso, detalles de la operación, gestión, etc., todo ello con abundante material gráfico.

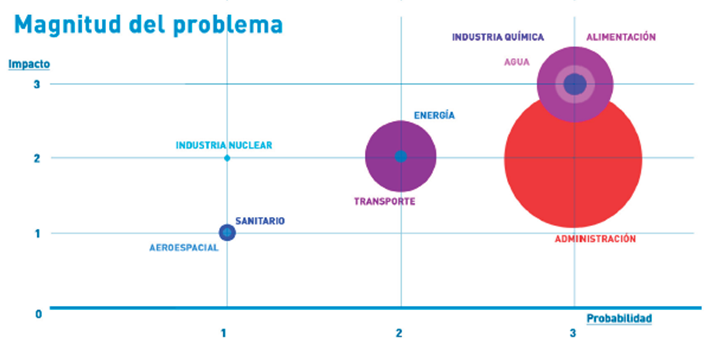

Adicionalmente hemos querido cuantificar los resultados obtenidos. Para ello hemos realizado un análisis en que:

- A cada sector se le ha asignado un valor de probabilidad entre 1 y 3, que cuantifica la facilidad de localizar información.

- Además, se ha valorado, nuevamente de 1 a 3, el impacto posible de la información localizada.

El producto de ambas variables constituye el riesgo calculado para cada sector. Este valor se ha ponderado considerando el tamaño relativo de cada sector medido como el número de empleados. La razón para esto es que en lo relativo a la disponibilidad de información, el factor definitivo detrás del problema son las personas: esto es, la solución pasa por modificar la forma en que las personas gestionan la información dentro de cada organización. De esta forma, es más fácil que se filtren documentos sensibles cuanto mayor sea el número de personas que intervengan en su custodia, clasificación o difusión.

Los resultados se muestran en la siguiente gráfica:

Del análisis del gráfico extraemos las siguientes conclusiones:

- Los sectores con un menor número de empleados, como el aeroespacial o la industria nuclear, no suponen un grave problema a pesar de las ideas a priori acerca del impacto de un ataque sobre estas infraestructuras. Un tamaño pequeño del sector significa que una situación de riesgo (en cuanto a la gestión de la información) es abordable de forma manejable, dado el reducido número de personas implicado (lo que facilita la labor de cambiar procedimientos, establecer políticas, avanzar en la concienciación, etc.)

- Los sectores de agua, industria química y alimentación se encuentran en la zona alta tanto en cuanto a riesgo como a magnitud del problema, entre otras cosas a causa del elevado número de personas que trabajan en estas organizaciones.

- Algo similar ocurre con el transporte, que si bien no posee un valor de riesgo alto sí se encuentra en una situación difícil debido a su tamaño.

- Se evidencia el grave problema que supone la gestión actual de la información en la Administración Pública y organizaciones afines. En el origen están los requerimientos de publicidad exigidos en los procedimientos de contratación.

El estudio realizado, si bien limitado por necesidad, pone de manifiesto un problema al que generalmente se concede poca o nula consideración cuando se habla de la ciberseguridad de sistemas de control industrial y su relación con la protección de infraestructuras críticas: la absoluta inconsciencia con la que se maneja y hace pública información sensible de gran interés para posibles atacantes. Ello es especialmente grave en un contexto en el que el diseño de una APT tiene como un elemento esencial el conocimiento profundo de la organización objetivo, tanto para diseñar el malware como los mecanismos de infección (por ejemplo, la planificación de un ataque de ingeniería social).

El tipo de información y los mecanismos de publicación son diversos, pero hay uno que destaca sobre todos los demás: las licitaciones de concursos públicos.

El segundo mecanismo que se encuentra detrás de la proliferación de información sensible es la necesidad, a medias científica y a medias comercial, de mostrar las propias habilidades, de forma que se publicitan las propias referencias con todo tipo de detalles. Cuando se mira desde el punto de vista de la ciberseguridad, no deja de resultar chocante la cantidad de información detallada que se ofrece al público general, en ocasiones ante el desconocimiento del promotor o titular y en otros casos con la aquiescencia cuando no la propia participación del mismo.

Independientemente de que la seguridad por oscuridad no es una opción válida, no debe olvidarse que, del mismo modo que el primer paso en un ataque es la recopilación de información, el primer paso de una estrategia de defensa debe ser el control de la misma.

¿Qué puede hacerse para afrontar este problema? Las líneas de trabajo básicas propuestas en el informe son las siguientes:

- Analizar la legislación en lo relativo a contratación pública para compatibilizar las exigencias de publicidad y libre concurrencia con la necesidad de salvaguardar cierta información.

- Realizar sesiones de concienciación en las organizaciones mostrando el riesgo que supone el uso de cierta información por parte de agentes malintencionados.

- Establecer políticas de clasificación de la información en todos los ámbitos.

La investigación realizada pone de manifiesto el grave problema existente con la proliferación de información descontrolada en internet en relación con nuestras II.CC. El principal problema, de hecho, es la absoluta falta de conciencia acerca de las posibles consecuencias con la que se maneja esa información. Como siempre, las personas son parte fundamental en la cadena de la seguridad y, en este ámbito, queda mucho trabajo por hacer.

El informe completo está disponible para su consulta en este enlace.

Referencias

[1]Ley 8/2011. Boletín Oficial del Estado, núm. 102, sec. I, pág. 43370. Abril de 2011.

[2] Resolución de 15 de noviembre de 2011 de la Secretaría de Estado de Seguridad. Boletín Oficial del Estado, núm. 282, sec. III, pág. 124147. Noviembre de 2011.

[3] Ley 30/2007 de 30 de octubre de Contratos del Sector Público

[4] 1er Informe sobre la protección de infraestructuras críticas en España. 2011. S2 Grupo.

[5] 2º informe sobre la protección de infraestructuras críticas en España. 2012. S2 Grupo.

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado