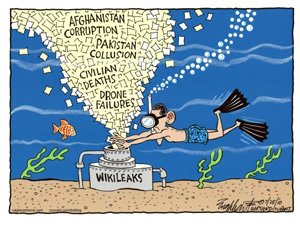

Ahora que ha pasado un cierto tiempo desde el escándalo de la publicación de los diarios secretos de la guerra de Iraq y la reacción del gobierno de USA, que no desmintió la información, me gustaría compartir algunas reflexiones sobre el fenómeno WikiLeaks, su relación con la privacidad de datos y la corriente dentro de la que creo que se encuadra este caso.

Ahora que ha pasado un cierto tiempo desde el escándalo de la publicación de los diarios secretos de la guerra de Iraq y la reacción del gobierno de USA, que no desmintió la información, me gustaría compartir algunas reflexiones sobre el fenómeno WikiLeaks, su relación con la privacidad de datos y la corriente dentro de la que creo que se encuadra este caso.

No voy a entrar en la legalidad difusa de sus actuaciones, la falta de transparencia (casi inevitable) del origen de los fondos con que se mantiene o la contradictoria personalidad de su líder visible, Julian Assange, puesto que mi punto de vista es que WikiLeaks es la manifestación actual de una tendencia que no tiene vuelta atrás fácil (y creo que ni difícil).

A medida que la participación en la red se populariza, cada vez hay más personas introduciendo más información acerca de sus vidas y sus intereses, públicos o privados, en bases de datos gestionadas en la nube, cuya garantía de confidencialidad y privacidad es muy dudosa. Por poner un ejemplo, la más popular de las redes sociales, Facebook, tiene unas condiciones de uso que podrían constituir la pesadilla (o el sueño) de cualquier abogado. Por supuesto, esto no supone ningún problema para ninguno de nosotros, porque no nos las leemos… :-)

La mayor parte de la información que compartimos es básicamente irrelevante, sólo interesa a unos pocos amigos o familiares cercanos y, de hecho, consciente o inconscientemente, confiamos en que al resto del mundo no le importa en absoluto lo que digamos o las fotos que subamos. En gran medida, esto es cierto: es como aquello de que el mejor sitio para esconder un libro es una biblioteca. Entre tanta información, ¿quién va a encontrar nada nuestro si no lo está buscando explícitamente?

Sin embargo, lo que se sube a Internet ya nunca se borra. O, como decían en “la red social” (the movie), “Internet no está escrito con lápiz, Mark. Está escrito con tinta”. Y, en algún momento, alguien hará una búsqueda y aquello de lo que ya ni nos acordábamos, saldrá de nuevo a la luz. ¿Quién es capaz de mantener o explicar todo lo que ha dicho en algún momento de su vida?

Nos encaminamos hacia una sociedad en la que los secretos van a ser más difíciles de mantener o, dicho de otra forma, en la que nos tendremos que acostumbrar a una mayor transparencia en nuestras actuaciones.

Y lo que es aplicable a la vida social, es aplicable a las empresas, los gobiernos y las instituciones. No por la creciente responsabilidad de los gobernantes ni de la maquinaria del estado, sino por la evolución tecnológica, que es mucho más confiable.

Hace 100 años, si alguien quería mantener una conversación totalmente confidencial, podía, simplemente, alejarse del resto y hablar en voz baja, o tener cuidado de no dejar nada por escrito. De hecho, hace poco leí que la principal dificultad de los historiadores para entender la forma de gobernar en el imperio de Felipe II es que el rey no solía dejar por escrito sus órdenes, que se transmitían verbalmente. Hoy en día, no se puede estar seguro de que algo se vaya a mantener en secreto. Todo se registra de varias maneras diferentes, legales o no. Y ya no es posible guardar el registro bajo siete llaves. Las filtraciones, si hay algún interés en ello, son inevitables a la larga.

Por supuesto, el camino no será fácil ni directo. Seguro que veremos corrupciones en WikiLeaks o similares, corrupciones reales o montajes realizados para desprestigiar. Seguro que habrá filtraciones falsas que superen los mecanismos de comprobación establecidos (ya ocurre en los medios tradicionales).

En mi opinión, la tendencia es imparable. Sinceramente, creo que para bien.

Hace unos días leí una noticia que me llamo la atención; por lo visto, algún trabajador de Google había filtrado a la prensa un comunicado interno (el cual indicaba expresamente que era confidencial) donde se informaba sobre un aumento del 10% del sueldo a todo la plantilla de Google y la recepción de una paga extra de 1000 $ (yo pensé mira que majos :) ). Un día más tarde al hilo de esta noticia aparecía una nueva, en la cual se informaba acerca del despido de la persona que había filtrado la información, que ya no podría disfrutar de ese aumento de sueldo.

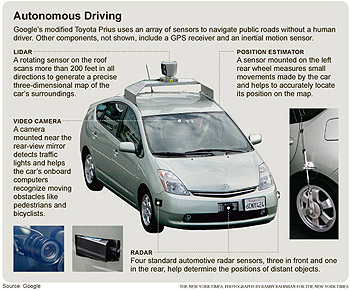

Hace unos días leí una noticia que me llamo la atención; por lo visto, algún trabajador de Google había filtrado a la prensa un comunicado interno (el cual indicaba expresamente que era confidencial) donde se informaba sobre un aumento del 10% del sueldo a todo la plantilla de Google y la recepción de una paga extra de 1000 $ (yo pensé mira que majos :) ). Un día más tarde al hilo de esta noticia aparecía una nueva, en la cual se informaba acerca del despido de la persona que había filtrado la información, que ya no podría disfrutar de ese aumento de sueldo. Yo sí que me lo imagino. Estoy seguro que lo imagino de una forma totalmente distinta a la que va finalmente a ser pero lo veo venir: carreteras con balizas, ciudades “tageadas” (vaya palabro) con sensores activos o pasivos por todas partes, sistemas de telecontrol y telemedida controlados por grandes sistemas tolerantes a fallos o capaces de prever problemas en tiempo de ejecución….

Yo sí que me lo imagino. Estoy seguro que lo imagino de una forma totalmente distinta a la que va finalmente a ser pero lo veo venir: carreteras con balizas, ciudades “tageadas” (vaya palabro) con sensores activos o pasivos por todas partes, sistemas de telecontrol y telemedida controlados por grandes sistemas tolerantes a fallos o capaces de prever problemas en tiempo de ejecución….