Este es un post por alusiones de mi socio en la entrada de ayer, donde mencionaba el proyecto FastFix. He creído interesante dar algunos detalles sobre este proyecto.

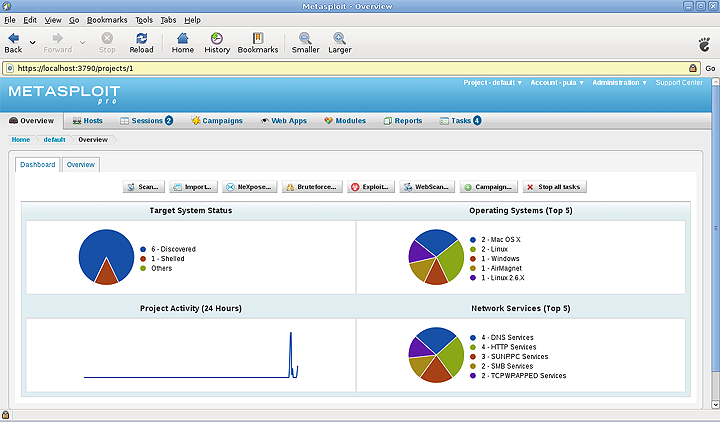

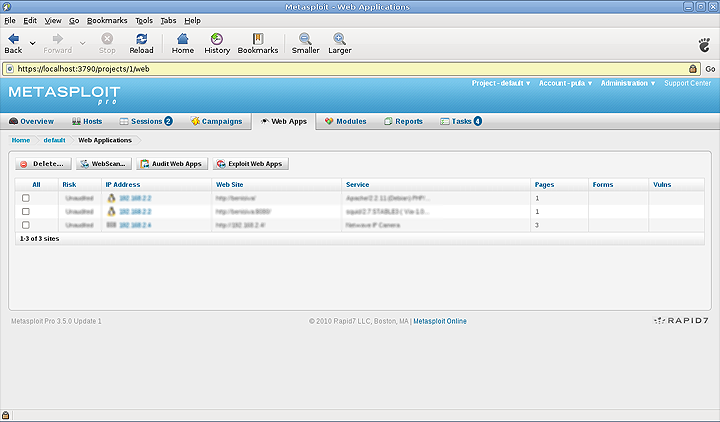

FastFix es un proyecto de I+D del 7º Programa Marco de la Comisión Europea en el que seis entidades de cinco países europeos (coordinadas por S2 Grupo) colaboran para desarrollar una plataforma que facilite el mantenimiento de software monitorizando su ejecución.

Dicho así, suena inocente y hasta un tanto aburrido. Ya se sabe que el marketing no suele ser el fuerte de los ingenieros.

Pero es que, cuando nos fijamos en las tecnologías que se emplean para alcanzar este objetivo, la cosa cambia. En este proyecto, se trata de vigilar la ejecución del software para poder identificar tendencias que presagien errores, anticiparse a éstos cuando sea posible, recoger información cuando se producen e incluso, en algunos casos, reconfigurar el software de manera automática.

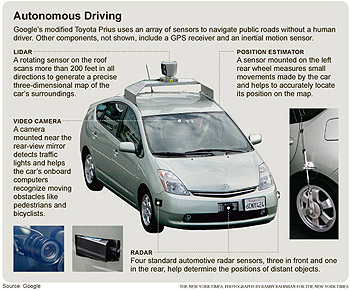

Yo sí que me lo imagino. Estoy seguro que lo imagino de una forma totalmente distinta a la que va finalmente a ser pero lo veo venir: carreteras con balizas, ciudades “tageadas” (vaya palabro) con sensores activos o pasivos por todas partes, sistemas de telecontrol y telemedida controlados por grandes sistemas tolerantes a fallos o capaces de prever problemas en tiempo de ejecución….

Yo sí que me lo imagino. Estoy seguro que lo imagino de una forma totalmente distinta a la que va finalmente a ser pero lo veo venir: carreteras con balizas, ciudades “tageadas” (vaya palabro) con sensores activos o pasivos por todas partes, sistemas de telecontrol y telemedida controlados por grandes sistemas tolerantes a fallos o capaces de prever problemas en tiempo de ejecución….

Para esta tarde de martes tenemos una entrada de Marcos García, que

Para esta tarde de martes tenemos una entrada de Marcos García, que