A estas alturas todos estaremos de acuerdo en que nos enfrentamos a cambios singulares en la forma de entender la gestión de las infraestructuras TIC. La irrupción de los servicios de cloud computing, y con ellos la IAAS “Infraestructure as a service”, va a provocar en los próximos años una reestructuración de gran calibre en este tipo de servicios, en buena parte consecuencia del desarrollo masivo de los servicios de virtualización que nos permite cambiar nuestras máquinas virtuales de CPD o datacenter en un abrir y cerrar de ojos, al menos teóricamente.

Todo esto tiene unas implicaciones en materia de seguridad de proporciones colosales. Los modelos de seguridad actuales, fundamentalmente “estáticos”, tienen que evolucionar a modelos de seguridad “dinámicos” adaptados a las necesidades de los servicios en la nube, porque esta tendencia no tiene vuelta atrás. No se trata de que opinemos si es mejor o peor la seguridad de los servicios “cloud”, se trata de que diseñemos servicios de seguridad adecuados a esta realidad, que como todo tiene aspectos positivos y aspectos negativos.

Ganamos en algunas cosas. Uno de nuestros puntos débiles en la seguridad ha sido siempre la disponibilidad y la continuidad de negocio. En este caso, en la nube, con escenarios de siniestro complicados como la caída de un datacenter por un desastre natural, la solución parece al alcance de cualquiera y los RTO parecen asumibles por cualquier tipo de negocio. Es evidente que hay muchas cosas que rediseñar en los servicios de seguridad en la nube.

Tomemos el caso de Google que tenía, en 2008, 36 localizaciones para sus centros de procesos de datos con entornos virtualizados que les permite cambiar estas ubicaciones de forma, digamos, “ágil”. Uno de sus objetivos es, lógicamente, minimizar el coste de hospedaje de su infraestructura y dado que podemos asumir que en un datacenter el 50% del coste es el coste energético de la refrigeración, entenderemos que los gestores de la infraestructura de Google busquen términos de eficiencia energética cada vez mejores. Por lo que hemos leído el factor PUE (Power use efficency) alcanzado por Google es impresionante: 1,21 de media. Esto supone que cada watio útil que llega a una máquina que da servicio a sus clientes necesita 1,2 watios de consumo real. Evidentemente esto se puede conseguir haciendo uso de datacenters que requieren poco uso energético para refrigerar las maquinas y por tanto llevándose, por ejemplo, los sistemas a localizaciones frías que utilicen aire del ambiente para refrigerar las salas técnicas. Todo esto se puede además complicar utilizando estrategias tipo “follow the moon” mediante las que buscamos tarifas nocturnas de consumo energético y por tanto tarifas económicas que, en definitiva, permiten reducir el coste de suministro eléctrico de la máquina y directamente el coste del servicio.

Si en este entorno empezamos a pensar en seguridad la primera reacción es la de estupefacción. Si ya es complicado conseguir un nivel de seguridad adecuado en entornos estáticos desde el punto de vista físico, si el entorno lógico, con la virtualización, es un entorno altamente cambiante y además el físico también, el resultado es directamente un manicomio especializado en la práctica de torturas, como medida terapéutica, para los profesionales de la seguridad.

Evidentemente este escenario que se nos viene encima no es compatible con las prácticas de seguridad actuales de la mayor parte de las empresas especializadas en este tipo de servicio. Este escenario nos está pidiendo a gritos que adaptemos las políticas, los procedimientos, los controles, los sistemas de monitorización y gestión de la seguridad a estos entornos que cambian a una velocidad endiablada.

Pensemos, por ejemplo, en un análisis de riesgos tradicional. En nuestra opinión, los análisis de riesgos tradicionales son ya de por si poco útiles, sobre todo si hacen uso de metodologías pesadas y complejas como puede ser el caso de algunas metodologías que todos conocemos ;-). Vaya por delante que son metodologías muy valiosas y que conforman un buen punto de partida teórico, pero que en mi opinión no pueden ser utilizadas de forma práctica sin los matices pertinentes. ¿Por qué? Básicamente porque nos enfrentamos a entornos en continuo cambio. Cuando se diseñaron este tipo de metodologías se hicieron pensando en infraestructuras manejables, con evoluciones tranquilas, y en las que revisar el análisis de riesgos periódicamente una vez al año podía ser suficiente. Estas no son las hipótesis de partida a las que nos enfrentamos hoy y por tanto estas metodologías no sirven cuando las aplicamos tal cual fueron diseñadas.

Nos enfrentamos a entornos cambiantes desde el punto de vista lógico, con continuas variaciones que tienen impactos en la estrategia de seguridad clarísimos y por si fuera poco, en virtud de lo comentado en la introducción de esta entrada, nos enfrentamos también a entornos físicos cambiantes. En estas circunstancias las amenazas son variables, sus probabilidades también y por tanto los riesgos también. En definitiva, dentro del marco de servicios dinámicos de seguridad al que nos hemos referido, tendremos que diseñar metodologías ágiles de análisis de riesgos en tiempo real.

Mucho vamos a tener que trabajar para poder definir un marco global de productos y servicios de seguridad dinámica en este nuevo entorno, y mucho tienen que opinar lectores asiduos de este blog en esta materia… pasen en cualquier caso, ya sea pasados por agua o no, un buen fin de semana.

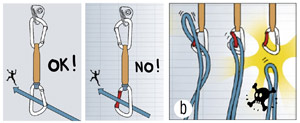

Aquellos que me conocen saben que hace aproximadamente cuatro meses comencé un curso de escalada, en concreto de la modalidad denominada “deportiva” (que es a la que me referiré el resto de la entrada, aunque en gran parte es aplicable a la clásica), casi por curiosidad, y aquello ha desembocado en lo que es sin duda mi principal afición hoy en día. La cuestión es que no se me ocurren muchos ámbitos en los que la seguridad tenga un componente tan importante, tanto en material, como en técnicas; es tan importante que el arnés esté en perfecto estado como saber cómo montar una reunión a 250 m. de altura. Como casi cualquier actividad, la escalada tiene sus riesgos intrínsecos, derivados de desprendimientos de rocas, una mala caída, material defectuoso,o el simple azar que hace que la cuerda vaya por un lado y no por otro; no por nada cualquier material de escalada trae una leyenda que advierte de los peligros mortales de la actividad.

Aquellos que me conocen saben que hace aproximadamente cuatro meses comencé un curso de escalada, en concreto de la modalidad denominada “deportiva” (que es a la que me referiré el resto de la entrada, aunque en gran parte es aplicable a la clásica), casi por curiosidad, y aquello ha desembocado en lo que es sin duda mi principal afición hoy en día. La cuestión es que no se me ocurren muchos ámbitos en los que la seguridad tenga un componente tan importante, tanto en material, como en técnicas; es tan importante que el arnés esté en perfecto estado como saber cómo montar una reunión a 250 m. de altura. Como casi cualquier actividad, la escalada tiene sus riesgos intrínsecos, derivados de desprendimientos de rocas, una mala caída, material defectuoso,o el simple azar que hace que la cuerda vaya por un lado y no por otro; no por nada cualquier material de escalada trae una leyenda que advierte de los peligros mortales de la actividad.  Como en la seguridad a la que probablemente usted esté acostumbrado, en este contexto también existe una dura riña entre la “funcionalidad”, representada principal pero no únicamente por el peso, y la seguridad; podríamos hacer cuerdas que fuesen capaces de aguantar la caída de un coche, pero su peso supondría una dificultad añadida e innecesaria que no quieres tener cuando estás escalando. En el otro extremo, subir con una cuerda de 5 mm que apenas aguante 5 Kn es lo más cómodo después de subir en libre, pero no muy recomendable si aprecias tu vida en algo. La idea, como en cualquier otro ámbito, es conseguir la mayor funcionalidad posible, con las mayores garantías de seguridad (más Kn, más caídas de nivel 2, más resistencia, etc.).

Como en la seguridad a la que probablemente usted esté acostumbrado, en este contexto también existe una dura riña entre la “funcionalidad”, representada principal pero no únicamente por el peso, y la seguridad; podríamos hacer cuerdas que fuesen capaces de aguantar la caída de un coche, pero su peso supondría una dificultad añadida e innecesaria que no quieres tener cuando estás escalando. En el otro extremo, subir con una cuerda de 5 mm que apenas aguante 5 Kn es lo más cómodo después de subir en libre, pero no muy recomendable si aprecias tu vida en algo. La idea, como en cualquier otro ámbito, es conseguir la mayor funcionalidad posible, con las mayores garantías de seguridad (más Kn, más caídas de nivel 2, más resistencia, etc.).

Para hoy martes traemos una entrada de Cristina Martínez Garay, de la firma

Para hoy martes traemos una entrada de Cristina Martínez Garay, de la firma  Para empezar la semana, hoy tenemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste.

Para empezar la semana, hoy tenemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste. ¿Y el candado? Trato de ponerme en el lugar del supuesto ladrón y la verdad es que se me quitan las ganas de llevarme la bici: “Demasiado esfuerzo para tan poca recompensa”. Eso considerando que estuviera la bici sola (que no era el caso). Viendo el resto de bicis, seguro que hubiera tratado de llevarme otra, en definitiva “buscar una presa más fácil”. Lo que vengo a decir es que el hecho de usar ese candado para proteger una bici de escaso valor dotaba al sistema antirrobo de un importante valor añadido: lo dotaba de una fuerte componente disuasoria. (

¿Y el candado? Trato de ponerme en el lugar del supuesto ladrón y la verdad es que se me quitan las ganas de llevarme la bici: “Demasiado esfuerzo para tan poca recompensa”. Eso considerando que estuviera la bici sola (que no era el caso). Viendo el resto de bicis, seguro que hubiera tratado de llevarme otra, en definitiva “buscar una presa más fácil”. Lo que vengo a decir es que el hecho de usar ese candado para proteger una bici de escaso valor dotaba al sistema antirrobo de un importante valor añadido: lo dotaba de una fuerte componente disuasoria. (