En las últimas semanas (y meses) las aplicaciones móviles de apoyo a la lucha contra el virus se han erigido en uno de los múltiples prismas desde los que analizar la pandemia ocasionada por COVID-19; como otros tantos, en medio de este escenario repleto de riesgos e incertidumbre, esta perspectiva ha emergido acompañada de una importante dosis de polémica y controversia.

Por un lado, están las aplicaciones focalizadas en las funcionalidades de geolocalización de los ciudadanos; por otra parte, las aplicaciones de autodiagnóstico; y como punto en común a todas ellas, las potenciales limitaciones al derecho fundamental de protección de datos personales. En el ámbito europeo, diferentes interesados han saltado a la arena de una u otra forma: desde la propia Unión Europea, emitiendo sus recomendaciones; pasando por los proveedores de las propias aplicaciones, con Apple y Google como actores más renombrados; hasta las autoridades nacionales, las regionales u otros estamentos públicos reguladores, como es el caso de la Agencia Española de Protección de Datos.

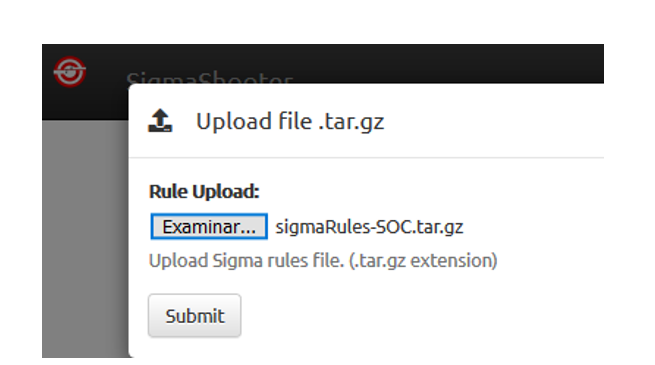

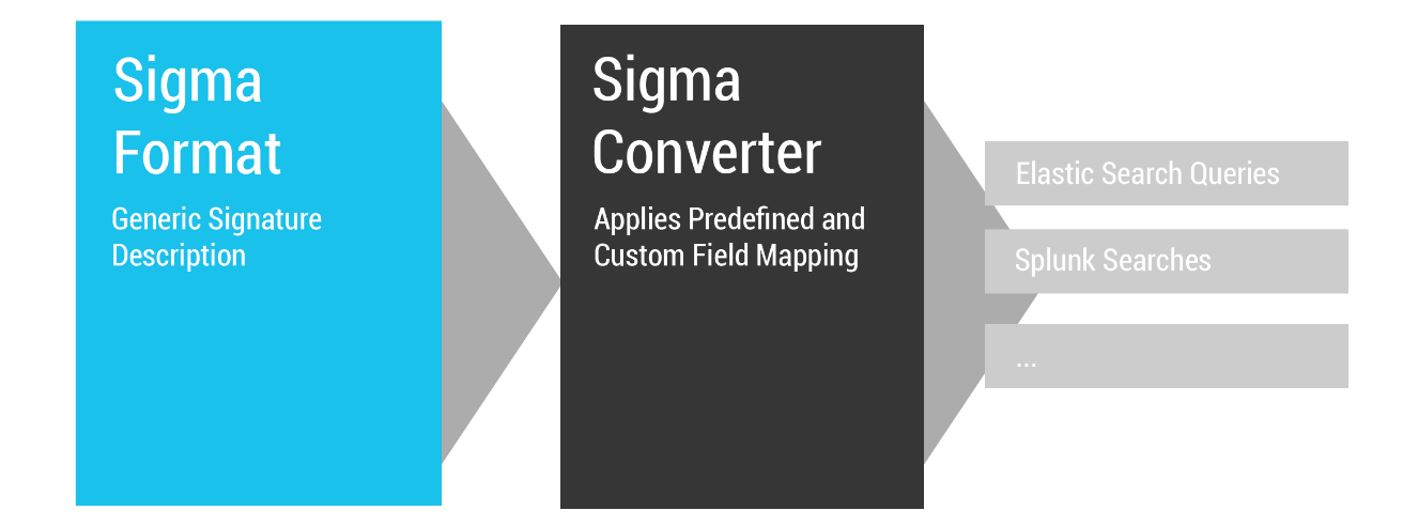

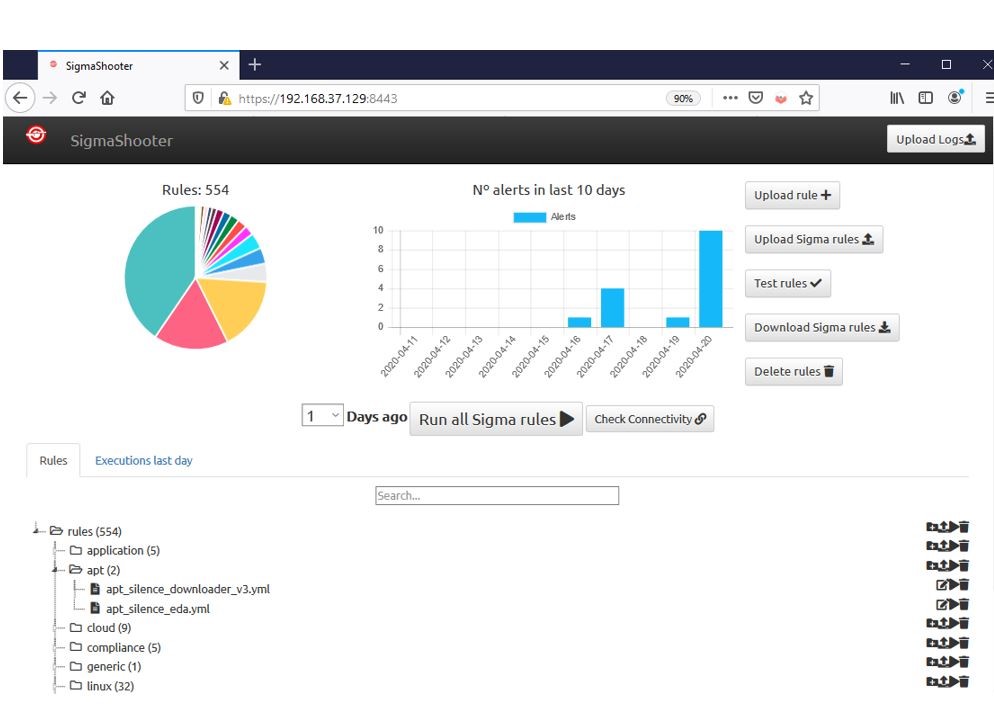

, vamos a probar SigmaShooter en un caso de análisis forense informático.

, vamos a probar SigmaShooter en un caso de análisis forense informático.