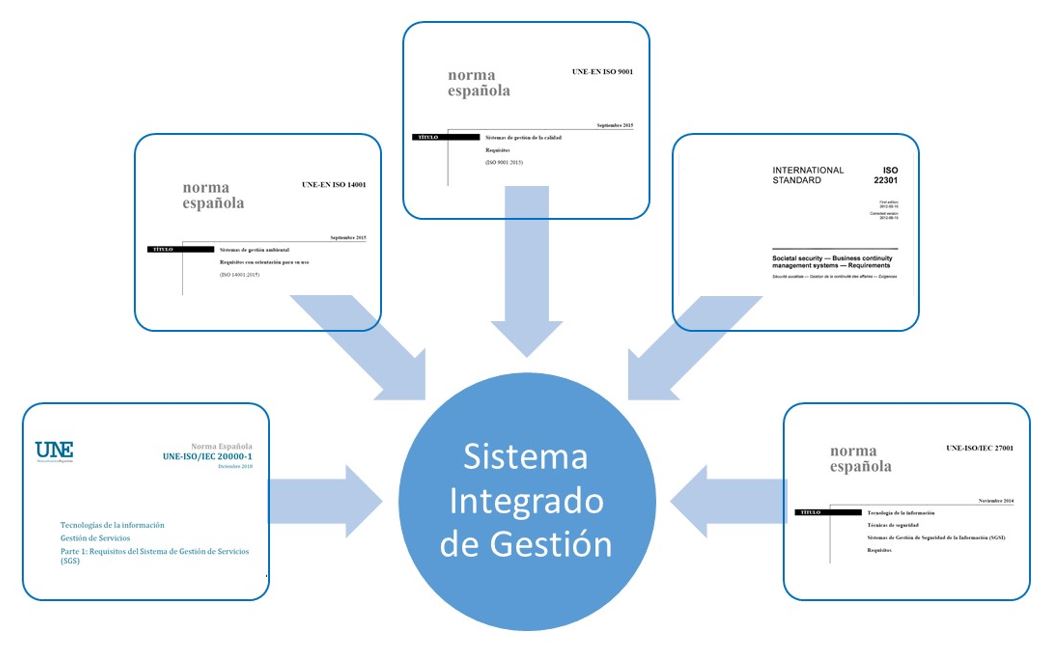

Afortunadamente, cada día son más las empresas que, convencidas de los beneficios de articular y normalizar sus actividades sobre la estructura de sistemas de gestión, van adoptando e implantando algunos de ellos: desde el primigenio Sistema de Gestión de la Calidad ISO 9001, pasando por el Sistema de Gestión Ambiental ISO 14001, el Sistema de Gestión de la Continuidad de Negocio ISO 22301 o los más afines con las Tecnologías de la Información, el Sistema de Gestión de Servicios ISO 20000-1 y el Sistema de Gestión de Seguridad de la Información ISO 27001.

Pero, en el marco de este esfuerzo continuado y creciente de implantación de un Sistema Integrado de Gestión que aglutine los diversos sistemas de gestión de la empresa, ¿qué ocurre cuando el alcance de los primeros sistemas de gestión resulta demasiado genérico para su transposición a los nuevos sistemas de gestión que se van incorporando a dicho sistema integrado?