(Para empezar la semana de Fallas, una entrada de uno de nuestros colaboradores habituales, Francisco Benet, en la que introduce dos posibles alternativas al control del flujo de la información en una organización)

Uno de los problemas con los que se encuentran hoy en día las organizaciones es el control de la información en todo el ciclo de vida de ésta. Como es natural una organización suele disponer de más de un sistema que alberga información, además de los propios puestos de usuario, los dispositivos móviles y la posibilidad de extraer la información por medios electrónicos; así la información puede ir cambiando de entorno y modificándose, dejando ‘huella’ en varios entornos, resultando al final muy difícil concretar dónde esta residiendo la información realmente y, aspecto mas critico, quien esta siendo capaz de verla. ¿Por qué sucede esto? Básicamente porque los métodos de control de acceso a la información son barreras individuales que residen en cada uno de los sistemas en los que la información está dispersa, y no se trata por tanto de una barrera global que valide si tenemos o no tenemos acceso a ésta.

De hecho lo que realmente está sucediendo en la mayoría de organizaciones es lo siguiente: se dispone de N fuentes de información, las cuales utilizan los usuarios para 2 acciones básicamente: mantener esa información actuando sobre ella (operatoria diaria) y extraer esa información, interpretarla y enriquecerla con información de otras fuentes (información de ‘negocio’). La primera parte del uso de la información estará controlada en más o menos medida, pero es menos importante que la segunda pues requiere de un conocimiento de la acción ejecutada. Sin embargo el segundo tipo de información ha sido elaborada y refinada, y aunque sea menos particular es más precisa sobre el negocio y por lo tanto mas ‘preciada’. Esa segunda información sufre un ciclo de vida mas extenso pero a su vez se le “mima” más y se pretende que menos personal tenga acceso. El problema reside en que ese acceso esta gobernado por varios sistemas de control de acceso NO sincronizados (léase directorios departamentales, equipos de los usuarios, correo electrónico, etc.), sino dependientes del sistema de información, por lo que en muchas de las ocasiones nos podemos encontrar personal autorizado a información privilegiada sin razón alguna.

En esta entrada me voy a atrever a darles mi visión personal de las conclusiones que se extrajeron del taller “Gestión de Continuidad: Planes de Contingencia, Gestión de Crisis” del

En esta entrada me voy a atrever a darles mi visión personal de las conclusiones que se extrajeron del taller “Gestión de Continuidad: Planes de Contingencia, Gestión de Crisis” del  Estimados lectores, muy frecuentemente el primer pensamiento por parte de las empresas a la hora de afrontar la seguridad viene marcado por fuertes inversiones, como pueden ser costosas soluciones en infraestructura de red (IDS, Firewall), la compra de antivirus centralizados, suites de ServiceDesk, o laboriosos proyectos de consultoría. Si bien acometer dichas proyectos o compras de este tipo es un requisito para la consecución de cierto grado de seguridad empresarial, no resulta ser la panacea a la totalidad de los problemas de seguridad.

Estimados lectores, muy frecuentemente el primer pensamiento por parte de las empresas a la hora de afrontar la seguridad viene marcado por fuertes inversiones, como pueden ser costosas soluciones en infraestructura de red (IDS, Firewall), la compra de antivirus centralizados, suites de ServiceDesk, o laboriosos proyectos de consultoría. Si bien acometer dichas proyectos o compras de este tipo es un requisito para la consecución de cierto grado de seguridad empresarial, no resulta ser la panacea a la totalidad de los problemas de seguridad. Esta, entre otras, es una eterna cuestión que rodea a los datos personales y que nos da más de un dolor de cabeza: ¿es la IP un dato de carácter personal? Pues bien, todo parece apuntar, según lo que les mostraré en esta entrada, que sí. Yo, si les digo la verdad, siempre he sido un poco reacio a considerarla como tal, al menos en algunos ámbitos. Veamos un par de definiciones del Reglamento de Desarrollo de la LOPD:

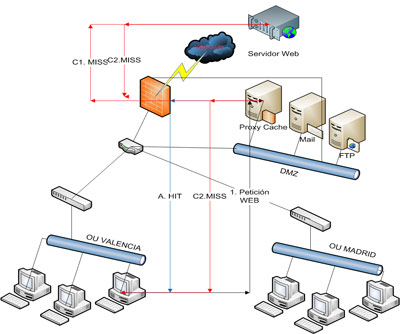

Esta, entre otras, es una eterna cuestión que rodea a los datos personales y que nos da más de un dolor de cabeza: ¿es la IP un dato de carácter personal? Pues bien, todo parece apuntar, según lo que les mostraré en esta entrada, que sí. Yo, si les digo la verdad, siempre he sido un poco reacio a considerarla como tal, al menos en algunos ámbitos. Veamos un par de definiciones del Reglamento de Desarrollo de la LOPD: Como puede verse, en el mejor de los casos nos ahorramos el enrutamiento desde el proxy al servidor sobre el que se realiza la petición y la transferencia de la información solicitada a través de Internet, mientras que en el peor de los casos añadimos un salto más en el enrutamiento. Por supuesto, cuánto más accedido sea un determinado contenido por los usuarios de la red interna, mayor probabilidad de que el objeto se encuentre en cache y por tanto, mayor incremento del rendimiento del sistema.

Como puede verse, en el mejor de los casos nos ahorramos el enrutamiento desde el proxy al servidor sobre el que se realiza la petición y la transferencia de la información solicitada a través de Internet, mientras que en el peor de los casos añadimos un salto más en el enrutamiento. Por supuesto, cuánto más accedido sea un determinado contenido por los usuarios de la red interna, mayor probabilidad de que el objeto se encuentre en cache y por tanto, mayor incremento del rendimiento del sistema. Hace un par de semanas tuvo lugar en Madrid

Hace un par de semanas tuvo lugar en Madrid