Cuando comencé mi carrera profesional como técnico de Sistemas hace algo más de nueve años (hay que ver cómo pasa el tiempo), una de las primeras responsabilidades que me “cayó” encima en mi anterior empresa fue la gestión del sistema de monitorización de la infraestructura TIC propia y de clientes. La situación entonces era muy diferente de la actual. Nagios acababa de nacer a partir de NetSaint, y la madurez de este tipo de software distaba mucho de ser la actual; el sistema que utilizábamos (Big Brother) no era el colmo de la usabilidad, aunque su interfaz era extremadamente intuitivo. Los monitores eran bastante más rudimentarios que hoy en día, pero aun así, conseguíamos saber si las cosas funcionaban, por la cuenta que nos traía; teniendo en cuenta que por aquel entonces alojábamos la web de varios clientes importantes, una caída solía ser la antesala de problemas, así que si además no la detectábamos, imagínense. En definitiva, puede decirse que durante un buen puñado de años, tanto en aquella empresa como en la actual, mis andanzas como informático han estado ligadas entre otras cosas a gestionar sistemas de monitorización.

Aunque hoy en día aún es posible encontrar alguna empresa sin ningún sistema de monitorización TIC básico o uno que “ahí está” pero nadie mantiene ni “escucha”, las cosas han cambiado mucho. Ha habido una mejora significativa al menos en el primer paso: la detección de las incidencias. Ahora ya nadie se extraña de que sea necesario un sistema de monitorización TIC que al menos nos avise de cuándo el servidor de correo ha dejado de funcionar y así evitar los gritos de la alta dirección. Podría decirse que casi nos felicitamos por ello, como si eso fuese un gran logro. Vamos a dejar de lado aspectos de monitorización más complejos y todo el capítulo de gestión, tratamiento de las incidencias y análisis histórico; aunque debería ser inseparable de lo anterior, seguramente eso es demasiado.

No sé qué les parece a ustedes, pero a mí todo esto que les cuento me parece extremadamente básico y evidente. Quizá es que estoy demasiado acostumbrado a trabajar con estos sistemas, pero poder saber que el puerto 80 de un equipo tarda más de 5 segundos en contestar y eso es un problema no me parece nada extraordinario; al contrario, me parece de lo más ordinario. Es como hablar de las copias de seguridad. No cabe en mi cabeza que una empresa no tenga copias de seguridad; sería una temeridad, una imprudencia, una estupidez, una insensatez, un ejercicio de ignorancia y todas ellas juntas. Como decía aquel eslógan de la DGT hace unos años: las imprudencias se pagan, y cada vez más. Así que, resumiendo, desde que comencé a trabajar en esto de la informática, han pasado poco más de nueve años y ahora cualquier empresa con un mínimo de sentido común dispone de un sistema de monitorización TIC, mejor o peor gestionado, mejor o peor montado. Bravo por ellos. Applause.

Pasemos a temas más interesantes. Hace casi ocho años que Gartner acuñó el término BAM: Business Activity Monitoring (ya hemos hablado de esto en Security Art Work). Dicho en una frase y sin pretender total exactitud, se trata de monitorizar, analizar y gestionar indicadores propios del negocio basados en información en tiempo real. Cualquiera diría que parece lógico; de hecho, mucha parte del funcionamiento de las empresas de inversión financiera es precisamente ese. Saber que un sistema ha caído puede tener su gracia, pero saber cuándo el margen de una venta es inferior a un 5% sobre el precio de coste tiene mucho más sentido para el negocio y, francamente, es más interesante. Al fin y al cabo, la disponibilidad o capacidad remanente de un servidor o un router no deja de ser un indicador para el personal de Sistemas y Comunicaciones, pero que no tiene o no debería tener mucho más sentido fuera de ese ámbito. Sin duda, cualquier departamento puede identificar un puñado de indicadores que no sólo les resultarían extremadamente útiles en sus tareas diarias, sino que les ayudarían a detectar situaciones anómalas o que requieren su intervención; piénsenlo dos minutos. La idea detrás de BAM es saber qué pasa: sistematizar y automatizar el tratamiento de información en tiempo real asociada a los procesos corporativos que permitan a la organización tomar decisiones de manera más rápida y eficiente. ¿Saben aquello de que la información es poder? Pues eso, ni más ni menos.

No sé qué les parece todo esto. No sé si están de acuerdo conmigo o todo esto les parece un rollo macabeo. Como pueden imaginarse, a mí me parece de lo más coherente, y por eso me cuesta entender que a estas alturas, los sistemas de monitorización BAM no estén tan extendidos ni madurados como los TIC que les comentaba. Sin querer ser duro y pensar que se trata de simple falta de visión o miopía generalizada (les apuesto a que la mayoría de sistemas de monitorización TIC de la mayor parte de las empresas tienen menos tiempo del que nos creemos), la razón quizá sea la excesiva dependencia geek de muchas empresas, donde los sistemas/aplicaciones se conciben como mucho más que meros “sustentadores” de los procesos de negocio, quizá la escasez de recursos o simplemente la resistencia natural y poca “disponibilidad” del personal para aceptar este tipo de novedades. Claro que después de todo, nadie dijo que fuese fácil y como decía Jane Fonda, No pain, no gain.

La cuestión aquí, si me permiten ponerme algo trascendente, es que BAM es el principal camino —que conozco— a la mejora de la eficiencia de los procesos corporativos y de la productividad, algo que, a decir por los datos oficiales y si acudimos al discurso económico diario, no es algo de lo que vayamos sobrados en este país. Por eso, que sistemas BAM implantados sean hoy por hoy casi una rareza, es algo que me causa estupor. Y les prometo que no exagero un ápice.

Llevo tiempo siguiendo este interesante blog, que se ha convertido en uno de mis favoritos y después de un tiempo queriendo aportar mi granito de arena, me he lanzado a la piscina y he preparado la siguiente colaboración que espero que les sea de agrado.

Llevo tiempo siguiendo este interesante blog, que se ha convertido en uno de mis favoritos y después de un tiempo queriendo aportar mi granito de arena, me he lanzado a la piscina y he preparado la siguiente colaboración que espero que les sea de agrado. Hace casi un año, el pasado 28 de Febrero de 2009 YouTube dejó de funcionar durante 2 horas. La incidencia —una incidencia de su conectividad— no se debió ni a la falta de redundancia de sus infraestructuras, ni a un fallo coordinado de todos sus proveedores, ni a un apagón simultáneo de todos sus centros de datos; ni siquiera al súbito interés simultáneo y mundial por el último vídeo de la Obama girl. YouTube dejó de funcionar debido al secuestro de parte de su direccionamiento IP por parte del operador Pakistan Telecom. ¿Secuestro? Sí, secuestro o suplantación del direccionamiento IP, algo tan antiguo como el propio protocolo BGP.

Hace casi un año, el pasado 28 de Febrero de 2009 YouTube dejó de funcionar durante 2 horas. La incidencia —una incidencia de su conectividad— no se debió ni a la falta de redundancia de sus infraestructuras, ni a un fallo coordinado de todos sus proveedores, ni a un apagón simultáneo de todos sus centros de datos; ni siquiera al súbito interés simultáneo y mundial por el último vídeo de la Obama girl. YouTube dejó de funcionar debido al secuestro de parte de su direccionamiento IP por parte del operador Pakistan Telecom. ¿Secuestro? Sí, secuestro o suplantación del direccionamiento IP, algo tan antiguo como el propio protocolo BGP. Hace poco tuvimos la necesidad de incluir unos certificados SSL firmados por VeriSign para la navegación HTTPS en un

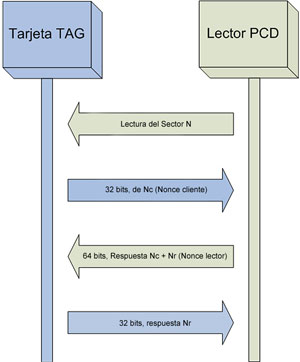

Hace poco tuvimos la necesidad de incluir unos certificados SSL firmados por VeriSign para la navegación HTTPS en un  Comencemos profundizando un poco más en como Mifare realiza el proceso de autenticación. En primera instancia el lector le comunica a la tarjeta que quiere realizar una operación sobre un sector de datos determinado N. El tag o tarjeta en ese momento remite un número aleatorio Nc (Nonce del cliente) de 32 bits a modo de reto, para que sea cifrado con la clave privada compartida previamente. Como respuesta, el lector remite el reto cifrado y un número aleatorio Nr (Nonce del lector) para que el tag lo cifre con la clave privada, generando una trama de 64 bits. En última instancia la tarjeta le envía al lector su reto cifrado. En este momento ambos tienen la certeza de que los dispositivos son legítimos. Destacar que los dos últimos intercambios se realizan ya de forma cifrada, permaneciendo en claro tan solo el envío de la petición de lectura y Nc. La figura de la izquerda ilustra el proceso de handshake.

Comencemos profundizando un poco más en como Mifare realiza el proceso de autenticación. En primera instancia el lector le comunica a la tarjeta que quiere realizar una operación sobre un sector de datos determinado N. El tag o tarjeta en ese momento remite un número aleatorio Nc (Nonce del cliente) de 32 bits a modo de reto, para que sea cifrado con la clave privada compartida previamente. Como respuesta, el lector remite el reto cifrado y un número aleatorio Nr (Nonce del lector) para que el tag lo cifre con la clave privada, generando una trama de 64 bits. En última instancia la tarjeta le envía al lector su reto cifrado. En este momento ambos tienen la certeza de que los dispositivos son legítimos. Destacar que los dos últimos intercambios se realizan ya de forma cifrada, permaneciendo en claro tan solo el envío de la petición de lectura y Nc. La figura de la izquerda ilustra el proceso de handshake.

En este post y los siguientes de la serie vamos a ver cómo conseguir romper la seguridad de las tarjetas de proximidad RFID basadas en tecnología Mifare. Ello conllevará la lectura y modificación interna de sus datos e incluso el clonado de las mismas.

En este post y los siguientes de la serie vamos a ver cómo conseguir romper la seguridad de las tarjetas de proximidad RFID basadas en tecnología Mifare. Ello conllevará la lectura y modificación interna de sus datos e incluso el clonado de las mismas. Como ya hicimos

Como ya hicimos  Aún recuerdo cuando empecé a introducirme en el mundo de la auditoría y seguridad allá por el año 2001, en una asignatura de la universidad, con un profesor que daba una asignatura enfocada a la gestión de empresas, y pensé este hombre habla de cosas interesantes y no de teoremas y algoritmos que probablemente no emplearé en esta vida. A partir de ese momento comencé a asistir a charlas en las que me dejaba impresionar por la corbata y la dialéctica de los ponentes y asistentes que disponían de sabiduría sobre todos los campos de la materia. Ya sabéis: corbatas, trajes, y retórica (nada nuevo bajo el sol).

Aún recuerdo cuando empecé a introducirme en el mundo de la auditoría y seguridad allá por el año 2001, en una asignatura de la universidad, con un profesor que daba una asignatura enfocada a la gestión de empresas, y pensé este hombre habla de cosas interesantes y no de teoremas y algoritmos que probablemente no emplearé en esta vida. A partir de ese momento comencé a asistir a charlas en las que me dejaba impresionar por la corbata y la dialéctica de los ponentes y asistentes que disponían de sabiduría sobre todos los campos de la materia. Ya sabéis: corbatas, trajes, y retórica (nada nuevo bajo el sol).