Seguiendo con la serie de Seguridad Sectorial, que iniciamos en junio con el post sobre seguridad bancaria, me gustaría hablar hoy de las particularidades de seguridad en los puertos -en las instalaciones portuarias en general-. Los puertos son uno de los principales puntos de entrada y salida del territorio nacional, lo que de entrada ya implica dos cosas: son objetivos prioritarios para el terrorismo, y son un elemento clave para el tráfico ilícito, en especial de mercancías. Por ello, en el sector portuario es crítico garantizar la seguridad a todos los niveles (seguridad de la información, seguridad de las personas, seguridad de la cadena de suministro…).

Seguiendo con la serie de Seguridad Sectorial, que iniciamos en junio con el post sobre seguridad bancaria, me gustaría hablar hoy de las particularidades de seguridad en los puertos -en las instalaciones portuarias en general-. Los puertos son uno de los principales puntos de entrada y salida del territorio nacional, lo que de entrada ya implica dos cosas: son objetivos prioritarios para el terrorismo, y son un elemento clave para el tráfico ilícito, en especial de mercancías. Por ello, en el sector portuario es crítico garantizar la seguridad a todos los niveles (seguridad de la información, seguridad de las personas, seguridad de la cadena de suministro…).

El departamento de seguridad de cualquier instalación portuaria de magnitud (como los puertos de todas nuestras ciudades) se enfrenta a una serie de amenazas entre las que se encuentran el terrorismo, las amenazas industriales -vertidos tóxicos, fugas…- el tráfico ilícito de personas y mercancías, los disturbios o el robo, por citar sólo unos ejemplos. Y todo esto, por supuesto, sin menoscabo de amenazas comunes a todos los sectores, que por supuesto también pueden materializarse en un puerto: robos de información, desastres naturales -agravados en ocasiones por la ubicación natural de los puertos-… Aunque viendo algunas de estas amenazas puede parecer que el componente tecnológico de la seguridad portuaria es bajo, realmente no es así: desde los controles de acceso físico a recintos, hasta el cierre electrónico de contenedores mediante RFID, la seguridad “tecnológica” es, como siempre en estos tiempos, tan importante como la seguridad “clásica”.

De un tiempo a esta parte, es especialmente relevante la seguridad que se está aplicando a la cadena de suministro, con normas como ISO 28000; la idea es sencilla: interesa mantener la seguridad de, por ejemplo, un contenedor, garantizando que si salió de su origen con N toneladas de un producto, llegue a su destino con el mismo contenido, ni más ni menos. Que desde que se cerró el contenedor hasta que se vuelve a abrir nadie haya eliminado nada de su interior, ni por supuesto que nadie haya introducido mercancía nueva, como explosivos o drogas.

Para combatir estas amenazas -y algunas otras-, en los puertos encontramos lo que quizás representa uno de los mayores entornos de convivencia de medios humanos; y es que en las instalaciones portuarias conviven seguridad privada y pública, y dentro de esta última podemos encontrar Capitanía Marítima, Policía Portuaria, Policía Local, Policía Nacional, Guardia Civil… Cada uno de estos cuerpos tiene unas competencias (extranjería, fiscal, tráfico, seguridad ciudadana…) que en algunos casos pueden -o al menos parecen- solaparse, aunque por lo general el ambiente suele ser de convivencia y cooperación (o al menos eso dicen). También es necesario destacar el trabajo del personal adscrito a los Centros de Control de Emergencias, dependientes de las Autoridades Portuarias correspondientes (por ejemplo, la de Valencia, y que actúan como coordinadores de seguridad de las operaciones e instalaciones portuarias.

En lo que respecta a medios técnicos, obviamente en las instalaciones portuarias juega un papel fundamental la tecnología; y ya no solo en su vertiente más física, tal y como adelantábamos antes -control de acceso, contenedores, videovigilancia…-, sino desde el punto de vista de seguridad de la información pura y dura. Aunque no sea propiamente un puerto, si hablamos de astilleros un barco de pasaje puede costar más de 130 millones de euros, mientras que uno de carga puede costar más de 18 millones de euros; el precio del diseño (ingeniería naval + ingeniería de detalle) de estos barcos ronda el 10% y representa entre un millón y medio y dos millones de horas de trabajo, con lo que si alguien roba los planos de un astillero se está ahorrando entre 1,8 y 13 millones de euros. Tentador, ¿verdad? Y eso por no hablar de listas de pasajeros de cruceros de lujo, ensayos de nuevos materiales, relaciones de barcos y mercancías que llegan o salen del puerto… Toda esta información vale su peso en oro, y obviamente es necesario protegerla de forma adecuada.

NOTA: Quiero agradecer a Pepe Rosell la información sobre precios orientativos de barcos que me ha facilitado para la realización de este post :)

En mis primeros días de Erasmus en Londres, un profesor de una asignatura sobre sistemas distribuidos y seguridad nos dio a leer un curioso texto llamada “

En mis primeros días de Erasmus en Londres, un profesor de una asignatura sobre sistemas distribuidos y seguridad nos dio a leer un curioso texto llamada “

Hace un par de meses, Manuel Benet escribió

Hace un par de meses, Manuel Benet escribió  Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.

Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.

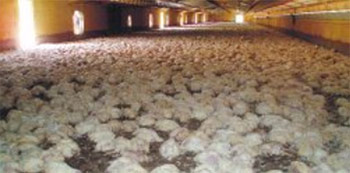

En los tiempos que corren, creo que ya nadie duda de que disponibilidad es seguridad. Por si tenemos aún algún escéptico entre nosotros le invito a que se fije en la foto adjunta e intente preguntárselo a los pobres 22,000 “pollos” (servidores) que por una falta de disponibilidad del sistema de acondicionamiento de aire de su “granja” (CPD) perecieron todos en unas horas y nos dejaron esta siniestra imagen.

En los tiempos que corren, creo que ya nadie duda de que disponibilidad es seguridad. Por si tenemos aún algún escéptico entre nosotros le invito a que se fije en la foto adjunta e intente preguntárselo a los pobres 22,000 “pollos” (servidores) que por una falta de disponibilidad del sistema de acondicionamiento de aire de su “granja” (CPD) perecieron todos en unas horas y nos dejaron esta siniestra imagen.