Ayer aparecía en la prensa digital una noticia sobre la falta de coordinación entre los diferentes organismos y entes que velan por la seguridad en España, a diferencia de lo que por ejemplo está ocurriendo en Estados Unidos o el Reino Unido, países en los que se ha creado la figura de un mando único, dotado de autoridad y presupuesto, que centralice y marque las líneas de actuación a nivel nacional.

Ayer aparecía en la prensa digital una noticia sobre la falta de coordinación entre los diferentes organismos y entes que velan por la seguridad en España, a diferencia de lo que por ejemplo está ocurriendo en Estados Unidos o el Reino Unido, países en los que se ha creado la figura de un mando único, dotado de autoridad y presupuesto, que centralice y marque las líneas de actuación a nivel nacional.

En España, lo que está ocurriendo hasta ahora, es que existen diferentes organismos dirigidos a la respuesta temprana ante incidentes de seguridad informática y la protección de infraestructuras críticas: públicos (CCN-CERT) y privados (La Caixa CSIRT), autonómicos (como el CSIRT-CV, con el que colaboramos activamente) y nacionales (IRIS-CERT, CNPIC —Centro Nacional para la Protección de Infraestructuras Críticas), pero no hay una coordinación formal entre ellos. Incluso las competencias se encuentran repartidas entre tres ministerios: Interior, Industria y Defensa.

Paralelismos

Seguridad de los procesos de negocio

Hace años, los que nos dedicábamos de una u otra forma a seguridad solíamos hablar mucho de la seguridad informática: aspectos exclusivamente lógicos, que aglutinaban contraseñas, cortafuegos, sistemas de detección de intrusos, permisos de archivos… importando poco o nada lo que hubiera por encima (usuarios, instalaciones físicas, organizaciones…). Tiempo después pasamos a hablar de la seguridad de los sistemas de información, que venía a ser muy similar pero ya era un concepto en el que se introducía la palabra “información” (un buen avance, ya que la seguridad per se es difícilmente defendible). Con el paso del tiempo, nos fuimos dando cuenta de que lo que que realmente importaba proteger era la información —no exclusivamente los sistemas que la tratan—, tanto desde el punto de vista de lógico como desde otros muchos puntos de vista (humano, organizativo, seguridad del papel…), y dejamos de hablar de seguridad de los sistemas para pasar a hablar de seguridad de la información, algo que se mantiene casi hasta la actualidad.

Hace años, los que nos dedicábamos de una u otra forma a seguridad solíamos hablar mucho de la seguridad informática: aspectos exclusivamente lógicos, que aglutinaban contraseñas, cortafuegos, sistemas de detección de intrusos, permisos de archivos… importando poco o nada lo que hubiera por encima (usuarios, instalaciones físicas, organizaciones…). Tiempo después pasamos a hablar de la seguridad de los sistemas de información, que venía a ser muy similar pero ya era un concepto en el que se introducía la palabra “información” (un buen avance, ya que la seguridad per se es difícilmente defendible). Con el paso del tiempo, nos fuimos dando cuenta de que lo que que realmente importaba proteger era la información —no exclusivamente los sistemas que la tratan—, tanto desde el punto de vista de lógico como desde otros muchos puntos de vista (humano, organizativo, seguridad del papel…), y dejamos de hablar de seguridad de los sistemas para pasar a hablar de seguridad de la información, algo que se mantiene casi hasta la actualidad.

De un tiempo a esta parte, estamos empezando a dejar de hablar de seguridad de la información para hablar de seguridad de los procesos de negocio, intercalando en muchos casos el adjetivo “integral”. El resumen es muy sencillo: las organizaciones actuales están —o suelen, o deberían estar— orientadas al proceso de negocio, y así una organización ejecutará unos determinados procesos para poder sobrevivir. Si alguno de estos procesos falla de forma considerable, sin importar el porqué, se degrada la seguridad global y la organización se somete a un riesgo determinado, también global. De esta forma, el riesgo global de la organización, R, puede definirse como el sumatorio ponderado de los diferentes riesgos a que están sometidos sus procesos.

¿Y cuáles son los riesgos de estos procesos, y por extensión, los de la propia organización? Cada proceso, para ser ejecutado de forma correcta, completa y continua (esto es, que funcione tal y como debe hacerlo y de forma continuada en el tiempo), necesita de una gestión determinada (riesgo organizativo) para que unas personas de la organización (riesgo humano) puedan ejecutarlo satisfactoriamente con una técnica —o tecnología— concreta (riesgo técnico) y bajo unas condiciones de contorno establecidas (riesgo físico y riesgo legal); por encima de estos tipos de riesgos, tenemos riesgos adicionales, no englobados en ninguna de las categorías anteriores —por ejemplo, el riesgo semántico—, muchas veces fuera del control de la organización pero que puede degradar de forma significativa no sólo su imagen o marca, sino también su capacidad de operación. Así, el riesgo que afecta a un determinado proceso no es más que el sumatorio ponderado de los riesgos anteriores.

Obviamente, el escenario ideal sería llegar a nuestra oficina y ver el nivel de riesgo R; si es bajo, asumible, podemos ir a tomar un café. Si es medio, debemos ver qué proceso puede degradar nuestra seguridad y, si corresponde, tomar acciones al respecto, y si es alto, preocupémonos de forma inmediata. Pensemos que al Director General de una organización le importa que sus procesos comerciales, de facturación, de operación… funcionen bien (sean seguros); si se degradan, probablemente le dará igual que sea por culpa de un pirata informático, de un servidor caído, de un butronero o de la caída de la bolsa: en cualquier caso, el negocio está en riesgo y hay que tomar acciones para mitigarlo.

Ahora la pregunta del millón: ¿cómo podemos cuantificar cada riesgo que afecta a un determinado proceso? Se admiten ideas (yo os pasaré las mías en otro post :)

“Seguridad social”

— Si al menos me gustase Omaral, me haría gracia la nueva contraseña que le han puesto al servidor de contabilidad.

— Si al menos me gustase Omaral, me haría gracia la nueva contraseña que le han puesto al servidor de contabilidad.

— Sí, sí, tiene narices que le hayan puesto “Un vuelo eterno a lo kamikaze”; hay que tener ganas.

— Al menos podrían tener haber escogido una canción de El silbido del cuerdo…

John sonrió en su asiento del autobús cuando escuchó la conversación que mantenía el grupo de empleados de Heptatlon Security, correctamente uniformados con el polo corporativo que el nuevo director general había propuesto. “Heptatlon City” —anunció el altavoz del autobús. Uno tras otro fueron bajando todos los trabajadores de la compañía y John se unió a ellos camino de su entrevista de trabajo.

— Menudo día nos espera hoy, intervención esta tarde para el cambio del firewall.

— Pues menudo palo, eso os tendrá toda la noche, ¿no?

— Quita, quita. Hoy cambiamos la cacharrería y mañana con tranquilidad ya definiremos las reglas. Total, por una noche…

— Yo ya no me sorprendo por nada, ni siquiera tenemos el IDS funcionando al 100%…

Centros de Seguridad (III): WARP – Warning, Advice and Reporting Point

Los centros WARP (Warning, Advice and Reporting Point) británicos surgen de la misma necesidad de los ISAC de proteger las infraestructuras nacionales mediante la compartición de información sensible, en este caso del gobierno británico. Los centros WARP se centran en prestar servicios a la sociedad en cuatro grandes grupos:

Los centros WARP (Warning, Advice and Reporting Point) británicos surgen de la misma necesidad de los ISAC de proteger las infraestructuras nacionales mediante la compartición de información sensible, en este caso del gobierno británico. Los centros WARP se centran en prestar servicios a la sociedad en cuatro grandes grupos:

Servicio de alertas seleccionados

El servicio de alertas permite a los miembros del WARP recibir alertas y recomendaciones seleccionadas según las elecciones de cada uno de los miembros. La información de seguridad recibida es analizada y distribuida a los asociados. El equipo de administración del WARP recoge información de diversas fuentes, añade información adicional y envía la información sólo a aquellos miembros que han expresado su interés en la información de una determinada categoría. Los centros WARP disponen de las siguientes capacidades:

- Registrar los miembros con los perfiles seleccionados.

- Procesar alertas y avisos de diversas fuentes.

- Generar alertas y avisos para la comunidad WARP.

- Distribuir alertas y avisos a los miembros correctos del WARP.

Aunque las funciones anteriormente descritas pueden desarrollarse sin herramientas especializadas, es lógico que se desarrollen aplicativos específicos para este fin. De esta forma, se ha desarrollado un paquete de software para los WARP que facilita el tratamiento de las selecciones y preferencias de los usuarios por parte de los operadores del WARP; esta aplicación se denomina FWA (Filtered Warning Application).

El servicio descrito en este punto cubre la W (Warning), dentro de la denominación WARP (Warning, Advice and Reporting Point).

Intercambio de recomendaciones y consejos

El servicio de intercambio de recomendaciones y consejos permite que los miembros del WARP tengan diálogos entre ellos mismos en un entorno seguro. Esto posibilita el intercambio de consejos y recomendaciones sobre asuntos de seguridad, guías de buenas prácticas basadas en experiencias propias, etc. Una de las maneras de promover este diálogo puede ser a través de foros electrónicos, que pueden ser moderados por el operador del foro añadiendo información relevante, consejos de expertos, resumiendo temas de interés, etc. Esto puede ser utilizado para, una vez eliminados los datos confidenciales, alimentar al servicio de alertas. Además, puede dirigir al operador del WARP hacia las temáticas de interés de sus miembros, organizando sesiones de formación, buscando fuentes de alertas de esa temática, etc. Este servicio puede facilitar la colaboración entre los miembros, ofreciendo la experiencia que han desarrollado unos miembros frente a problemas o iniciativas que otros no habían considerado.

La realización de reuniones periódicas facilita el desarrollo de este servicio. Tales reuniones son organizadas por el operador del WARP, implicando a los miembros en su participación.

Este servicio cubre la A (Advice), dentro de WARP (Warning, Advice and Reporting Point).

Servicios seguros de compartición de información

El servicio de compartición confiada trata de crear un entorno seguro en el que se pueda compartir información sensible, como puede ser la relativa a incidentes o problemas sufridos por los miembros del centro. Los miembros del WARP deben tener confianza en que la información compartida no les va a causar daño de ningún tipo (económico, reputacional, etc.), ya que de otra manera serán reacios a compartirla. El operador del WARP debe por tanto gozar de la confianza de los miembros a través de los servicios de alertas y recomendaciones, y puede y debe anonimizar las partes de la información antes de compartirla con el resto de miembros. Esta compartición de información sensible puede ayudar mucho a los miembros en la toma de acciones preventivas, beneficiándose de la experiencia del resto, hasta tal punto que la utilidad de una alerta temprana y el evitar impactos en la organización puede ser suficiente para justificar el coste de pertenecer al WARP.

Este servicio cubre la R (Reporting), dentro de la definición de WARP (Warning, Advice and Reporting Point). La P (Point) se cubre con la propia creación de un centro a tal efecto.

Herramientas de soporte

Existen dos conjuntos de herramientas desarrolladas específicamente para dar soporte lógico a los centro WARP. Estas herramientas son proporcionadas o bien de manera gratuita o de bajo coste a los centros aprobados como WARP por el Centro Nacional para la Defensa de la Infraestructura.

- WARP toolbox.

- FW software.

Centros existentes

A fecha de Abril de 2007 existen 20 WARPS registrados, repartidos entre sector público, gobierno local, sector privado y organizaciones de voluntarios. Aunque el concepto de WARP es amplio, las organizaciones existentes hasta la fecha están principalmente focalizadas en aspectos relacionados con la protección civil. Se puede consultar una tabla con la relación de WARPS, así como información detallada en el siguiente enlace: http://www.warp.gov.uk/

La seguridad de los passwords

Cuando estamos realizando proyectos de seguridad, desde cualquier punto de vista, casi siempre hablamos, en uno u otro momento, con el departamento de Sistemas, Explotación, Informática Interna, o como en cada caso se llame el grupo de personas que gestionan los sistemas y comunicaciones internos a una organización (servidores, aplicaciones, routers…). Este grupo de trabajo —llamémosle Sistemas, para aclararnos— es el que, total o parcialmente, dispone de las contraseñas de acceso privilegiado al entorno tecnológico de la organización, y por tanto es responsable de la custodia y protección de estos passwords.

Cuando estamos realizando proyectos de seguridad, desde cualquier punto de vista, casi siempre hablamos, en uno u otro momento, con el departamento de Sistemas, Explotación, Informática Interna, o como en cada caso se llame el grupo de personas que gestionan los sistemas y comunicaciones internos a una organización (servidores, aplicaciones, routers…). Este grupo de trabajo —llamémosle Sistemas, para aclararnos— es el que, total o parcialmente, dispone de las contraseñas de acceso privilegiado al entorno tecnológico de la organización, y por tanto es responsable de la custodia y protección de estos passwords.

Los passwords en cualquiera de sus modalidades y con cualquiera de sus restricciones (OTP, envejecimiento…) tienen como objetivo proteger el acceso a la información y a los sistemas que la tratan mediante algo que el usuario sabe. Resulta comprensible, pero chocante, que para estos departamentos la información más sensible de la empresa sea, en la mayor parte de ocasiones, el fichero de contraseñas privilegiadas de las máquinas corporativas. Casi todos utilizan —utilizamos— sistemas cifrados para su gestión (Password Safe, Password Gorilla…), con unas restricciones de acceso en muchos casos durísimas y reservadas únicamente al personal del grupo en cuestión (como debe ser, dicho sea de paso).

Obviamente, me parece muy bien que las contraseñas que dan privilegios totales en los sistemas estén almacenadas de forma segura y el acceso a las mismas esté estrictamente controlado, pero bajo mi punto de vista, en muchos casos nos olvidamos de lo que realmente protegen esos passwords: la información corporativa, que es lo que tiene valor para la organización. En ocasiones no somos conscientes de que las claves no dejan de ser una mera llave para el acceso a esa información, pero que mucho más importante que esta llave es lo que ésta custodia. Por tanto, quería hacer un par de reflexiones acerca de la seguridad que le damos a las claves para conocer vuestra opinión. Ahí van:

La primera de estas reflexiones es preguntarme por qué todos usamos cifrado para las contraseñas de acceso a las máquinas, pero muy pocos la usamos para proteger la información que hay en esas mismas máquinas (por ejemplo cifrando a nivel de volumen o de archivo). Lo que conseguimos si no protegemos datos a diferentes niveles es un modelo binario: o tienes la clave de “root” y accedes a todo, o no la tienes y por tanto no accedes. Debemos cifrar la información si queremos protegerla de forma adecuada, porque si no lo hacemos, demasiada gente tendrá acceso a ella —incluidos todos los administradores de sistemas—.

La segunda hace referencia también a un modelo binario de acceso: el departamento de Sistemas al completo suele tener acceso a todas las claves de una forma demasiado sencilla: o eres del área y accedes, o no eres y no accedes. ¿Por qué el último que entra al departamento de sistemas tiene acceso total a las contraseñas? Esta situación, desde el punto de vista de seguridad, me parece una aberración; dentro de un grupo de Sistemas hay personas de diferente nivel de confianza en la organización, por lo que no todos deben acceder a todo. Yo puedo tener confianza ciega en el responsable de sistemas (por ejemplo), pero no tengo por qué tenerla en una persona que acaba de incorporarse al departamento. ¿Es realmente necesario darle todas las claves a esta persona? Bajo mi punto de vista deben establecerse círculos de confianza dentro del grupo, y únicamente facilitar las contraseñas necesarias a cada persona para que desarrolle correctamente su trabajo en el día a día.

Siempre he opinado que un password debe protegerse de forma adecuada, especialmente los de usuarios privilegiados, pero también he pensado siempre que ese mismo password se cambia en un segundo, mientras que la planificación estratégica de la empresa no. Proteger mis contraseñas es, IMHO, correctísimo, pero no debemos olvidarnos de lo que a su vez protegen esas contraseñas.

NOTA: Actualizamos la entrada (¡diez años después!) para incluir el nuevo enlace de Password Safe y aprovechamos para enlazar un post de Bill Hess relativo a la reutilización de contraseñas, en PixelPrivacy. Thank you for the update, Bill!!

Puerto “Seguro”

Nos van a tener que disculpar; después de acostumbrarles a una entrada diaria, no es justo desaparecer durante casi dos semanas. Como justificación, decirles que julio es ese mes del año en el que todo el mundo quiere dejar sus cosas cerradas antes de irse de vacaciones, incluido un servidor, lo que genera una carga de trabajo extra. En cualquier caso, ya ven que aquí seguimos.

Nos van a tener que disculpar; después de acostumbrarles a una entrada diaria, no es justo desaparecer durante casi dos semanas. Como justificación, decirles que julio es ese mes del año en el que todo el mundo quiere dejar sus cosas cerradas antes de irse de vacaciones, incluido un servidor, lo que genera una carga de trabajo extra. En cualquier caso, ya ven que aquí seguimos.

Aprovechando que Google ha decidido, en un intento de atraer clientes corporativos a su plataforma, eliminar la etiqueta “Beta” de algunos de sus servicios, hoy vengo a contarles algunos detalles interesantes sobre Puerto Seguro, principios a los que Google, como prácticamente cualquier empresa americana interesada en gestionar datos de personas de este lado del Atántico, se adhiere (Google adheres to the US Safe Harbor Privacy Principles of Notice, Choice, Onward Transfer, Security, Data Integrity, Access and Enforcement — Política de privacidad de Google). Ya saben cuánto me gusta meterme con Google.

De manera muy resumida, Puerto Seguro son un conjunto de condiciones que una empresa estadounidense debe cumplir para poder gestionar datos de ciudadanos de la Unión Europea, surgidas a partir de la necesidad (comercial) de intercambio de datos de carácter personal entre ambas partes ante la entrada en vigor de la Directiva 95/46 de la Unión Europea en octubre de 1998. Estos principios están reflejados en la Decisión de la Comisión de 26 de julio de 2000 con arreglo a la Directiva 95/46/CE […], sobre la adecuación de la protección conferida por los principios de puerto seguro […], publicadas por el Departamento de Comercio de Estados Unidos de América. Dicho de otra forma, al adherirse a los principios de Puerto Seguro, una organización estadounidense asegura que el tratamiento de los datos de carácter personal es conforme a la Directiva 95/46/CE… o “algo así”. Hasta aquí, la teoría, porque el resto es para partirse de risa (o llorar).

Comencemos por el “asegura” del párrafo anterior, porque deben tomarlo de manera literal. No, no es broma. Es decir, yo, empresa X, aseguro que cumplo los principios de Puerto Seguro. Todo lo que tengo que hacer es darme de alta en una lista y pagar la cuota correspondiente; si tengo algo de interés, puedo hacer algo para cumplir con dichos principios, pero todo apunta a que ese extremo no es en absoluto necesario. Tras este trámite, deberé pagar una cuota anual que actualmente es de 100$, y poco más; podría realizar una autoevaluación para valorar mi nivel de cumplimiento, pero esto tampoco parece una obligación.

Algo podría hacernos pensar que si existen una serie de principios o restricciones a cumplir, lógicamente debería existir algún tipo de control externo a la organización que vele por su cumplimiento, pero no lo hay. Dicho de otra forma, nadie ni nada comprueba que las empresas que dicen cumplir con los principios de Puerto Seguro efectivamente cumplen con ellos, por lo que nada asegura ni siquiera que la empresa haya realizado dicha auto-evaluación. En efecto, un estudio de 2008 elaborado por Galexia (The US Safe Harbor – Fact or Fiction? [en PDF]) muestra que la lista de empresas adheridas que mantiene el Departamento de Comercio de los EEUU contiene empresas que han cesado en su actividad, que están duplicadas o que incumplen de manera severa varios de los principios. Algo similar fue confirmado en los estudios previos elaborados por la Unión Europea, tanto en 2002 como en 2004, aunque hasta la fecha, el organismo que vela por el cumplimiento de Puerto Seguro, el Departamento de Comercio de los EEUU (Federal Trade Commission o FTC), no ha llevado a cabo ninguna sanción ni modificación de la lista. Como dice Emilio Aced Emilio Aced [pdf] (Subdirector de Inspección de Datos y Tutela de los Derechos, Agencia de Protección de Datos de la Comunidad de Madrid), se trata de un «esquema de auto certificación, autorregulación y auto evaluación en el que pueden no existir nunca controles externos respecto de las actividades y prácticas de protección de datos de las compañías adheridas a Puerto Seguro».

Déjenme decir que, a pesar de lo que parece, el esquema indicado no tiene porqué ser necesariamente malo; el problema no es ese. El problema es la pasividad e indiferencia del Departamento de Comercio de los EEUU y su escaso interés en velar por el cumplimiento de los principios de Puerto Seguro. De hecho, podríamos casi decir que la LOPD sigue un esquema similar (tanto la adaptación como las auditorías pueden realizarse internamente), pero en el que existe un organismo que sí vela por su cumplimiento, y a partir del cual pueden derivarse sanciones (que en el caso de Puerto Seguro debería incluir la anulación del “certificado”). Esto demuestra que Puerto Seguro tiene una finalidad exclusivamente comercial, y no persigue ningún tipo de protección de los datos.

Obviamente, una vez dicho esto, que estar adherido a Puerto Seguro no implique que todos los tratamientos de datos sean conformes a sus principios sino únicamente aquellos que la empresa declare, o que Puerto Seguro no sea aplicable a filiales de empresas estadounidenses afincadas en otros paises como algunas pretenden, no tiene la menor importancia.

Así que la próxima vez que lean que una empresa X está adherida a los principios de Puerto Seguro, sepan que lo único que dice es que está interesada en desarrollar actividades comerciales dentro de la Unión Europea. De lo demás, quién sabe.

Centros de Seguridad (II): ISAC (Information Sharing and Analysis Center)

Continuando con la serie de centros de seguridad que comenzamos la semana pasada, en esta entrada vamos a introducir el “concepto” de ISAC. Éste surgió a partir de la preocupación por la seguridad nacional del gobierno estadounidense, que tuvo como reflejo una directiva presidencial por parte del presidente Bill Clinton el 20 de mayo de 1998, por la que instaba a todas las entidades privadas que formaban parte de la infraestructura crítica de la nación a compartir información sobre amenazas, vulnerabilidades, incidentes y soluciones y respuestas dentro de estos sectores críticos. En esta misma directiva se define ISAC como Information Sharing and Analysis Center.

Continuando con la serie de centros de seguridad que comenzamos la semana pasada, en esta entrada vamos a introducir el “concepto” de ISAC. Éste surgió a partir de la preocupación por la seguridad nacional del gobierno estadounidense, que tuvo como reflejo una directiva presidencial por parte del presidente Bill Clinton el 20 de mayo de 1998, por la que instaba a todas las entidades privadas que formaban parte de la infraestructura crítica de la nación a compartir información sobre amenazas, vulnerabilidades, incidentes y soluciones y respuestas dentro de estos sectores críticos. En esta misma directiva se define ISAC como Information Sharing and Analysis Center.

Confianza

No se si estarán de acuerdo conmigo en que la seguridad, antes que un conjunto de tecnologías, cortafuegos, VPNs, claves, normativas, manuales o sistemas de gestión, es una sensación subjetiva basada en una percepción: la confianza, la tranquilidad. Verán porqué les digo esto.

No se si estarán de acuerdo conmigo en que la seguridad, antes que un conjunto de tecnologías, cortafuegos, VPNs, claves, normativas, manuales o sistemas de gestión, es una sensación subjetiva basada en una percepción: la confianza, la tranquilidad. Verán porqué les digo esto.

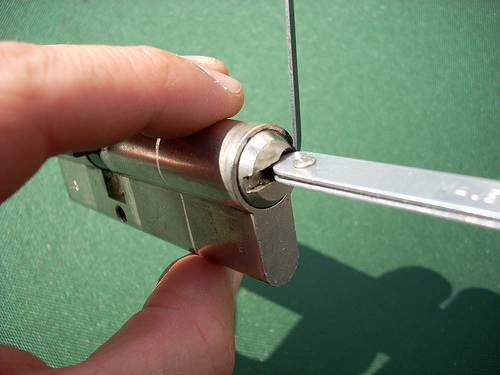

El pasado viernes por la tarde, mientras tomaba café en un bar, me dejé olvidadas las llaves junto con la cartera, la cual contiene la dirección de mi domicilio. Aunque recuperé ambas cosas pasadas unas horas, cuando me di cuenta de la pérdida, aparte de hacer ciertas gestiones necesarias, lo cierto es que no me quedé tranquilo sabiendo que alguien podía haber hecho una copia de las llaves en el tiempo que habían estado desaparecidas; ya ven, malpensado que es uno. Así pues, pensé que lo mejor sería cambiar el bombín de la cerradura (lo que la persona sujeta en la foto), y consultando con un amigo cerrajero, me indicó que yo mismo podía cambiarlo; en efecto, es extremadamente sencillo de cambiar. Así que me puse a ello; quité cuatro tornillos y saqué el bombín, y pasé un par de días buscando un reemplazo: un bombín de 70 mm, dorado, simétrico y anti-pánico (de doble embrague, lo que significa que aunque te dejes las llaves por dentro sigues podiendo abrir por fuera).

Y al final lo encontré, después de bastante buscar: un AZBE HS-7. El problema es que inmediatamente me dió, curioso que es uno, por buscar en Internet sobre su seguridad, y eso me condujo irremediablemente a los foros de Lock Picking, personas cuyo hobby es abrir cerraduras (legalmente); algo así como un hacker físico, en el mejor sentido del término “hacker” (i.e., el original). Y en esas páginas no hablan precisamente bien de los bombines de AZBE; todo apunta a que son fáciles de abrir y no son especialmente seguros, y el HS-7 ni siquiera está en el tope de gama de AZBE. Por supuesto, leer algo así sobre la cerradura que va a poner uno en casa despierta ciertas inseguridades y dudas, y hasta me planteé acercarme a la ferretería y cambiar la cerradura por otra, que fuese mejor y muy probablemente más cara. Claro que también es muy probable que el ferretero no estuviese tan “puesto” en el tema como el personal de los foros, y fuese incapaz de asesorarme.

Pero antes de hacerlo, hice otra búsqueda, esta vez con la marca de mi actual cerradura, UCEM. Y resulta, no se lo pierdan, que es aun menos segura que la que voy a poner. Sin embargo, antes me sentía seguro, porque pensaba, en mi ignorancia, que tenía una puerta acorazada con una buena cerradura, cuando sí, tenía una puerta acorazada… y dejémoslo ahí. Pero ahora, con un bombín de mayor calidad, me siento más inseguro, lo que me trae a la cabeza ese eterno dilema que pregunta si la ignorancia da la felicidad. Maldita Internet, si no existiese…

Ante este problema, no he dudado en llamar a mi amigo cerrajero y consultarle sobre la seguridad del bombín. Y su respuesta es que cualquier cerradura que esté (aproximadamente) entre treinta y cincuenta euros es perfectamente válida para una casa; frenará a un ratero sin “experiencia”, pero una persona experimentada y suficientemente motivada para entrar, conseguirá abrir esa cerradura y muchas otras de gama y coste muy superior. Así que, como en tecnología, la conclusión final a la que llega uno es que la seguridad total no existe, y que hay que poner los suficientes medios para sentirse seguro a un coste asequible (porque la gama alta seguramente exija otro tipo de puerta, y eso ya es otra historia)… y no olvidarse de poner el pestillo interior cuando uno se va a dormir.

(Fotografía por vrde en Flickr)

Nueva encuesta

Como sabrán, de manera periódica publicamos una encuesta en el blog, que nos sirve para poder “tantear” determinados comportamientos o conceptos entre nuestros lectores, siempre teniendo en cuenta la limitada (pero muy respetable) audiencia con la que contamos; pueden encontrarla a la derecha de sus pantallas. Hace aproximadamente un mes y veinte días les preguntábamos por el uso que hacían de las contraseñas, teniendo en cuenta que hoy en día el que más y el que menos tiene usuario y contraseña en una docena de sitios públicos y privados. Hoy hemos decidido publicar otra encuesta, no sin antes hacer un par de comentarios sobre el resultado de la anterior.

Como sabrán, de manera periódica publicamos una encuesta en el blog, que nos sirve para poder “tantear” determinados comportamientos o conceptos entre nuestros lectores, siempre teniendo en cuenta la limitada (pero muy respetable) audiencia con la que contamos; pueden encontrarla a la derecha de sus pantallas. Hace aproximadamente un mes y veinte días les preguntábamos por el uso que hacían de las contraseñas, teniendo en cuenta que hoy en día el que más y el que menos tiene usuario y contraseña en una docena de sitios públicos y privados. Hoy hemos decidido publicar otra encuesta, no sin antes hacer un par de comentarios sobre el resultado de la anterior.

El resultado, que pueden ver debajo, muestra lo que personalmente suponía: que la mayor parte de las personas (42%) gastamos un puñado de claves que vamos intercambiando entre diferentes sitios, lo que nos facilita su memorización y elimina el problema de tener que recordar N contraseñas (lo que hacen un 19% de los visitantes) que además hay que cambiar de manera periódica; al fin y al cabo, en el uso de claves se trata de hacer un balance entre comodidad y riesgo. Por mucho que nos esforcemos en utilizar claves complejas, u obligar a otros a utilizarlas mediante complicadas reglas de sintaxis (las hay verdaderamente difíciles de satisfacer), no hay que pasar por alto el hecho de que superando una determinada frontera de complejidad y cantidad de claves, entran en juego los post-its, las libretas y utensilios “recordatorios” de similar calado, que reducen significativamente su seguridad, sobre todo cuando vamos a entornos públicos como el trabajo.

Otro de los comportamientos que acumula un 20% de votos es el uso de dos contraseñas, una para sitios sensibles (imagino que cualquier sistema que implique el acceso a “dinero” del usuario, correo personal, y quizá incluso Facebook…) y otra para sitios no sensibles (foros, servicios esporádicos, etc.). En este caso, al disminuir la cantidad, la calidad de las contraseñas sobre todo la de los entornos sensibles es un aspecto vital de cara a la seguridad; en principio, siempre que haya cierta periodicidad de cambio, no tiene porqué ser una mala elección. El problema, como imaginarán, es que esas dos contraseñas permanecen literalmente años sin cambiarse, y son utilizadas en entornos heterogéneos que en ocasiones hacen uso de cifrado, y a veces no; además, cuando una clave se conserva durante períodos temporales largos suele ser habitual que por razones de trabajo o necesidad haya que proporcionarla a otras personas, con lo que se están exponiendo todos los entornos sensibles a los que se accede con ésta… y a pesar de ello, la fuerza de la costumbre, la inercia y la molestia de cambiar la clave en N sitios hace que se mantenga sin cambiar.

El 20% restante se reparte en tendencias minoritarias, como son el desaconsejable uso de una única clave (5%), utilizar un patrón a partir del cual derivar las claves de cada sitio (11%), lo que de algún modo podría verse como un caso particular del anterior, y otras aproximaciones (4%).

Para el mes que entra, les preparamos una encuesta relacionada con esa tendencia tan de moda hoy en día y que dentro de algún tiempo dejará de ser una moda para acabar siendo una realidad: la convergencia de la seguridad.

Nos vemos mañana. Sean buenos.

Cámaras en las calles

El uso de cámaras de seguridad en lugares de pública concurrencia siempre ha despertado posiciones enfrentadas; mientras que una parte de la población está a favor de su uso, por el supuesto incremento en la seguridad ciudadana que proporcionan, otro porcentaje está completamente en contra, argumentando que las cámaras causan una pérdida de privacidad en sus vidas. Frente a esto, el hecho cierto es que en muchas calles de nuestros pueblos y ciudades, y cada vez con mayor frecuencia, se están instalando cámaras de videovigilancia.

El uso de cámaras de seguridad en lugares de pública concurrencia siempre ha despertado posiciones enfrentadas; mientras que una parte de la población está a favor de su uso, por el supuesto incremento en la seguridad ciudadana que proporcionan, otro porcentaje está completamente en contra, argumentando que las cámaras causan una pérdida de privacidad en sus vidas. Frente a esto, el hecho cierto es que en muchas calles de nuestros pueblos y ciudades, y cada vez con mayor frecuencia, se están instalando cámaras de videovigilancia.

¿Por qué se instalan cada vez más cámaras? Las cámaras de seguridad tienen dos objetivos básicos: por un lado, la disuasión (si alguien se siente vigilado, es menos probable que cometa un delito), y por otro, la recopilación de evidencias para demostrar la comisión de delitos, por ejemplo en un juicio. Con estos dos objetivos en la mente, y considerando los niveles de inseguridad ciudadana que existen en determinadas zonas, se motiva que en ellas se instalen cámaras, tratando así de incrementar la seguridad de viandantes y vecinos.

La Ley Orgánica 4/1997, de 4 de agosto, regula la utilización de videocámaras por parte de las FFCCSE en lugares públicos, y deja muy claro que dichas cámaras deben utilizarse para asegurar la convivencia ciudadana, la erradicación de la violencia y prevenir la comisión de delitos, entre otros; si alguien utiliza las grabaciones con cualquier objetivo menos ético —por ejemplo, vigilar a su pareja—, comete un delito y por tanto puede ser sancionado. Partiendo siempre de que su uso sea el correcto (como el uso de cualquier control de seguridad), personalmente estoy a favor de la utilización de las videocámaras, siempre y cuando se demuestre con datos objetivos que incrementan la seguridad ciudadana, bien porque se cometen menos delitos, bien porque se consigue identificar —y procesar— a quien los comete de una forma más rápida y sencilla gracias a las cámaras. Si una cámara no logra su objetivo, bajo mi punto de vista no tiene sentido mantenerla activa (con el coste que ello supone a los ciudadanos), ya que no está aportando nada a la sociedad y es preferible invertir esos recursos en otro tipo de controles.

Cuando se instala una cámara de videovigilancia, mucha gente cree que monitorizando dicha cámara hay de forma permanente personas listas para actuar en cuanto vean algo sospechoso; por supuesto, esto es falso: las grabaciones únicamente se visionan si se considera que puede haber existido delito (por ejemplo, si presentamos una denuncia), borrándolas en un plazo razonable en caso contrario, de forma similar a lo que se hace con las cámaras de seguridad de los bancos. Así, es raro que determinados delitos o faltas, como el menudeo o el hurto, puedan ser frenados gracias a videocámaras: por un lado, no se suelen denunciar -o al menos no con datos concretos que permitan hacer un seguimiento a través de grabaciones-, y por otro, quienes los cometen saben que no van a ser sancionados de forma considerable, por lo que las FFCCSE tampoco van a invertir grandes recursos en perseguirlos. Por tanto, estos delitos rara vez serán frenados de forma considerable con una cámara. En el otro extremo, delitos como el atraco, la violación, el vandalismo… sí que pueden ser por un lado prevenidos (recordemos el efecto disuasorio) y por otro perseguidos gracias a las cámaras de seguridad en las calles.

¿Y qué hay de mi privacidad? Estamos en la calle, se nos informa de que estamos en zonas videovigiladas, las grabaciones no se visionan salvo que exista un motivo justificado, el uso de las cámaras está perfectamente regulado… para mí, eso no es ninguna invasión relevante en mi privacidad, y si, como he dicho, las cámaras incrementan de forma efectiva la seguridad ciudadana, no tengo ningún problema en que se instalen (y si no la incrementan, que se quiten, pero principalmente por un tema de costes). Ojo, esto es una opinión, tan buena o mala como el resto, así que les invito a dejar la suya en los comentarios.

(Imagen por Christian Nold)