Con este post me gustaría comenzar una serie sobre seguridad (problemas, situación, etc.) en sectores específicos de negocio: telcos, museos, espectáculos deportivos… Para empezar, he elegido el sector financiero por varios motivos: en primer lugar, es un sector que creo conocer -más o menos- debido a diferentes proyectos en los que he participado, de problemáticas y tipos diversos (seguridad lógica, convergencia, consultoría…). En segundo lugar, considero que el sector bancario -y por tanto su seguridad- es algo que nos afecta a todos y cada uno de nosotros: el que no sea cliente de un banco o caja, vaya de vez en cuando a una sucursal, saque dinero de un cajero, o acceda a sus cuentas a través de internet, que tire la primera piedra.

Con este post me gustaría comenzar una serie sobre seguridad (problemas, situación, etc.) en sectores específicos de negocio: telcos, museos, espectáculos deportivos… Para empezar, he elegido el sector financiero por varios motivos: en primer lugar, es un sector que creo conocer -más o menos- debido a diferentes proyectos en los que he participado, de problemáticas y tipos diversos (seguridad lógica, convergencia, consultoría…). En segundo lugar, considero que el sector bancario -y por tanto su seguridad- es algo que nos afecta a todos y cada uno de nosotros: el que no sea cliente de un banco o caja, vaya de vez en cuando a una sucursal, saque dinero de un cajero, o acceda a sus cuentas a través de internet, que tire la primera piedra.

El departamento de Seguridad de un banco o caja debe enfrentarse a una problemática muy diversa, que va desde la seguridad del papel moneda o la protección del efectivo a la seguridad en la documentación (cheques, órdenes de pago…), pasando por la seguridad informática, en nuevos canales, en medios de pago, la protección de edificios y personas o el blanqueo de capitales. El sector bancario está además fuertemente regulado en materias de seguridad; a diferencia de otros sectores, en banca es obligatoria, por ejemplo, la figura del Director de Seguridad en cada entidad con la responsabilidad, entre otras, de canalizar las relaciones de la entidad con FFCCSE. De la misma forma, son de obligado cumplimiento diferentes normas relativas a cajas de caudales, cámaras acorazadas o blanqueo de capitales que en otros sectores -con excepciones- ni siquiera nos planteamos.

Con el paso del tiempo, el panorama de la seguridad en banca ha cambiado de forma radical, seguramente más de lo que ha cambiado la seguridad en otros sectores. Hasta los años ochenta,el principal problema de las entidades eran los atracos, en una época dura a todos los niveles (salíamos de una transición, las actividades terroristas eran abundantes y virulentas…); con el tiempo -y el esfuerzo de mucha gente de los departamentos de seguridad de los bancos y cajas- este problema se ha minimizado, y hoy en día me atrevería a decir que un atraco, por supuesto siempre que no haya víctimas, no deja de ser uno más de los problemas de seguridad de la banca, pero no el principal. Bajo mi punto de vista, en la actualidad son mucho más preocupantes los delitos relacionados con blanqueo, medios de pago (skimming, lazos…) o nuevos canales (phishing, pharming…), entornos que pueden causar más perjuicios (tanto en dinero robado como en imagen) a cualquier entidad.

Tanto las amenazas e impactos a considerar en el sector, definiendo riesgos que de una forma u otra debemos mitigar y que afectan al negocio desde puntos muy diferentes, como la situación actual de la seguridad en bancos y cajas, motivan que nos encontremos ante un panorama que hace de la banca un sector en el que la seguridad debería converger por uebos. No obstante, esto no siempre se consigue, y solemos encontrarnos tres situaciones en cuanto a convergencia en las entidades españolas:

- Seguridad global, en la que se gestionan todos los ámbitos de la protección del negocio por igual, delegando evidentemente cada operativa particular en grupos de trabajo determinados.

- Seguridades aisladas, en las que diferentes grupos se preocupan únicamente por los problemas que les afectan de forma directa; dicho de otra forma, Nuevos Canales no considera que un atraco sea un problema para ellos, y Medios de Pago no quiere ni oir hablar de los problemas de la banca por Internet.

- Seguridades colaborativas: diferentes “áreas de seguridad” con responsables independientes, pero con un paraguas común a todas ellas, por ejemplo un subdirector general que es capaz de aglutinar a dichas áreas bajo su mando.

Sin duda, el primer punto es -IMHO- el deseable y al que todos tratamos o tratan de llegar; no obstante, las cosas no se suelen hacer de hoy para mañana y, como siempre que se habla de convergencia, nos encontramos barreras muchas veces insalvables: guerras de Taifas en la organización, sensaciones de pérdida de control, estructuras rígidas que no pueden ser modificadas… problemas que sin duda se acabarán resolviendo, pero que motivan que en banca muchas veces se hable de “miniseguridades” y no de Seguridad.

(Imagen original de Roby© en Flickr)

Esta mañana, cuando he abierto el correo, tenía en el buzón personal una propaganda de KIA enviada desde la dirección “net@netaselot.com”. La imagen que contenía redireccionaba a la URL “http://www.netfilia.com/contenidos/ redirect.html?img=1& contenido=16986&web=40426&id=hiDsTT1z4FrUQ“, que redirecciona automáticamente a la página “http://www.pruebakia.es/?CAM=ANTEV3”. Es decir, KIA.

Esta mañana, cuando he abierto el correo, tenía en el buzón personal una propaganda de KIA enviada desde la dirección “net@netaselot.com”. La imagen que contenía redireccionaba a la URL “http://www.netfilia.com/contenidos/ redirect.html?img=1& contenido=16986&web=40426&id=hiDsTT1z4FrUQ“, que redirecciona automáticamente a la página “http://www.pruebakia.es/?CAM=ANTEV3”. Es decir, KIA. El parcheado de los sistemas informáticos es una de las medidas mas importantes de seguridad que deben seguirse e implantarse en cualquier organización. Recientemente hemos podido ver como

El parcheado de los sistemas informáticos es una de las medidas mas importantes de seguridad que deben seguirse e implantarse en cualquier organización. Recientemente hemos podido ver como  Como ya les he dicho alguna que otra vez, cualquier blog que se precie tiene derecho a una dosis periódica de autobombo, ombliguismo o como quieran llamarlo. Al fin y al cabo, los blogs, o las bitácoras si prefieren el término castellano, no serían lo mismo si no sirviesen para alimentar el ego de su autor. Si además sirven para algo más, tanto mejor. Y si hay una razón de peso para hablar de uno mismo, entonces es todavía mejor, porque no es necesario justificarse, algo que acostumbro a hacer a menudo. En breve verán cuál es esa razón de peso; sigan leyendo.

Como ya les he dicho alguna que otra vez, cualquier blog que se precie tiene derecho a una dosis periódica de autobombo, ombliguismo o como quieran llamarlo. Al fin y al cabo, los blogs, o las bitácoras si prefieren el término castellano, no serían lo mismo si no sirviesen para alimentar el ego de su autor. Si además sirven para algo más, tanto mejor. Y si hay una razón de peso para hablar de uno mismo, entonces es todavía mejor, porque no es necesario justificarse, algo que acostumbro a hacer a menudo. En breve verán cuál es esa razón de peso; sigan leyendo. Hasta hace poco, se preocupaban por su identidad pública sólo los personajes públicos: artistas, políticos, celebridades en general, disponen muchas veces de sus asesores de imagen, sus relaciones públicas, puestos cuya responsabilidad incluye cuidar de la imagen de sus clientes, asegurándose la construcción de un “personaje” que sirva a los fines económicos o al ego de la persona.

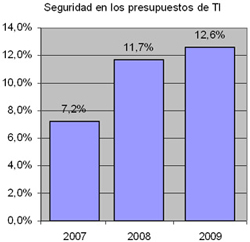

Hasta hace poco, se preocupaban por su identidad pública sólo los personajes públicos: artistas, políticos, celebridades en general, disponen muchas veces de sus asesores de imagen, sus relaciones públicas, puestos cuya responsabilidad incluye cuidar de la imagen de sus clientes, asegurándose la construcción de un “personaje” que sirva a los fines económicos o al ego de la persona. De manera general, tal y como puede verse en la gráfica de la izquierda, entre 2007 y 2008 (sobre un muestreo de corte radicalmente diferente), la parte del presupuesto informático ligado a los gastos en seguridad progresó de una manera importante, pasando de 7,2% al 11,7%. Este aumento que puede interpretarse como la toma de conciencia por parte de las empresas de la necesidad de inversión en seguridad.

De manera general, tal y como puede verse en la gráfica de la izquierda, entre 2007 y 2008 (sobre un muestreo de corte radicalmente diferente), la parte del presupuesto informático ligado a los gastos en seguridad progresó de una manera importante, pasando de 7,2% al 11,7%. Este aumento que puede interpretarse como la toma de conciencia por parte de las empresas de la necesidad de inversión en seguridad. El miércoles se nos fue la abuelita de Internet.

El miércoles se nos fue la abuelita de Internet.