La verdad, llevo unos días algo preocupado. Andaba yo estos días buscando una buena compañía para cambiar mi seguro de hogar, y la experiencia acumulada con este tipo de proveedores obliga a buscar no sólo un buen precio, sino un servicio que dé los menos problemas posibles en caso de necesidad. Normalmente firmamos las cláusulas sin reparar mucho en ellas, y además la reducción a niveles ínfimos del tipo de letra de estas hace que, para un humano normal, sea más que difícil leerlas. Pues bien, después de encontrarme con varias frases imposibles de descifrar hechas por y para letrados, llegué a este punto en el apartado de Exclusiones Generales:

La verdad, llevo unos días algo preocupado. Andaba yo estos días buscando una buena compañía para cambiar mi seguro de hogar, y la experiencia acumulada con este tipo de proveedores obliga a buscar no sólo un buen precio, sino un servicio que dé los menos problemas posibles en caso de necesidad. Normalmente firmamos las cláusulas sin reparar mucho en ellas, y además la reducción a niveles ínfimos del tipo de letra de estas hace que, para un humano normal, sea más que difícil leerlas. Pues bien, después de encontrarme con varias frases imposibles de descifrar hechas por y para letrados, llegué a este punto en el apartado de Exclusiones Generales:

Estabilidad nuclear

Tuenti (o porqué les importa tan poco)

No sé si recordarán el revuelo que se armó hace unos meses, cuando Facebook decidió cambiar su política de propiedad intelectual, en la que se indicaba que el usuario concedía una licencia irrevocable y perpetua a Facebook para la utilización de cualquier contenido que éste subiese a la red social. Al final, y a causa de las presiones y el mal ambiente que se creó, Mark Zuckerberg tuvo que recular, y efectivamente los términos de uso actuales de Facebook hablan de una licencia “non-exclusive, transferable, sub-licensable, royalty-free, worldwide license”, lo cual es, dentro de lo razonable, asumible.

Imagino que conocen Tuenti, una red social de origen español que está llamada a competir con Facebook, y no sólo en número de usuarios, sino también en el uso de ciertas “licencias”. Podría decirse que estar en Tuenti es hoy en día imprescindible para cualquier universitario o adolescente que se precie. Su funcionamiento es muy similar a Facebook (por utilizar el referente más claro) —incluyendo la *aparente* indefinición de un modelo de negocio claro que sustente los costes de explotación—, pero se diferencia en que el acceso es por invitación, por lo que no existe la opción de crear una cuenta nueva; necesitarás que un miembro de ésta te invite. Esto garantiza que el círculo de contactos con el que te mueves en la red social es similar al del Mundo RealTM y no está lleno de gente que apenas conoces o que ni siquiera has visto en tu vida.

Imagino que conocen Tuenti, una red social de origen español que está llamada a competir con Facebook, y no sólo en número de usuarios, sino también en el uso de ciertas “licencias”. Podría decirse que estar en Tuenti es hoy en día imprescindible para cualquier universitario o adolescente que se precie. Su funcionamiento es muy similar a Facebook (por utilizar el referente más claro) —incluyendo la *aparente* indefinición de un modelo de negocio claro que sustente los costes de explotación—, pero se diferencia en que el acceso es por invitación, por lo que no existe la opción de crear una cuenta nueva; necesitarás que un miembro de ésta te invite. Esto garantiza que el círculo de contactos con el que te mueves en la red social es similar al del Mundo RealTM y no está lleno de gente que apenas conoces o que ni siquiera has visto en tu vida.

La cuestión es que, interesado por su política de privacidad, hace unas semanas le pedí a una amiga que me invitase, y a los pocos días leía lo siguiente, muy en la línea (pero no tan radical) de la modificación intentada por Facebook hace unos meses [Aviso Legal, Condiciones generales, punto 4, último párrafo; sólo accesible a usuarios registrados]:

Al parecer, y tal y como reporta Soitu.es, Tuenti ha manifestado su intención de cambiar dicha política, aunque sin fecha determinada: “Estamos trabajando desde hace meses con las recomendaciones europeas, las de la Agencia de Protección de Datos y ahora con los usuarios… con su feedback y nuestro equipo jurídico vamos a hacer los términos más comprensibles“. En cualquier caso, no me preocupan en exceso las implicaciones de dicha política, dado que es de esperar que una red social que vive literalmente de los datos de sus usuarios no abuse de éstos, por todo lo que ello implicaría a nivel de imagen de marca (y por tanto, de publicidad e ingresos). No obstante, el hecho de que algo así (p.ej. utilizar material de usuarios para campañas publicitarias de terceros) no se lleve a la práctica por una simple cuestión de sentido común, no quita que (a) dicha cesión de derechos esté escrita, negro sobre blanco, en el aviso legal de Tuenti, y (b) Tuenti haya considerado en algún momento la conveniencia y necesidad de tales condiciones, siendo toda una declaración de intenciones; algo así siempre deja abierta la posibilidad de uso.

Más allá de abusos, lo que me llama la atención de todo esto es la poca repercusión “mediática” que la existencia de dicha política ha tenido, y en especial si la comparamos con el caso de Facebook que les comentaba anteriormente. Hay varias teorías que barajo al respecto, no excluyentes:

Más allá de abusos, lo que me llama la atención de todo esto es la poca repercusión “mediática” que la existencia de dicha política ha tenido, y en especial si la comparamos con el caso de Facebook que les comentaba anteriormente. Hay varias teorías que barajo al respecto, no excluyentes:

1. Tuenti está formada principalmente por adolescentes y universitarios, más preocupados por estar bien relacionados que el contenido de las condiciones de uso de las redes sociales que utilizan, mientras que Facebook tiene una variedad de usuarios cuyas edades, intereses y preocupaciones es mucho más heterogénea.

2. Los usuarios de Internet del mundo anglosajón y en particular el americano, a pesar de carecer de leyes de protección de datos similares a las europeas, parecen en ocasiones más preocupados con el uso que las empresas de Internet hacen de sus datos que los usuarios hispanoparlantes, “aterrizados” en este mundo con algo de retraso.

3. Tuenti comenzó inicialmente con esas políticas de uso, en algo que puede considerarse un “o lo tomas o lo dejas”, mientras que Facebook ha intentado cambiarlas a posteriori. Esto asume que la situación inversa habría desatado las mismas reacciones en los usuarios de Tuenti, de lo que no estoy seguro.

4. El número de usuarios de Facebook es (creo) sensiblemente superior al de Tuenti, por lo que un 5% alzando la voz en una u otra parte no hacen el mismo ruido. Adicionalmente, el número de blogs, foros, o medios de comunicación que pueden servir de altavoz para quejas de usuarios de Facebook es mucho mayor que en en el caso de Tuenti, por una simple razón de hegemonía lingüistica en Internet y “potencial presencial” de una u otra red social.

5. El esquema de privacidad y derechos de los usuarios, principalmente de los “nativos digitales”, está variando hacia un esquema en el que éstos ceden de buena gana sus derechos a cambio de funcionalidad y gratuidad de uso. No obstante, no debe asumirse que en la mayor parte de las veces dicho canje, en ocasiones al borde de algunas legislaciones, es consciente y voluntario, sino que responde a una despreocupación y desinterés por parte del usuario; será interesante que dirección toman dichos nativos digitales respecto a sus derechos en el futuro, cuando la popularidad comience a rivalizar con la intimidad de la vida personal o profesional (pueden echarle un vistazo a esta entrada, esta otra, o a los libros de Daniel J. Solove al respecto: The digital person. Technology and privacy in the information age, y The future of reputation: gossip, rumor and privacy on the internet).

Por último, un aspecto que me parece extremadamente interesante en todo esto, y que valdría la pena desarrollar en otras entradas, es que el modelo “o lo tomas o lo dejas” que podría argumentarse en el caso de los términos de uso de Tuenti, responde al funcionamiento típico del mundo “analógico” (i.e. o vas con zapatos, o no entras), y no es fácilmente exportable al mundo digital y menos al de las redes sociales, en el que (i) la cesión no es siempre totalmente consciente, (ii) las implicaciones de la cesión no están siempre claras o no son asumidas realmente por el usuario, y (iii) la red social juega con una necesidad creada por parte del entorno social del usuario, que hace que no quepa valorar el “o lo dejas”.

Historias de autenticación

No sé si son ustedes conscientes de que si han adquirido un móvil a través de una operadora de telefonía sujeto a un contrato de permanencia, una vez éste ha expirado la operadora de telefonía está obligada a proporcionarles el código de liberación; y les anticipo que si les dicen que el trámite de obtención de dicho código llevará de diez a quince días, mienten. El caso, y lo que es pertinente a esta entrada, es que el pasado sábado llame para realizar dicha gestión “en nombre” de mi pareja (les confieso que obtengo una extraña sensación de satisfacción “conversando” con los operadores telefónicos de los grandes proveedores de servicio como las telecos o energéticas). Lo que me llamó la atención y me dejó descolocado fue que, después de haberle dado a la operadora todos los datos correctamente, incluyendo DNI, nombre y apellidos, IMEI, número de teléfono, marca y modelo, y lugar y fecha aproximada de compra (algo, esto último, que no está escrito en ningún sitio), debió pensar que una voz de hombre no es propia de una mujer, y me pidió hablar con ella. Claro está que la operadora no tenía medio de saber que ella era quien decía ser, pero al parecer, eso la satisfizo, porque un par de minutos después, retomamos la conversación, asegurada ya la autenticidad de mi petición por una voz de mujer que podía ser la de cualquiera.

No sé si son ustedes conscientes de que si han adquirido un móvil a través de una operadora de telefonía sujeto a un contrato de permanencia, una vez éste ha expirado la operadora de telefonía está obligada a proporcionarles el código de liberación; y les anticipo que si les dicen que el trámite de obtención de dicho código llevará de diez a quince días, mienten. El caso, y lo que es pertinente a esta entrada, es que el pasado sábado llame para realizar dicha gestión “en nombre” de mi pareja (les confieso que obtengo una extraña sensación de satisfacción “conversando” con los operadores telefónicos de los grandes proveedores de servicio como las telecos o energéticas). Lo que me llamó la atención y me dejó descolocado fue que, después de haberle dado a la operadora todos los datos correctamente, incluyendo DNI, nombre y apellidos, IMEI, número de teléfono, marca y modelo, y lugar y fecha aproximada de compra (algo, esto último, que no está escrito en ningún sitio), debió pensar que una voz de hombre no es propia de una mujer, y me pidió hablar con ella. Claro está que la operadora no tenía medio de saber que ella era quien decía ser, pero al parecer, eso la satisfizo, porque un par de minutos después, retomamos la conversación, asegurada ya la autenticidad de mi petición por una voz de mujer que podía ser la de cualquiera.

Aniversario

Como ya os habrá informado él mismo, mañana domingo 17 de mayo es el Día de Internet; hagamos un pequeño resumen de las principales ventajas e inconvenientes que han surgido desde que este nuevo medio apareció en escena:

Ventajas:

- Un gran lugar de consulta.

- Mejora de las comunicaciones.

- Aumento de la efectividad de distribución de la información.

Desventajas:

- A pesar de su crecimiento, no todo el mundo dispone de acceso o un conocimiento básico de la red.

- Adicción.

- Fraudes, pérdidas de información, requiere mucha seguridad…

Honeytokens

Los sistemas de decepción de intrusos siempre me han parecido muy interesantes de cara a garantizar la seguridad de una organización; si bien los más complejos, las honeynets, no suelen implantarse con frecuencia salvo en entornos grandes y/o especialmente concienciados en temas de seguridad (digamos que los beneficios obtenidos del sistema no suelen cubrir el coste asociado a la implantación y al mantenimiento del mismo), los sistemas sencillos, los honeypots, tienen, bajo mi punto de vista, una buena relación coste/beneficio.

Dentro de los honeypots, los sistemas más triviales son los honeytokens: elementos que simplemente por “tocarlos”, por acceder a ellos, generan una alarma que puede proporcionar información muy valiosa a la organización: intentos de intrusión, intentos de robo de información, etc. Este subconjunto es particularmente interesante, porque a cambio de una inversión mínima —existen honeytokens muy sencillos, y su mantenimiento una vez implantados es casi inexistente— obtenemos una información de alto valor.

En la red existen multitud de honeytokens ya prediseñados y listos para ser “dejados caer” en los sistemas corporativos con una mínima parametrización; una vez implantados, nos indicarán que algo anómalo sucede con una tasa de falsos positivos casi igual a cero, lo cual es obviamente muy interesante (uno de los problemas de los sistemas de detección de intrusos basados en red es la tasa de falsos positivos que pueden llegar a generar, y el coste asociado a procesar toda la información que producen día a día). Aparte de los honeytokens ya prediseñados y que todo el mundo conoce, no es difícil diseñar alguno “ad hoc” para nuestra organización: un registro JFK, un fichero que no debe ser accedido, un puerto que no debe ser usado… Uno de estos sistemas, que IMHO es muy interesante y nos permite detectar usuarios “curiosos” (generalmente internos) que tratan de acceder a información a la que no deberían puede ser el siguiente:

– Creemos un fichero “DESPIDOS.DOC” en un recurso compartido por Samba, por ejemplo.

– Gracias a la API inotify (en Linux), y al paquete inotify-tools, podemos hacer un monitor que detecte diferentes accesos al sistema:

inotifywait -m -e access DESPIDOS.DOC | while read FILE ACTION; do ACCION done

– Generalmente, un acceso de un usuario a un fichero utilizando una aplicación se traduce internamente por N accesos; podemos utilizar un buffer intermedio que “limpie” los accesos espúreos. El monitor se complica ligeramente, pero no deja de ser trivial (y lo lanzamos pasándole como parámetro la ruta del fichero a monitorizar):

#!/bin/sh

MARGEN=60

LASTU=0

LASTT=0

# Accion a realizar ante un acceso

function action(){

echo "ACCESO de $USER a $FILE en modo $ACTION"

}

# Al realizar un acceso para el usuario, en ocasiones se traduce internamente

# por N accesos. Ponemos un tampon para registrar el ultimo y no realizar

# ninguna accion si el siguiente es del mismo usuario dentro de un margen de

# tiempo definido ($MARGEN)

function buffer(){

if [ $USER -eq $LASTU ]; then

DIFF=`expr $TIME \- $LASTT`

if [ $DIFF -gt $MARGEN ]; then

action

fi

else action

fi

LASTU=$USER

LASTT=$TIME

}

if [ $# -ne 1 ]; then

echo "Deteccion de acceso a ficheros"

echo "USO: $0 fichero"

exit -1

fi

inotifywait -m -e access $1|while read FILE ACTION; do

USER=`ps -ef|grep $FILE|head -1|awk '{print $1}'`

TIME=`date +%s`

buffer

done

– Si lo lanzamos en el arranque, invocándolo convenientemente, y sustituyendo en la función action() la orden echo por algo más elaborado (un evento, un mensaje a móvil, un correo electrónico…), conseguiremos detectar, como hemos dicho, a los usuarios que puedan ser más curiosos en la organización. No tenemos más que sentarnos a esperar nuestros eventos, SMS o lo que hayamos decidido enviar cuando se detecta un acceso :)

Ojo, el código anterior es fruto de veinte minutos de trabajo y por supuesto se puede mejorar por mil sitios, pero espero que sirva para hacernos una idea. Adicionalmente, yo provengo del mundo Unix y no conozco otros entornos con la profundidad necesaria para hacer algo parecido a esto, pero estoy seguro que en la mayor parte de sistemas (Windows, AS/400…) es posible —y no especialmente costoso— diseñar cosas parecidas que nos permitan detectar el interés de nuestros usuarios por acceder a información que no deberían ver…

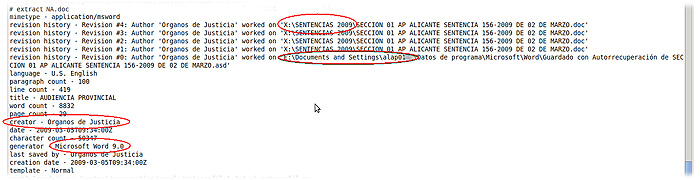

Extracción de Metadatos

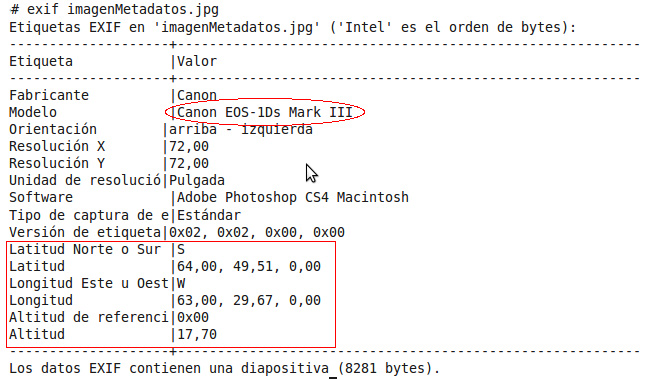

A la hora de realizar una auditoría de seguridad lógica, uno de los primeros pasos a dar es la recopilación de la mayor cantidad de información “útil” del objetivo a auditar, lo que en el ámbito de la seguridad denominamos como “information gathering”. Dentro de esta fase, podemos incluir el análisis de metadatos obtenidos a partir de ficheros contenedores como pueden ser de tipo pdf, odt, jpg, etc…

Antes de entrar en materia, me gustaría definir lo que son los metadatos de una manera más formal. Curiosamente, si consultamos el diccionario de la real academia española no encontramos este término, pero para ello tenemos la referencia de la wikipedia:

De manera más informal, podemos decir que los metadatos son datos que caracterizan a un fichero que contiene cierto tipos de datos, de modo que a través de los metadatos podemos conocer características de un fichero como el autor, revisiones del documento, etc.

En cuanto a las herramientas de extracción de metadatos, y aunque hay en Internet múltiples recursos al respecto, me gustaría destacar principalmente dos de ellas, cuyo funcionamiento es muy sencillo. La primera de ellas es “extract“, una aplicación para sistemas operativos Unix/Linux cuya finalidad es justamente mostrar la información contenida en los metadatos de un fichero. De esta manera podemos obtener información como nombres de usuarios, nombres de equipos, rutas del equipo donde se ha creado/modificado un fichero, etc., tal y como se muestra en la siguiente imagen (el documento analizado se encuentra disponible en Internet):

En el ejemplo mostrado, podemos observar los datos que podemos obtener de un fichero “.doc” que no ha sido previamente “limpiado”, entre los cuales cabe destacar rutas de unidades de red, nombres de usuarios, nombre del registrador de la aplicación, aplicación con la que está creado el documento y su versión, etc. A la vista del ejemplo, no es difícil ver la importancia y la atención que debemos prestar a los metadatos, sobre todo si el documento va a ser públicamente accesible.

Si enfocamos la obtención de metadatos al mundo de la fotografía digital, podemos en algunos casos obtener incluso la geolocalización de la obtención de la imagen en concreto. Para ello utilizaremos la herramienta exif (que simplemente accede a los datos del formato Exif):

Queda clara la importancia de mantener en la fotografía únicamente información que deseamos que sea pública, para evitar que circule información “oculta” a primera vista y que no deseamos ofrecer. Herramientas como Metagoofil o lafoca están enfocadas a la obtención de los metadatos, lo que puede ser el primer paso de un análisis más exhaustivo, que dé pie a posteriores etapas en un proceso de auditoría técnica.

Como no puede ser de otra manera, la recomendación es eliminar aquellos metadatos innecesarios que impliquen información privada que en cierta manera nos hace vulnerables, ya sea por dar a conocer nombres de usuarios, o ubicaciones de objetos a través de imágenes. Eso lo veremos en la siguiente entrada.

Tu hijo usa Chrome (y no sabe qué es el modo incógnito)

Se habrán fijado que, irónicamente, la página principal de Google que aparece al acceder mediante Internet Explorer ha sido sutilmente modificada, y ahora aparece la frase “Obtén la nueva versión de Google Chrome, navega más rápido. Instalar Ahora.“, con un enlace al navegador del buscador. Para aquellos que sufren de alergia a los productos de Microsoft, o utilizan otros sistemas operativos, una imagen:

Clasificación y tratamiento de la información (II)

Comenzaba el otro día Alberto su entrada sobre clasificación de la información comentando que éste suele ser un motivo habitual de incumplimiento. En efecto, cuando estamos trabajando en una organización y pedimos el procedimiento de clasificación y tratamiento de la información, en muchos casos nos miran con cara de póker y nos vienen a decir algo del tipo “¿Yesoqués?”.

Tener definido —e implantado— un procedimiento que nos diga cómo trabajar con la información corporativa es no sólo una buena práctica recogida en estándares como ISO 27.002 , sino en ocasiones incluso un requisito legal: la propia LOPD recoge restricciones diferentes en función del nivel de cada tratamiento declarado. No debemos olvidar que la información es sin duda uno de los activos más importantes de nuestra organización, y que muchos de los esfuerzos que a diario realizamos van orientados a proteger este activo, por lo que la clasificación y el tratamiento de la información son una pieza básica para garantizar la seguridad.

Un procedimiento de clasificación y tratamiento de la información debe ser acorde tanto a los requisitos del negocio (no implantemos unas restricciones propias de la NASA en una empresa que no las necesita, porque acabarán incumpliéndose) como a los requisitos legales (ojo a la LOPD y las restricciones que impone a los tratamientos declarados en función de su nivel). En mi opinión, un procedimiento de este tipo debe contemplar al menos los siguientes puntos:

— Clasificación.

¿Cómo clasificamos la información corporativa? ¿Qué diferencias hay entre SECRETO, CONFIDENCIAL o INTERNO? Si no sabemos clasificar de forma clara la información con la que trabajamos, difícilmente podremos protegerla.

— Restricciones de tratamiento, incluyendo difusión, copia, almacenamiento y transmisión.

¿Quién tiene o puede tener acceso a cada tipo de información? ¿Cómo debe tratarse, por ejemplo, cuando sea necesario sacarla fuera de las premisas de la organización? ¿Puedo utilizar un dispositivo USB sin cifrar para almacenar —o extraer— información confidencial? Debemos tener claro que no podemos hacer lo que nos venga en gana con la información, sino que debemos adecuarnos tanto a la legalidad como a la normativa interna definida en la organización.

— Marcado.

¿Qué marcas debe tener un soporte —físico o lógico— con información de cierto tipo? ¿Debo disponer de algo tan simple como un cuño con la leyenda “SECRETO”? La información que queramos proteger —esto es, probablemente, toda salvo la pública— debe marcarse de forma adecuada, garantizando así que quien la maneja sabe en todo momento con qué tipo de información está tratando (y por tanto puede aplicar correctamente las restricciones de tratamiento).

— Caducidad.

¿Cuándo pierde una información de cierta categoría su valor? ¿Pasa por defecto la información secreta a ser pública en algún momento? Si es así, ¿cuándo? El valor de la información cambia con el tiempo, y quizás debamos plantearnos —o no— tiempos de vida para nuestros datos.

— Destrucción.

¿Cómo destruyo cada tipo de información? ¿Utilizo un simple formateo para eliminar información secreta de un soporte, o por el contrario debo utilizar un borrado seguro? ¿Y si es confidencial? Los mecanismos de destrucción de la información, sin importar el tipo de soporte sobre el que se almacene, deben estar identificados de forma clara, garantizando que no es posible recuperar aquellos datos que creemos haber eliminado.

— Auditoría y control.

¿Qué salvaguardas aplico para garantizar que lo que he escrito en el procedimiento se cumple en la realidad? ¿Hago un muestreo de mesas limpias? ¿Registro las destrucciones de medios? Todo lo especificado en un procedimiento queda muy bien sobre el papel, pero debo garantizar su cumplimiento en la realidad y detectar en el menor tiempo posible cualquier desviación con respecto a lo definido.

— Régimen disciplinario.

¿Qué sucede si alguien de la organización incumple el procedimiento y se lleva un dispositivo USB con información secreta sin cifrar? ¿Y si usa un medio de destrucción incorrecto para la clasificación a eliminar? En el procedimiento debo identificar claramente qué sucede cuando alguien —en especial de forma consciente— incumple lo especificado.

Una buena referencia en la materia, algo antigua pero que nos puede aportar mucha información e ideas para definir la clasificación y el tratamiento de la información corporativa, es la directiva 5200.1 (y derivadas) del Departamento de Defensa estadounidense, disponibles desde http://www.dtic.mil/. Eso sí, tengamos presente que se trata de un estándar militar, y que por tanto no es de completa aplicación en la mayoría de organizaciones con las que habitualmente trabajamos (lo dicho antes: no matemos moscas a cañonazos, no nos pasemos a la hora de imponer restricciones, y hagamos bien nuestro trabajo de consultoría: definamos e implantemos controles adecuados a cada organización).

VoIP Hopper

Como indicamos el pasado viernes en nuestro twitter, el pasado 5 de mayo llegó a la lista pen-test de Securityfocus el anuncio de la liberación de la version 1.0 de la herramienta VoIP Hopper, una herramienta para sistemas Unix/Linux, escrita en C y licenciada como GPL3, que nos va a ser muy útil para securizar nuestra red, concretamente la capa dos (muchas veces olvidada), debido a que está basada en la tecnica conocida como Vlan Hopping con la cual podemos ser capaces de saltar a una Vlan del switch a la que no pertenecemos.

Con la aparición de esta nueva versión de la herramienta, se amplía la lista de herramientas dedicadas exclusivamente a auditoría de redes de Voz sobre IP, como pueden ser SIPVicious, Voiper, sipdump/sipcrack, VoipPong, etc.

Puesto que cada día son más las empresas que llevan a cabo una unificación de sus comunicaciones, partiendo con la implantación de una red Voz usando su propia red local, y finalizando con la unificación total de sus comunicaciones (Voz sobre IP, mensajería unificada, servicio de presencia, etc.), la seguridad de la red se convierte en un aspecto crítico a tener muy en cuenta a la hora de realizar dicha integración, para garantizar, no solo la calidad del servicio, sino también la disponibilidad, confidencialidad e integridad de la informacion que atraviesa el sistema. Por lo tanto, en caso de disponer de sistemas VoIP en nuestra red, debe ser una buena práctica de seguridad llevar a cabo un plan de auditoría de vulnerabilidades específico contra los servicios que forman parte de dichos sistemas.