1. ¿Cuál es el hash SHA1 del fichero triage.mem?

Un poquito de sha1sum para empezar a calentar…

# sha1sum adam.mem c95e8cc8c946f95a109ea8e47a6800de10a27abd adam.mem

* Respuesta: c95e8cc8c946f95a109ea8e47a6800de10a27abd

2. ¿Qué perfil de memoria es el más apropiado para esta máquina (ej: Win10x86_14393)

Volatility nos da la información gracias al plugin imageinfo: [Read more…]

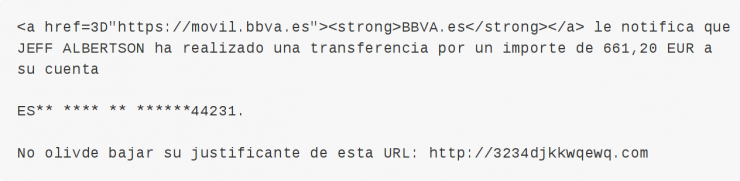

Muchas compañías son conscientes de que la información es uno de sus principales activos y por ello invierten cada vez más en protocolos y medidas de seguridad. Los expertos en seguridad saben que el propio usuario es uno de los principales vectores de riesgo y por eso establecen medidas para evitar estos problemas en el entorno controlado de una oficina. Estas políticas entran en colisión directa con paradigmas cambiantes como el trabajo remoto o la posibilidad de llevar dispositivos personales a la oficina (BYOD). Aunque los expertos en seguridad establecen medidas de control para este tipo de casos, es importante que se fijen en otro problema que pasa desapercibido: la cantidad de datos personales que esos trabajadores van dejando en Internet y que pueden ser utilizados para generar vectores de ataque sobre sus compañías.

Muchas compañías son conscientes de que la información es uno de sus principales activos y por ello invierten cada vez más en protocolos y medidas de seguridad. Los expertos en seguridad saben que el propio usuario es uno de los principales vectores de riesgo y por eso establecen medidas para evitar estos problemas en el entorno controlado de una oficina. Estas políticas entran en colisión directa con paradigmas cambiantes como el trabajo remoto o la posibilidad de llevar dispositivos personales a la oficina (BYOD). Aunque los expertos en seguridad establecen medidas de control para este tipo de casos, es importante que se fijen en otro problema que pasa desapercibido: la cantidad de datos personales que esos trabajadores van dejando en Internet y que pueden ser utilizados para generar vectores de ataque sobre sus compañías.