Siguiendo con la serie de posts sobre las ponencias de la jornada Seguridad 2008 del jueves pasado en Valencia, corresponde a este intrépido reportero dar noticia de las ideas principales de la charla de D. Salvador Soriano, subdirector general de servicios de la sociedad de la información, que habló sobre la Ley de Medidas de Impulso de la Sociedad de la Información o LISI.

Al parecer, una de las barreras principales para la extensión de los servicios de la sociedad de la información es la desconfianza de los ciudadanos. Estamos en las primeras posiciones de la Unión Europea en cuanto a falta de confianza en la seguridad en el uso de las TIC. Además, a pesar de que nuestras administraciones figuran en los primeros puestos en cuanto a servicios telemáticos ofrecidos a los ciudadanos y las empresas, estas últimas están a la cola en cuanto al uso de dichos servicios.

Es posible que algunos de nuestros lectores, quizá aquellos que han llegado hasta aquí a través de la web corporativa de

Es posible que algunos de nuestros lectores, quizá aquellos que han llegado hasta aquí a través de la web corporativa de  Si hace un par de meses se consiguió determinar el sistema de cifrado de las tarjetas Mifare, esta vez le ha tocado el turno a los chicos de microchip en la serie de integrados criptográficos que implementan

Si hace un par de meses se consiguió determinar el sistema de cifrado de las tarjetas Mifare, esta vez le ha tocado el turno a los chicos de microchip en la serie de integrados criptográficos que implementan  Mifare es la tecnología de tarjetas inteligente sin contacto más difundida en el mundo. Utilizada como monedero electrónico, en sistemas de ticketing, peajes, parquímetros, cabinas telefónicas, sustituye a los billetes tradicionales o dinero en efectivo. Esta tecnología RFID trabaja en la frecuencia de los 13,56 MHz y presenta capacidad de lectura y escritura mediante comandos simples de incremento decremento.

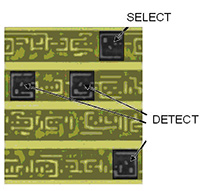

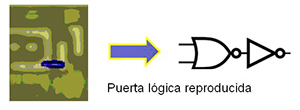

Mifare es la tecnología de tarjetas inteligente sin contacto más difundida en el mundo. Utilizada como monedero electrónico, en sistemas de ticketing, peajes, parquímetros, cabinas telefónicas, sustituye a los billetes tradicionales o dinero en efectivo. Esta tecnología RFID trabaja en la frecuencia de los 13,56 MHz y presenta capacidad de lectura y escritura mediante comandos simples de incremento decremento.  A partir de la observación de la circuiteria utilizada por el lector Mifare y capturando el trafico entre el tag y el lector han llegado a reproducir el sistema criptológico, para lo que han identificado y reconstruido a nivel de puertas lógicas (observando el conexionado del reverso del integrado) los modulos del sistema.

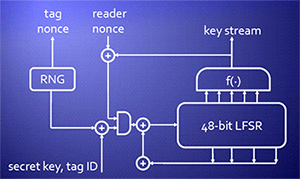

A partir de la observación de la circuiteria utilizada por el lector Mifare y capturando el trafico entre el tag y el lector han llegado a reproducir el sistema criptológico, para lo que han identificado y reconstruido a nivel de puertas lógicas (observando el conexionado del reverso del integrado) los modulos del sistema. y realizando numerosas pruebas de autenticación y observando los números generados por el RNG (Random Number Generator), fueron capaces de conseguir la clave de cifrado en menos de una semana, mediante la implementación de un grid de FPGA’s (Field Programmable Gate Array, dispositivo semiconductor que contiene bloques de lógica cuya interconexión y funcionalidad se puede programar; más en

y realizando numerosas pruebas de autenticación y observando los números generados por el RNG (Random Number Generator), fueron capaces de conseguir la clave de cifrado en menos de una semana, mediante la implementación de un grid de FPGA’s (Field Programmable Gate Array, dispositivo semiconductor que contiene bloques de lógica cuya interconexión y funcionalidad se puede programar; más en