Cada vez más, tanto los particulares como las empresas realizan uso de las tecnologías inalámbricas en su infraestructura técnica. La posibilidad de tener conectividad entre dispositivos sin necesidad de cables permite un alto nivel de movilidad que resulta muy útil en determinadas circustancias.

No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad.

No obstante, las tecnologías inalámbricas presentan algunos riesgos inherentes a su medio físico de transmisión, es decir, el aire, lo cual incorpora un factor de riesgo tanto en cuanto a eficiencia como a seguridad.

Evidentemente no podemos certificar “el aire” de nuestra oficina como lo hariamos con un cable de red para verificar la calidad de la conexión, pero este es un tema de eficiencia que quizá sea más conveniente tratar en otro artículo. Por el momento en este artículo nos vamos a referir al otro aspecto destacable de este tipo de redes, que es la seguridad.

Históricamente la tecnología Wifi (802.11) ha adolecido de diversos problemas de seguridad que han permitido a los intrusos entrar en nuestras redes inalámbricas, bien sea en nuestra red doméstica para obtener un acceso gratuito a Internet, bien sea a la red de nuestra empresa para obtener información sensible, y evadiendo de esta manera las restricciones de nuestro cortafuegos.

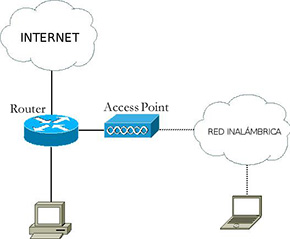

Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal.

Una de las vulnerabilidades existentes en la tecnología Wifi es la posibilidad de suplantar puntos de acceso. Según el protocolo, varios puntos de accesos que presenten en mismo SSID corresponden a una misma red, por lo que cada dispositivo inalámbrico escoge de entre todos los puntos de acceso sobre los que tiene visibilidad el recibe con mayor potencia, lo cual a priori le permitirá disfrutar de una mejor calidad de señal.

Pero, ¿qué pasa si un intruso configura un punto de acceso falso con nuestro mismo SSID? Esto puede verse en el diagrama siguiente:

Efectivamente, si el intruso consigue que su señal llegue al destinatario del ataque con más potencia que alguno de los puntos de acceso reales, el equipo cambiará de punto de acceso (o se conectará al falso directamente sin pasar por el verdadero) y pasará a utilizar el falso, permitiendo de esta manera al intruso realizar todo tipo de ataques de Sniffing, Man-In-The-Middle y una gran variedad de otros ataques.

Una de las cosas que puede hacer es un ataque de DNS Spoofing (o suplantación de DNS), como se muestra en el diagrama adjunto.

[Read more…]

Por poner un ejemplo de una situación en la que no es suficiente con que haya un cartel que prohibe una acción, ¿cuánta gente no respeta la señal de prohibición en autopistas de circular como máximo a 120 km/h? A causa de ello se han tomado una serie de medidas (multas, sanciones penales, etc.) para concienciar al conductor de que debe respetar las normas de circulación, dado que las consecuencias en este caso son fatales. Todas estas situaciones, que reflejan cómo es el comportamiento natural de nuestra sociedad, pueden ser trasladadas al campo de la informática: en la gran mayoría de ocasiones no es suficiente únicamente con advertir del peligro al usuario sino que es necesario tomar las medidas pertinentes. Por lo tanto, en última instancia uno se debe plantear, como en el caso del cartel del metro, si es suficiente con la presencia de éste ó por el contrario deben establecerse medidas para que el cumplimiento sea efectivo.

Por poner un ejemplo de una situación en la que no es suficiente con que haya un cartel que prohibe una acción, ¿cuánta gente no respeta la señal de prohibición en autopistas de circular como máximo a 120 km/h? A causa de ello se han tomado una serie de medidas (multas, sanciones penales, etc.) para concienciar al conductor de que debe respetar las normas de circulación, dado que las consecuencias en este caso son fatales. Todas estas situaciones, que reflejan cómo es el comportamiento natural de nuestra sociedad, pueden ser trasladadas al campo de la informática: en la gran mayoría de ocasiones no es suficiente únicamente con advertir del peligro al usuario sino que es necesario tomar las medidas pertinentes. Por lo tanto, en última instancia uno se debe plantear, como en el caso del cartel del metro, si es suficiente con la presencia de éste ó por el contrario deben establecerse medidas para que el cumplimiento sea efectivo. No se si conocen Facebook, empresa que les introduje

No se si conocen Facebook, empresa que les introduje  ¡¡Estaba totalmente equivocado!! El resultado se lo pueden ustedes imaginar…

¡¡Estaba totalmente equivocado!! El resultado se lo pueden ustedes imaginar…