… cuecen habas.

Y si no, que se lo digan a Gordon Brown, primer ministro británico, que como suele decirse, y perdónenme el lenguaje y el chiste fácil, tiene un buen brown entre manos. Porque a ver cómo le explicas a veinticinco millones de británicos que has perdido un CD con sus datos personales y bancarios, al parecer, para siempre. Vamos, que no sabes dónde está ni tienes esperanzas de encontrarlo. Digamos que es algo más delicado que decir algo como: “Sí, los hemos perdido, pero no se preocupen que sacamos otra copia y la volvemos a mandar”…

Para mañana, les tengo preparado un comentario crítico sobre la II Jornada Internacional de ISMS Forum Spain: “Seguridad de la Información: Una cuestión de Responsabilidad Social Corporativa”, por parte de José Rosell, y que tuvo lugar ayer martes. No se la pierdan.

Hemos hablado en este blog varias veces de Google y el

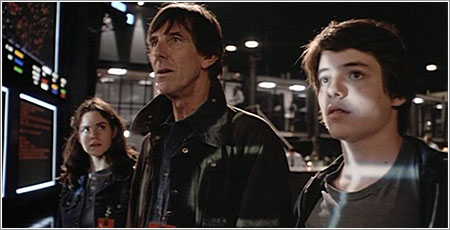

Hemos hablado en este blog varias veces de Google y el  Aunque esté lejos de controlar un lanzamiento de misiles (espero), esta reflexión viene al hilo de una serie de acusaciones realizadas desde ciertos entornos que indican que Microsoft podría tener algún tipo de puerta trasera oculta en el código del Windows Update.

Aunque esté lejos de controlar un lanzamiento de misiles (espero), esta reflexión viene al hilo de una serie de acusaciones realizadas desde ciertos entornos que indican que Microsoft podría tener algún tipo de puerta trasera oculta en el código del Windows Update.