Imagino que la mayoría de ustedes conocen el sistema de mensajería instantánea Microsoft MSN. Seguramente sabrán también que puede uno cambiar el nombre o “nick” con el que le “ven” los demás, que es posible “bloquear” a otros usuarios de manera que para ellos aparezcas a todos los efectos desconectado y no puedan hablar contigo, y que el MSN y la cuenta de correo de Hotmail comparten el identificador de usuario y la contraseña. Dicho esto, hace unas semanas, mi novia —que comprueba que no la estoy mirando cada vez que introduce su contraseña de correo, a pesar de que lo consulta desde mi portátil— me saludó una mañana con el siguiente mensaje como nombre:

“www.QuienTeAdmite.com < -- Fijate quien te elimino y quien te desadmitio en el MSN, enterate TODO"

Aunque ya había visto eso antes, en este caso indagué un poco y llegué a sitios web como www.quienteadmite.com o blockoo.com, aunque hay muchas más, en las que aseguran que proporcionando el usuario de Hotmail y la contraseña, muestran qué personas tienen “bloqueado” a tu usuario en el MSN. Pese a que el método de proporcionar tu usuario y contraseña puede considerarse cuanto menos sospechoso y nada recomendable, no voy a entrar a cuestionar hasta qué punto el sistema funciona o no. Cabe decir, no obstante, que incluso aunque funcionase, eso no elimina los riesgos de “regalar” libremente el acceso a tu correo personal.

Lo que me llama la atención es que a pesar de que las “víctimas” de este tipo de iniciativas son por lo general usuarios experimentados de Internet (menores de treinta años) que conocen o deberían conocer los —a menudo exagerados— “peligros” de este medio, acaban confiando en una página web sin ninguna garantía que les pide su usuario y contraseña de correo personal. Lo que en mi opinión demuestra que, teniendo en cuenta que en gran parte de las relaciones a través de MSN la amistad y la confianza tienen un papel importante (y que el hecho de que una persona bloquee a otra se considera una afrenta relativamente seria), sólo hay que buscar el reclamo adecuado para que cualquier persona, en cualquier momento, revele información personal a extraños o sitios web desconocidos.

No me sorprende, por tanto, que el phishing funcione, y como es habitual, aunque no voy a aconsejarles que como suele decirse, no se fíen ni de su padre, cuando se trate de asuntos privados —finanzas, correo privado, datos personales…—, desconfíen. Esa suele ser siempre una buena política.

La verdad es que hay veces que nos pasa poco respecto de lo que nos podría llegar a pasar. En el fondo el ser humano tiene un cupo de suerte razonable, aunque siempre nos parezca poca. No son pocas las organizaciones que gastan sumas importantes de dinero en productos y servicios que incrementan, aparentemente de forma proporcional, la disponibilidad de la información, la confidencialidad y su integridad en el perímetro interior de las organizaciones. Muchos gestores TIC centran sus políticas de seguridad en la protección puertas adentro pero ¿es realmente efectiva, en los tiempos que corren, una política de seguridad que solo contemple el perímetro físico interior de nuestra organización?

La verdad es que hay veces que nos pasa poco respecto de lo que nos podría llegar a pasar. En el fondo el ser humano tiene un cupo de suerte razonable, aunque siempre nos parezca poca. No son pocas las organizaciones que gastan sumas importantes de dinero en productos y servicios que incrementan, aparentemente de forma proporcional, la disponibilidad de la información, la confidencialidad y su integridad en el perímetro interior de las organizaciones. Muchos gestores TIC centran sus políticas de seguridad en la protección puertas adentro pero ¿es realmente efectiva, en los tiempos que corren, una política de seguridad que solo contemple el perímetro físico interior de nuestra organización? El hecho cierto es que esta situación se repite constantemente, y no sólo con los hogares de directivos y de personal técnico con privilegios suficientes para tumbar las infraestructuras de su empresa. Las fronteras han caído (ver la entrada

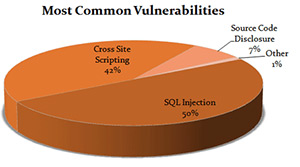

El hecho cierto es que esta situación se repite constantemente, y no sólo con los hogares de directivos y de personal técnico con privilegios suficientes para tumbar las infraestructuras de su empresa. Las fronteras han caído (ver la entrada  Esta entrada (y otras que le seguirán) viene a mostrar uno de los ataques más habituales hoy en día en este tipo de aplicaciones: el ataque de inyección SQL, por el que adquiere especial importancia el tratamiento de la información que fluye entre el aplicativo visible al usuario que la muestra (lo que podríamos llamar el frontend) y la base de datos que la almacena y gestiona (lo que vendría a ser el backend).

Esta entrada (y otras que le seguirán) viene a mostrar uno de los ataques más habituales hoy en día en este tipo de aplicaciones: el ataque de inyección SQL, por el que adquiere especial importancia el tratamiento de la información que fluye entre el aplicativo visible al usuario que la muestra (lo que podríamos llamar el frontend) y la base de datos que la almacena y gestiona (lo que vendría a ser el backend).