Hace un par de días recibí una carta del banco donde tengo domiciliada la hipoteca, ofreciéndome un nuevo servicio. No sé que harán ustedes, pero les confieso que yo no suelo hacer mucho caso a estas ofertas. Bueno, en realidad, ni mucho ni poco; van directamente a la papelera, como virtualmente el resto de la publicidad que recibo. Sin embargo en este caso una cosa me llamó la atención: la firma del director al final de la carta. Sí, ya sé que esto es también habitual y no supone ninguna novedad, pero déjenme explicarles.

Hace un par de días recibí una carta del banco donde tengo domiciliada la hipoteca, ofreciéndome un nuevo servicio. No sé que harán ustedes, pero les confieso que yo no suelo hacer mucho caso a estas ofertas. Bueno, en realidad, ni mucho ni poco; van directamente a la papelera, como virtualmente el resto de la publicidad que recibo. Sin embargo en este caso una cosa me llamó la atención: la firma del director al final de la carta. Sí, ya sé que esto es también habitual y no supone ninguna novedad, pero déjenme explicarles.

¿Saben ustedes lo que pone detrás de mi tarjeta de crédito, debajo de la banda magnética?

Puede apostar a que pone algo parecido detrás de la suya. Al parecer, esa firma sirve para dos cosas. La primera, y más obvia, para que el vendedor pueda comprobar que la firma del recibo es la misma que la que hay detrás de la tarjeta de crédito (Quick steps to Visa Card acceptance: 6. Check the signature. Be sure that the signature on the card matches the one the transaction receipt. [usa.visa.com]). La segunda, según indica Museum of Hoaxes (no he podido localizar una fuente oficial), para indicar que estás de acuerdo con los términos de uso de la tarjeta. Respecto a esta última, tengo serias dudas, aunque luego se las cuento.

Según leo en

Según leo en  Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido).

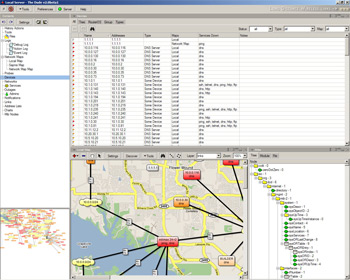

Esto no es un problema de fiabilidad o credibilidad de los blogs. No. Más bien, es un ataque de seguridad semántica en toda regla («(…) acciones que implican la adulteración de la información en cuanto a su interpretación por parte de sus destinatarios (…)»). Y que nadie se equivoque; no se trata de una acción casual e inocente, sino más al contrario, intencionada y -no me cabe duda- perfectamente calculada. Alguien ha ganado dinero con esto (y alguien lo ha perdido). Hace unos días, buscando información en Internet, me topé con una herramienta llamada

Hace unos días, buscando información en Internet, me topé con una herramienta llamada