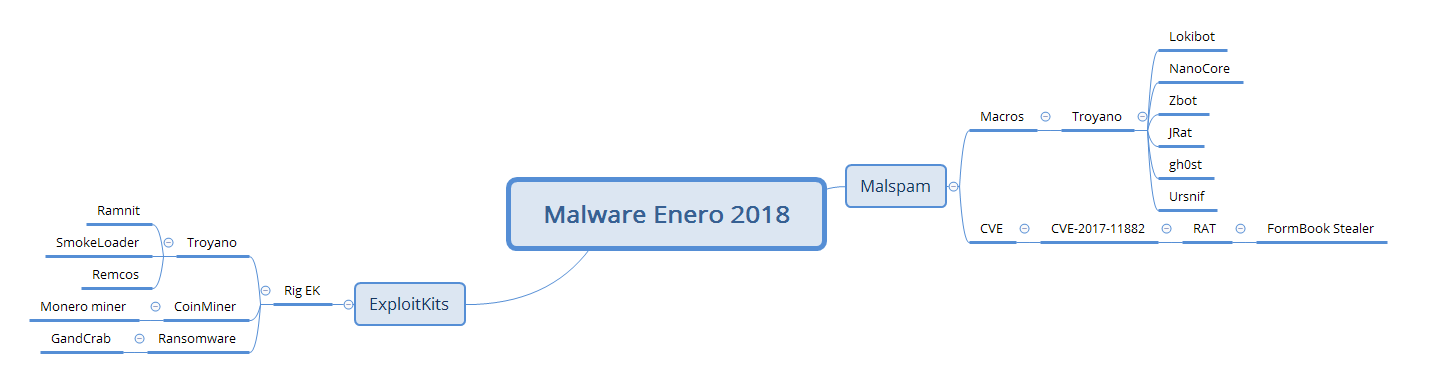

Después de lo visto en el primer post de esta historia, en este os seguimos contando lo que ocurre y vamos a conocer al jefe. Volveros a poner en esa situación que nos contaba Pepito en la primera parte.

“Hola, me presento. Soy Pepote, el jefe de Pepito. Soy consciente de que tengo muchos enemigos entre los que seguro está la competencia o incluso mis propios empleados. Físicamente nadie me puede tocar, siempre voy con mis guardaespaldas. Pero tecnológicamente, cualquiera podría intentar atacar mi equipo con el objetivo de robar información muy valiosa.

Es por esto que, además del antivirus corporativo, decidí añadir una capa más de seguridad en mi equipo con Sysmon y Wazuh. [Read more…]