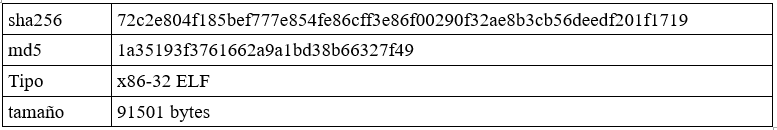

Siguiendo con nuestra campaña de detección y documentación de botnets IoT, hace unos días encontramos otra amenaza no clasificada con anterioridad. Fue subida por primera vez a la plataforma VirusTotal el 3 de noviembre y solamente es detectada como maliciosa por 4 antivirus.

Durante el artículo se van a analizar dos variantes del malware, las cuales se diferencian fundamentalmente en su propagación. La primera de ellas fue detectada en nuestros sistemas honeypot (concretamente para la arquitectura SPARC). La segunda se trata de una variante de la primera, la cual fue encontrada bajo la arquitectura Intel x86_64, y de la cual el laboratorio de malware Netlab360 se hizo eco hace unos días.

Al no encontrar registros de su identificación, hemos decidido clasificarla como Linux.Okiru, debido al nombre de sus binarios.

[Read more…]

Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.

Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.