Desde el equipo de YaraRules Project nos gustaría presentaros un nuevo módulo que hemos desarrollado que permite utilizar la información que nos provee radare2 para crear firmas de Yara.

Ya hemos hablado en este blog de Yara (potente herramienta open-source para búsqueda de patrones en binarios) que además, nos permite ampliar sus funcionalidades a través del uso de módulos, bien usando los ya oficialmente distribuidos (PE, ELF, Cuckoo, Math, etc), bien diseñando nuestros propios módulos (como explica muy bien aquí la documentación de Yara).

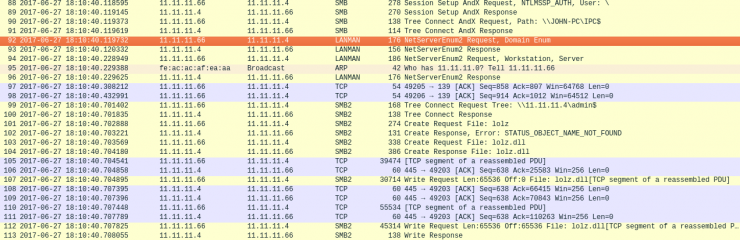

Por otro lado, todos los que conocemos radare2 sabemos que es un framework de reversing muy versátil, open-source, y que entre otras muchas funcionalidades, nos permite obtener mucha información de un binario y además soporta tantos tipos de formatos de ficheros (ELF, Java Class, Mach-O, COFF, Gameboy, Nintendo Switch bins, SNES roms, WASM, Compiled LUA, PCAP files, etc.), que resulta difícil encontrar otra herramienta de estas características que lo haga.

[Read more…]