Desde el laboratorio de malware de S2 Grupo llevamos tiempo vigilando los movimientos de un troyano conocido como Trickbot. Su relación con Dyre, otro troyano más antiguo con el que comparte muchas características de diseño, y la velocidad a la que evoluciona, ha captado nuestro interés desde que vimos las primeras muestras.

Desde el laboratorio de malware de S2 Grupo llevamos tiempo vigilando los movimientos de un troyano conocido como Trickbot. Su relación con Dyre, otro troyano más antiguo con el que comparte muchas características de diseño, y la velocidad a la que evoluciona, ha captado nuestro interés desde que vimos las primeras muestras.

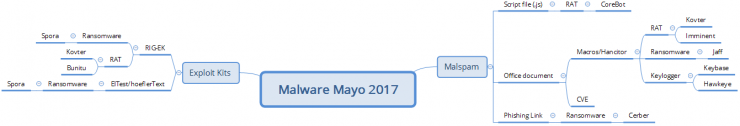

Este malware se suele catalogar como troyano bancario puesto que hasta el momento ha estado muy orientado al robo de datos referentes a banca, pero su diseño modular permite que en cualquier momento puedan ampliar sus capacidades para realizar cualquier tipo de acción extra.

Durante sus primeras versiones, ya se realizaron muy buenos análisis como los de @hasherezade en el blog de malwarebytes y de Xiaopeng Zhang en el de Fortinet. Pero el desarrollo de Trickbot ha seguido durante los últimos meses, llegando a la versión 17 en menos de 6 meses. Por ello hemos pensado que sería interesante comprobar los cambios que ha sufrido durante su evolución y profundizar en algunas de sus técnicas más curiosas a la hora de realizar distintas acciones.

Junto con estos factores, un reciente aumento en sus objetivos y campañas de infección, ha motivado que decidamos dedicar tiempo y esfuerzo extra en realizar un análisis más profundo de esta amenaza.

Hemos recopilado el resultado de dicho análisis en el reporte que adjuntamos a continuación y que esperamos resulte de utilidad a más de uno.

Ya queda menos para asistir a la transformación de dos grandes regulaciones que nos han estado ayudando a proteger importantes derechos y libertades fundamentales, como el derecho a la intimidad y al honor, y también el derecho a no ser atropellados publicitariamente y a la autodeterminación informativa.

Ya queda menos para asistir a la transformación de dos grandes regulaciones que nos han estado ayudando a proteger importantes derechos y libertades fundamentales, como el derecho a la intimidad y al honor, y también el derecho a no ser atropellados publicitariamente y a la autodeterminación informativa.