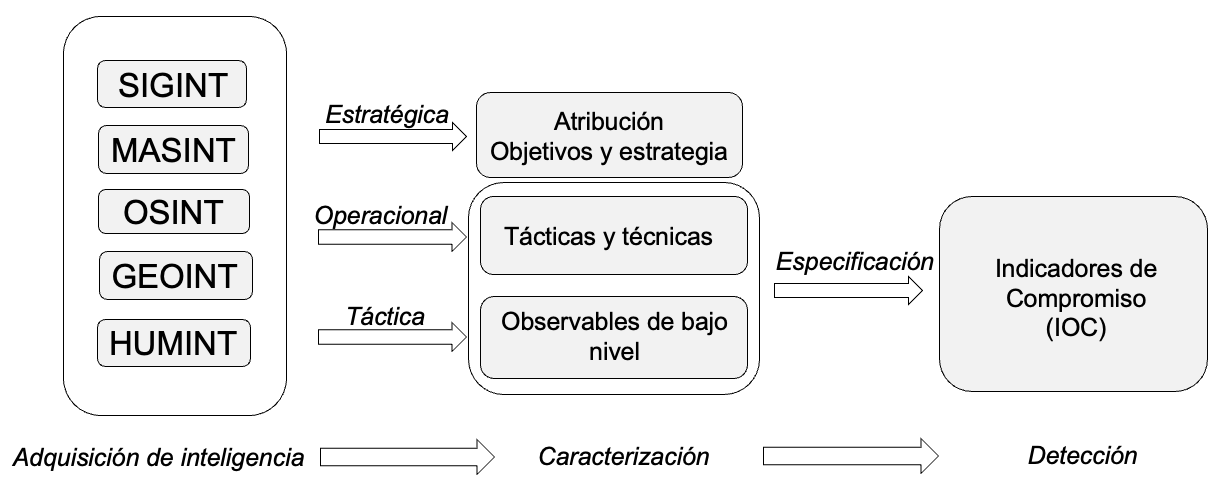

En este artículo vamos a aprender sobre la clusterización de amenazas llevada a cabo por los equipos de Threat Hunting. Pero, antes de nada, vamos a definir algunos términos.

En primer lugar, Threat Hunting se refiere al arte de buscar y detectar de manera proactiva amenazas de ciberseguridad ocultas en un entorno. Es un enfoque dinámico y estratégico que permite a los defensores descubrir y neutralizar posibles peligros antes de que escalen, convirtiéndose en una habilidad esencial en el actual panorama de ciberseguridad.

En segundo lugar, los analistas de Threat Hunting, también llamados Threat Hunters, necesitan técnicas para identificar y rastrear a las APT y sus actividades. APT se refiere a una amenaza avanzada y persistente que opera de manera encubierta y con intenciones maliciosas durante un período prolongado de tiempo. Para llevar a cabo sus objetivos, las APT utilizan técnicas, tácticas y procedimientos (TTP) sofisticados para acceder a redes y sistemas de información de alto valor, como los sistemas gubernamentales, financieros y militares, entre otros.

[Read more…]