Como todos los meses, desde el laboratorio de malware queremos compartir con vosotros lo que se está cociendo en el mundo del malware. En este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

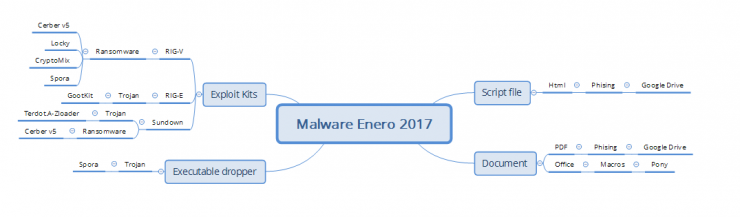

A continuación, mostramos un diagrama con la información recopilada este mes desde el laboratorio:

Esta vez queremos repasar una vía de infección que solemos mencionar al final del post más en detalle. Se trata de un exploit kit que, en este caso, ha afectado a muchos sitios españoles.

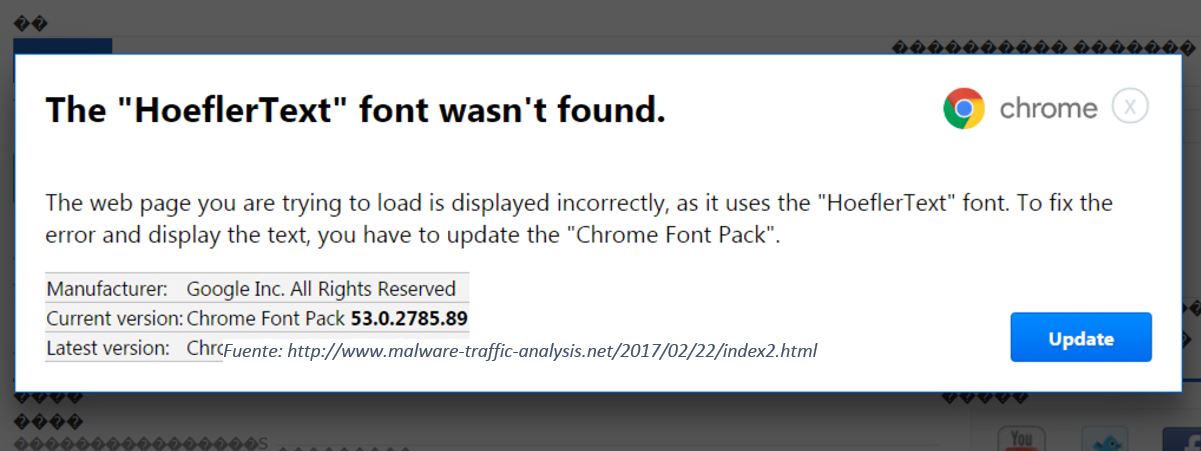

Su objetivo es Chrome y consiste en un ExploitKit (Rig-EK) que, cuando infecta un servidor web, modifica las cabeceras de todas las webs que contiene para que muestren su texto de forma incorrecta y abran una ventana que informa al usuario de que necesitas una actualización para poder visualizar las fuentes de ese tipo de texto “nuevo”:

Fuente: http://www.malware-traffic-analysis.net/2017/02/22/index2.html

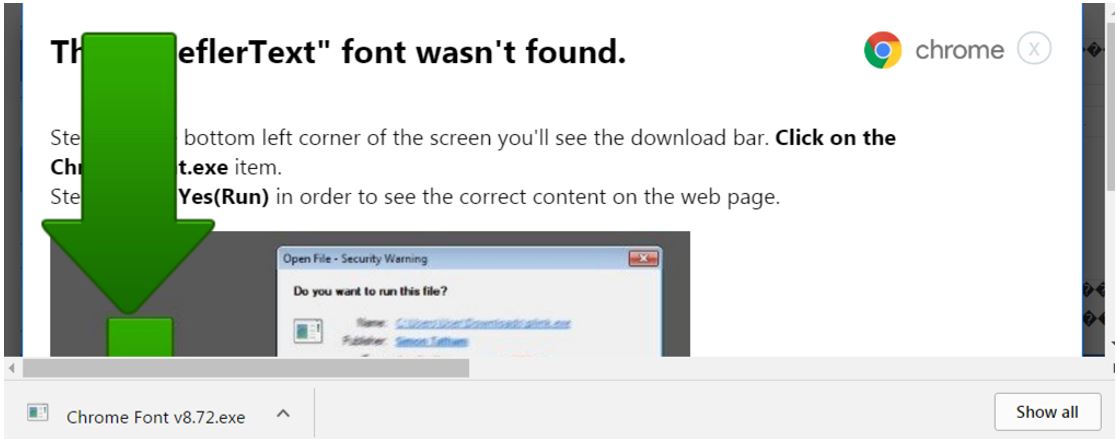

En caso de dar Click en el botón para actualizar, se descarga un ejecutable con el nombre “Chrome Font Vx.xx.exe”.

Fuente: http://www.malware-traffic-analysis.net/2017/02/22/index2.html

Este ejecutable es el ransomware Spora (que ya repasamos en el boletín anterior) y que puede hacer peligrar la información de nuestro equipo y la de aquellos en los que conectemos un USB que antes hayamos utilizado en el nuestro.

Otro caso que hemos observado es el incremento de intentos de infección a través de un RAT bastante nuevo (publicado a finales de 2016, actualmente en la versión 1.7.4.1), que llega en un correo con un documento de Word con macros.

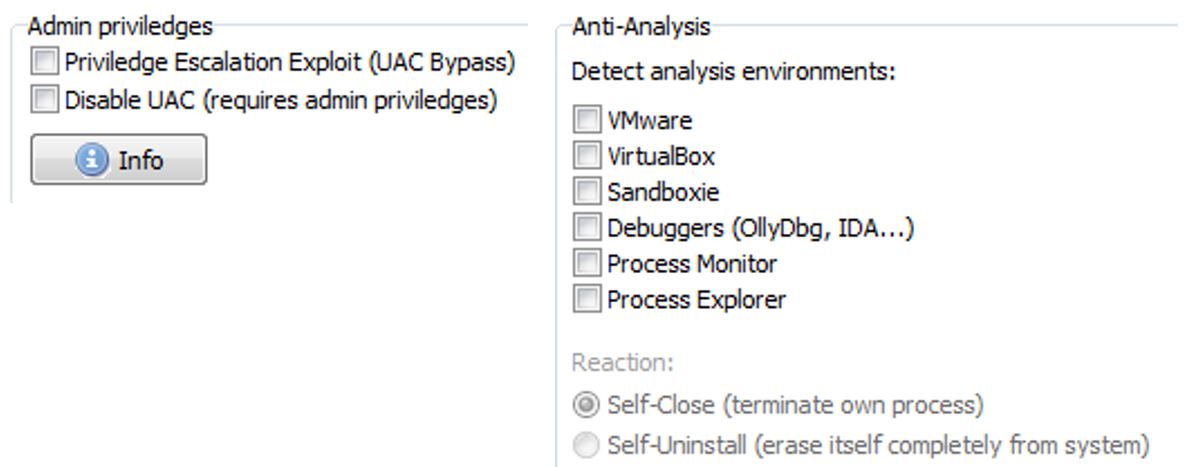

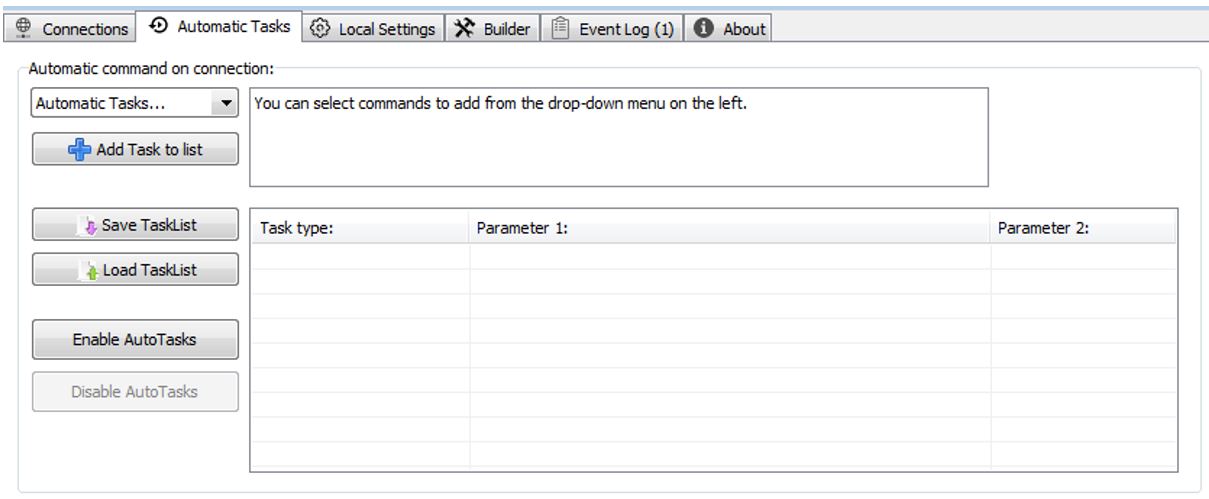

Se trata de Remcos, y guarda mucho parecido con otros RATs que se distribuyen a través de un “Builder” (software que permite crear el ejecutable que infecta a las víctimas), como Posion Ivy o Darkcomet. Lo que destaca en este es que, debido a su constante y reciente desarrollo, cuenta con técnicas relativamente nuevas de escalada de privilegios y de detección de entornos de análisis, que lo hacen realmente interesante en comparación a su competencia más antigua.

Otro detalle que lo diferencia de otros RAT es la capacidad de crear “tareas automáticas”, funcionalidad que al menos nosotros no solemos encontrar en RAT de este tipo. De esta forma, se asegura que los clientes instalados en sus víctimas se actualicen o envíen cualquier tipo de información periódicamente a sus servidores sin necesidad de interacción.

Como siempre, para terminar nos gustaría repasar la actividad reciente de los ExploitKits (EK) con más impacto durante este mes, en este caso RIG EK.

Este EK, a través de técnicas de infección como la descrita arriba para Chrome (y otros navegadores como Internet Explorer o componentes de estos como FlashPlayer), ha estado instalando ransomware como Cryptomix o Spora y troyanos como Dreambot en las víctimas cuyos navegadores cumplen los requisitos de versiones desactualizadas para alguno de sus exploits.

Recordad que una de las mejores medidas para evitar infecciones a través de este vector de ataque consiste en mantener actualizado tanto el navegador como cada uno de sus componentes.

Desde el laboratorio de malware esperamos que esta información que compartimos cada mes os sea de utilidad.

En la actualidad, el tráfico http cada vez es menos visible para un analista de seguridad ya que ahora, en muchos casos, los servidores web obligan a usar https y por lo tanto, dejamos de tener mucha visibilidad.

En la actualidad, el tráfico http cada vez es menos visible para un analista de seguridad ya que ahora, en muchos casos, los servidores web obligan a usar https y por lo tanto, dejamos de tener mucha visibilidad.