Hace algunos días se difundió la noticia de que PowerShell se estaba convirtiendo en el método más eficaz para la difusión de malware pero, ¿existen razones de peso que expliquen la migración a esta plataforma?

Durante el siguiente artículo veremos algunas de las razones prácticas por la que muchos blackhat están optando por este lenguaje de scripting.

En primer lugar, cabe destacar que la distintiva de PowerShell respecto a intérpretes tradicionales es que está orientado a objetos, puesto que la información de entrada y de salida en cada etapa del cmdlet es un conjunto de instancias de objeto. Esto, junto a la capacidad de agregar clases personalizadas a framework .NET mediante el cmdlet “Add-Type”, le otorga grandes funcionalidades a tener en cuenta para el desarrollo de malware.

[Read more…]

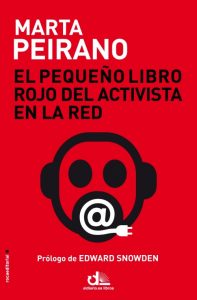

En esta entrada he decidido hacer una revisión del libro “El pequeño libro rojo del activista en la red”, escrito por Marta Peirano, periodista fundadora de Cryptoparty Berlin, co-directora de COPYFIGHT y adjunta al director del diario.es, entre otras cosas.

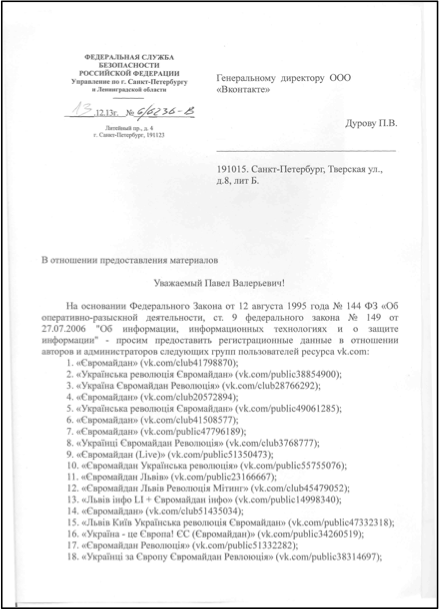

En esta entrada he decidido hacer una revisión del libro “El pequeño libro rojo del activista en la red”, escrito por Marta Peirano, periodista fundadora de Cryptoparty Berlin, co-directora de COPYFIGHT y adjunta al director del diario.es, entre otras cosas. No podemos concebir la comunidad de inteligencia rusa, descrita en esta serie, como un conjunto de servicios dependientes del poder político o militar; el grado de penetración de estos servicios en toda la sociedad rusa es muy elevado, tanto oficial como extraoficialmente. No es ningún secreto que antiguos oficiales del KGB o del FSB ocupan puestos de responsabilidad en la política o las grandes empresas del país; como curiosidad, en 2006 se publicó que el 78% de los mil políticos más importantes del país habían trabajado para los servicios secretos rusos ([1]). Tanto es así que estos perfiles tienen un nombre propio: siloviki, término que viene a significar personas en el poder. Y no es ningún secreto quién es el siloviki más conocido: Vladimir Putin, Presidente de la Federación Rusa, quien fue agente del KGB en la época soviética y posteriormente Director del FSB.

No podemos concebir la comunidad de inteligencia rusa, descrita en esta serie, como un conjunto de servicios dependientes del poder político o militar; el grado de penetración de estos servicios en toda la sociedad rusa es muy elevado, tanto oficial como extraoficialmente. No es ningún secreto que antiguos oficiales del KGB o del FSB ocupan puestos de responsabilidad en la política o las grandes empresas del país; como curiosidad, en 2006 se publicó que el 78% de los mil políticos más importantes del país habían trabajado para los servicios secretos rusos ([1]). Tanto es así que estos perfiles tienen un nombre propio: siloviki, término que viene a significar personas en el poder. Y no es ningún secreto quién es el siloviki más conocido: Vladimir Putin, Presidente de la Federación Rusa, quien fue agente del KGB en la época soviética y posteriormente Director del FSB.