En el post anterior, se nos ponía en contexto sobre la importancia de la realización de pruebas tras el diseño e implementación de un Plan de Continuidad de Negocio (en adelante, PCN).

En el post anterior, se nos ponía en contexto sobre la importancia de la realización de pruebas tras el diseño e implementación de un Plan de Continuidad de Negocio (en adelante, PCN).

Pero ¿en serio es tan importante la realización de pruebas? Pensamientos como éste pueden ser comunes: “Hemos pasado meses planificando y diseñando el PCN, involucrando a personal de distintas áreas de la organización y contando con la ayuda de expertos en la materia, ¿cómo va a fallar? Es posible que haya que probarlo dentro de un tiempo, pero de momento vamos a dejarnos de jaleos”. Me gustaría matizar que ese “tiempo” suele traducirse en años.

[Read more…]

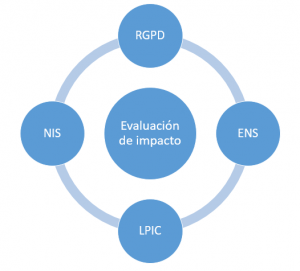

Impacto: ese concepto del que todo el mundo habla.

Impacto: ese concepto del que todo el mundo habla.