Atrás quedaron los turrones, compras, regalos, brindis y las uvas que acompañan a las campanadas. Por cierto, ¡feliz 2016! Disculpad el retraso pero ya conocen el refrán: más vale tarde que nunca. ;)

Atrás quedaron los turrones, compras, regalos, brindis y las uvas que acompañan a las campanadas. Por cierto, ¡feliz 2016! Disculpad el retraso pero ya conocen el refrán: más vale tarde que nunca. ;)

Esperamos que hayáis entrado con buen pie en el nuevo año y que no hayáis sido uno de los agraciados que, mientras prestaban atención a las campanadas y procuraban no atragantarse con las uvas, veían invadida su vivienda (vacía, en esos momentos). Con esta introducción ya podéis imaginar sobre qué trata la experiencia que os voy a contar.

Hace unas semanas nos juntamos el grupo de amigos para celebrar el fin de año en casa de unos compañeros. Una noche divertida en la que todo transcurrió con normalidad (con la “normalidad” característica de una Nochevieja [guiño, guiño]). Habiendo pasado una noche estupenda sin incidentes más allá de alguna copa rota y la potencial resaca, en la primera mañana del año, un amigo tramitaba un parte de robo con la empresa aseguradora de la vivienda. ¡Ouch! Esto no es precisamente entrar en el año nuevo con buen pie.

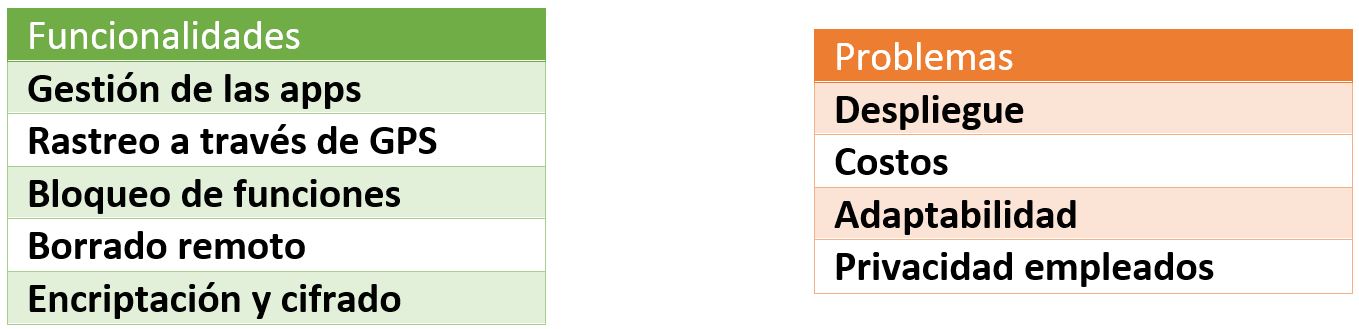

Empezaré contextualizando. Supongamos que nos hemos convertido en administradores de sistemas de una gran empresa y comenzamos a darnos cuenta de que cada vez más empleados se están conectando a la red corporativa desde su smartphone o tablet personal. Para más inri, dichos empleados no están muy concienciados en términos de seguridad y mientras están trabajando con datos sensibles de la empresa, se encuentran descargando apps o accediendo a páginas webs afectadas por malware.

Empezaré contextualizando. Supongamos que nos hemos convertido en administradores de sistemas de una gran empresa y comenzamos a darnos cuenta de que cada vez más empleados se están conectando a la red corporativa desde su smartphone o tablet personal. Para más inri, dichos empleados no están muy concienciados en términos de seguridad y mientras están trabajando con datos sensibles de la empresa, se encuentran descargando apps o accediendo a páginas webs afectadas por malware.

Cuando hablamos de “seguridad de la información” estamos acostumbrados a pensar en contraseñas, virus, actualizaciones y hackers en sótanos oscuros iluminados solamente por su pantalla de fósforo verde (vale, igual lo del fósforo verde está un poco anticuado, pero todo el mundo sabe que a los hackers les molesta la luz).

Cuando hablamos de “seguridad de la información” estamos acostumbrados a pensar en contraseñas, virus, actualizaciones y hackers en sótanos oscuros iluminados solamente por su pantalla de fósforo verde (vale, igual lo del fósforo verde está un poco anticuado, pero todo el mundo sabe que a los hackers les molesta la luz). Nosotros hemos sido muy buenos y nos hemos portado muy bien, o eso creemos. Sin embargo, en el mundo de la ciberseguridad hay otros que se han portado muy mal y según los pronósticos de los expertos, este año que comienza se portarán aún peor. Por eso os pedimos estos regalos para poder hacer frente a las principales amenazas y tendencias que veremos en 2016:

Nosotros hemos sido muy buenos y nos hemos portado muy bien, o eso creemos. Sin embargo, en el mundo de la ciberseguridad hay otros que se han portado muy mal y según los pronósticos de los expertos, este año que comienza se portarán aún peor. Por eso os pedimos estos regalos para poder hacer frente a las principales amenazas y tendencias que veremos en 2016: