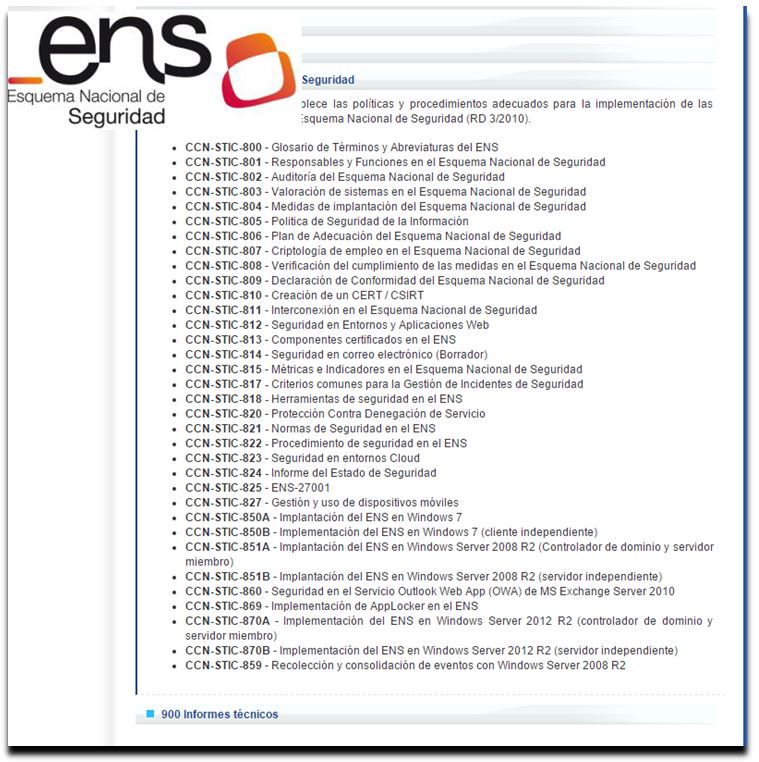

En un post anterior comenté que estaba pendiente la publicación de la actualización del Esquema Nacional de Seguridad. Pues como podéis imaginar por el título de esta entrada, El Consejo de Ministros del pasado viernes 23 de octubre aprobó un Real Decreto 951/2015, de 23 de octubre, de modificación del Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad, que modifica otro Real Decreto del 8 de enero de 2010.

En un post anterior comenté que estaba pendiente la publicación de la actualización del Esquema Nacional de Seguridad. Pues como podéis imaginar por el título de esta entrada, El Consejo de Ministros del pasado viernes 23 de octubre aprobó un Real Decreto 951/2015, de 23 de octubre, de modificación del Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad, que modifica otro Real Decreto del 8 de enero de 2010.

Y como lo prometido es deuda y en ese post me comprometía a contaros las novedades o cambios, sirva éste para saldar mi deuda. Sobra decir que todo el mundo debería leer por lo menos una vez la actualización del ENS (N.d.E. quizá estás exagerando, Eva), pero para quien le de mucha mucha pereza, aquí les dejo un breve resumen…

Tal y como se indica en la página del CCN-Cert, el objeto de la norma entre otras cosas “es reforzar la protección de las Administraciones Públicas frente a las ciberamenazas”. De acuerdo a esto, con la reforma del ENS se pretende adecuar la normativa al marco regulatorio europeo en lo que se refiere a las transacciones electrónicas, en la que se han tenido en cuenta las experiencias adquiridas en la implantación del ENS desde su publicación en 2010. El plazo establecido para cumplir con lo dispuesto en la actualización del ENS es de 24 meses.

Hoy hace ya unos días desde que los integrantes de SecurityArtWork finalizaran su aventura en el

Hoy hace ya unos días desde que los integrantes de SecurityArtWork finalizaran su aventura en el