Del gr. πανδημία pandēmía ‘reunión del pueblo’.

- Med. Enfermedad epidémica que se extiende a muchos países o que ataca a casi todos los individuos de una localidad o región.

Año 2016. La gripe aviar del tipo H7N9, cuyo foco de origen se sitúa en una región remota del continente asiático, ha afectado a 4 personas de un mismo poblado, hasta la fecha. La Organización Mundial de la Salud (OMS) ha declarado la fase 4 de alerta de pandemia.

Hoy en día existen multitud de máquinas que funcionan con un sistema operativo derivado de Unix como puede ser BSD, MacOS, HP-UX, Solaris, Linux (y derivados de ellos). Aparte de los sistemas mencionados, existe una gran cantidad de dispositivos que funcionan bajo un sistema Linux embebido, como por ejemplo un router/AP Wifi. Una de las principales ventajas que siempre he encontrado en todos los sistemas mencionados es que normalmente siempre tienen accesible una consola de administración remota, lo que comúnmente se ha llamado “un ssh”.

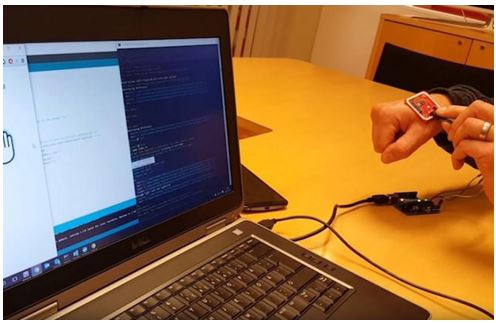

Hoy en día existen multitud de máquinas que funcionan con un sistema operativo derivado de Unix como puede ser BSD, MacOS, HP-UX, Solaris, Linux (y derivados de ellos). Aparte de los sistemas mencionados, existe una gran cantidad de dispositivos que funcionan bajo un sistema Linux embebido, como por ejemplo un router/AP Wifi. Una de las principales ventajas que siempre he encontrado en todos los sistemas mencionados es que normalmente siempre tienen accesible una consola de administración remota, lo que comúnmente se ha llamado “un ssh”. “Sí, se puede robar una cartera, pero nadie puede robarte la mano” o “No vamos a tener carteras llenas de pedazos de plástico en 20 años”. Así de contundente lo afirma Juan José Tara Ortiz, un ingeniero de sistemas em

“Sí, se puede robar una cartera, pero nadie puede robarte la mano” o “No vamos a tener carteras llenas de pedazos de plástico en 20 años”. Así de contundente lo afirma Juan José Tara Ortiz, un ingeniero de sistemas em A pesar de que ya llevo años trabajando en el sector TI, algunas cosas todavía hacen rechinar los engranajes de mi mentalidad de ingeniero industrial (engranajes, industrial, bueno, ya me entendéis).

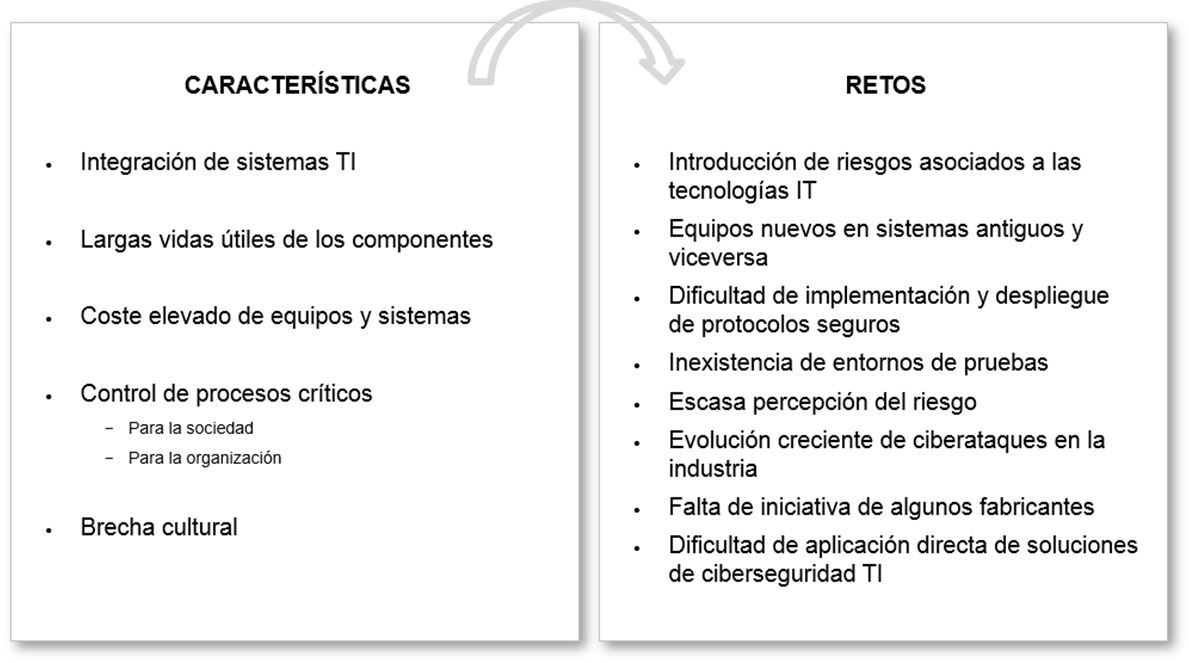

A pesar de que ya llevo años trabajando en el sector TI, algunas cosas todavía hacen rechinar los engranajes de mi mentalidad de ingeniero industrial (engranajes, industrial, bueno, ya me entendéis).