Siguiendo con la serie Python para el Pentest vamos hoy a hablar de una herramienta desarrollada por los integrantes del grupo ENIGMA [1]. Continuando con la línea argumental, se pone de manifiesto la potencia que tiene este lenguaje de programación en tareas de pentest.

La herramienta en cuestión se ha denominado OPCat (Open Port Catcher) y su funcionalidad principal es hallar servicios web abiertos corriendo bajo el puerto 80 en direcciones IP generadas de manera aleatoria (o en una IP especifica) y tomar una captura de pantalla de la página encontrada, además de obtener información sobre la misma.

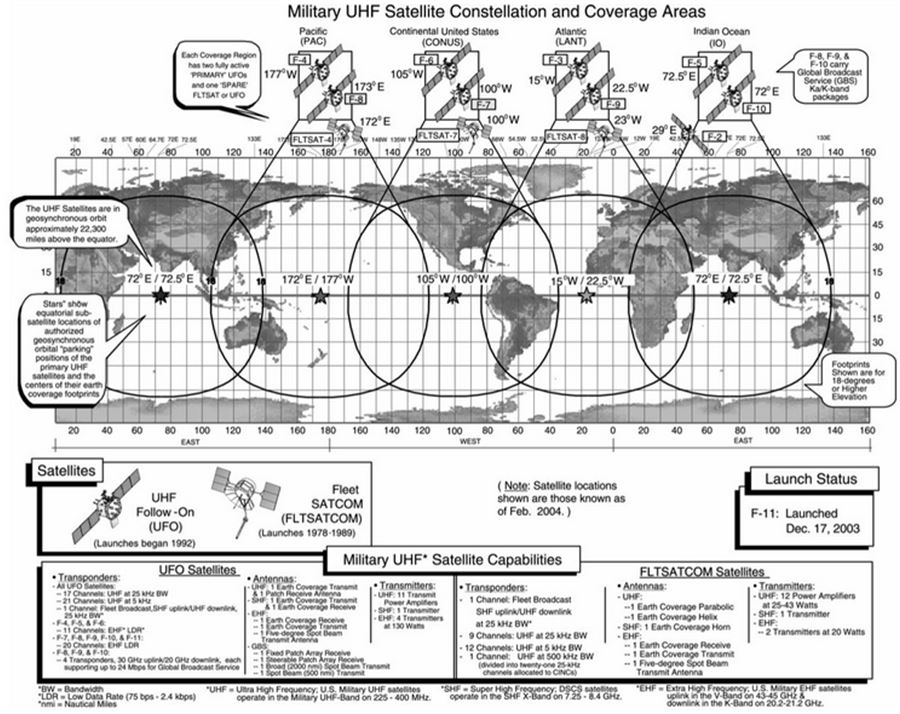

Figura 1. Esquema constelación militar FLTSATCOM

Figura 1. Esquema constelación militar FLTSATCOM Inspirada por otros artículos donde se recomiendan

Inspirada por otros artículos donde se recomiendan  Estamos más que acostumbrados a realizar pruebas de penetración a equipos y aplicaciones web, incluso como estresar aplicaciones en búsqueda de errores no controlados por los desarrolladores. Pero cuando se habla de aplicaciones móviles la cosa cambia. Las apps son algo “nuevo”, y por lo tanto las herramientas y métodos para realizar auditorías de seguridad no son tan conocidos.

Estamos más que acostumbrados a realizar pruebas de penetración a equipos y aplicaciones web, incluso como estresar aplicaciones en búsqueda de errores no controlados por los desarrolladores. Pero cuando se habla de aplicaciones móviles la cosa cambia. Las apps son algo “nuevo”, y por lo tanto las herramientas y métodos para realizar auditorías de seguridad no son tan conocidos.

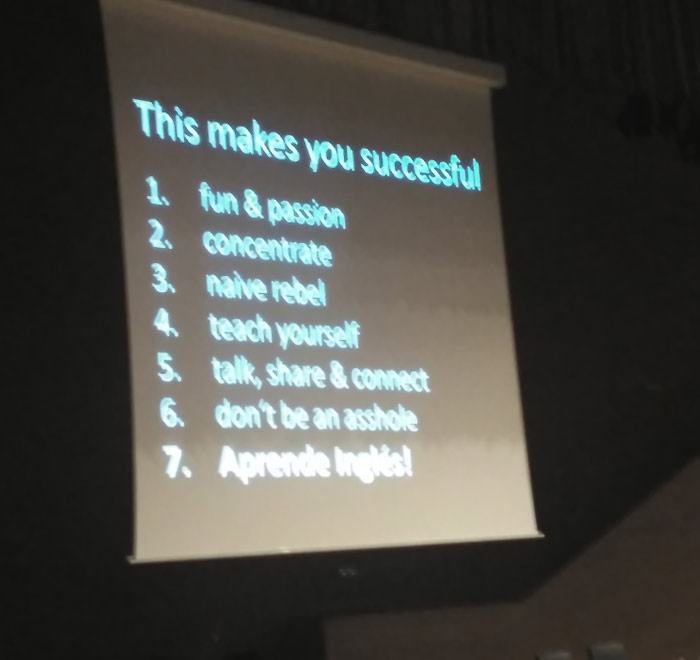

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.