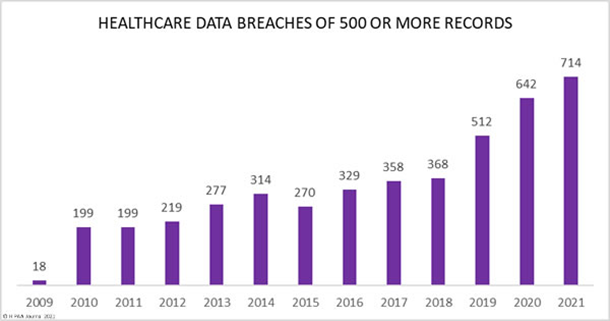

Tal y como se está percibiendo los últimos meses, el nivel de riesgo en la seguridad de las organizaciones va aumentando, especialmente en función del riesgo derivado de los acontecimientos políticos. Del mismo modo que en el contexto de la seguridad de un país tenemos diferentes niveles de seguridad en función de la probabilidad de amenaza, muchas veces nos encontramos en la misma tesitura dentro del ámbito TI de una organización.

Bien sea debido a una vulnerabilidad publicada que afecta a los sistemas de la organización, a la exposición en los medios de la organización o por el aumento de la beligerancia por parte de actores de los cuales se es objetivo, en muchos casos la organización se encuentra con la necesidad de reforzar la dedicación a la monitorización de la seguridad.

Sin embargo, la correlación de los eventos de seguridad se encuentra fijada en unos valores predefinidos durante la fase de calibración y que, este refuerzo en los momentos necesarios se lleva a cabo a través de un análisis proactivo, es decir, a través de las acciones de Threat Hunting.

Dado que se conoce en qué casos se requiere dicho refuerzo, ¿no sería posible establecer unos parámetros sobre qué cómo y cuándo aumentar la criticidad de ciertos eventos?

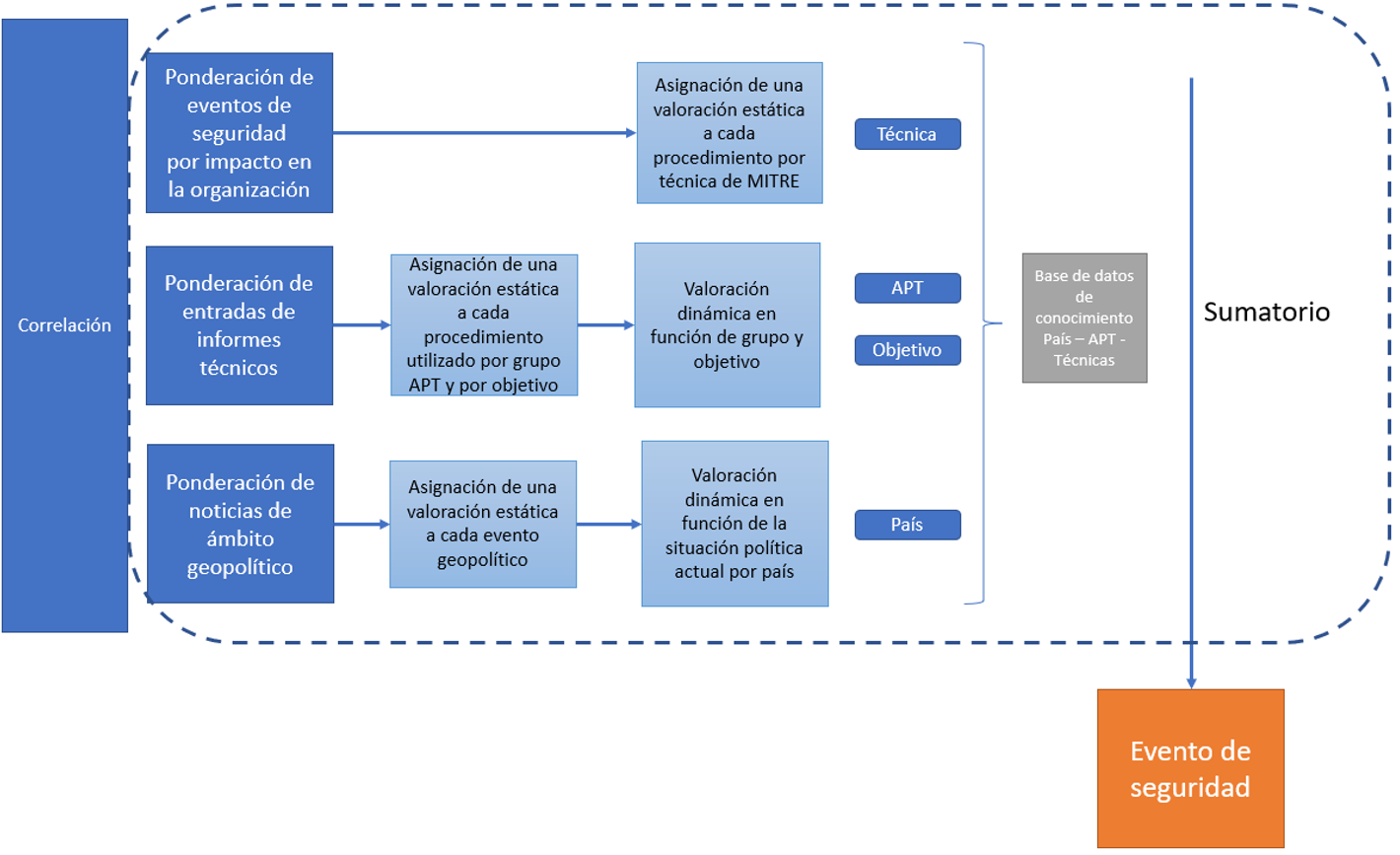

Para dar respuesta a este planteamiento, se va a realizar un estudio para la ponderación de detección en red basado en la situación política contextual, que tendrá como resultado un modelo de correlador no estático, basado en la incorporación y procesado de entradas, tanto de inteligencia geopolítica como técnica.

La arquitectura que se va a describir es la siguiente:

[Read more…]