30 años han pasado ya desde que el Doctor Emmet Brown y Marty McFly saltaran desde el 26 de Octubre de 1985 hasta tal día como hoy en la segunda parte de la saga cinematográfica de Regreso al Futuro: el 21 de octubre de 2015.

30 años han pasado ya desde que el Doctor Emmet Brown y Marty McFly saltaran desde el 26 de Octubre de 1985 hasta tal día como hoy en la segunda parte de la saga cinematográfica de Regreso al Futuro: el 21 de octubre de 2015.

Una fecha que, según los guionistas de la segunda parte de la saga (1989) iba a mostrarnos un futuro pintoresco donde la tecnología llegaba a unos extremos nunca imaginados, donde las autopistas se trasladaban del asfalto al cielo de las ciudades y todo tenía un aspecto muy colorido y extravagante. Pero como a cada uno el tiempo lo va poniendo en su lugar, la saga del DeLorean no iba a ser menos y son muchísimos más los adelantos tecnológicos que no han cuajado que los que sí han llegado a formar parte de nuestra sociedad actual.

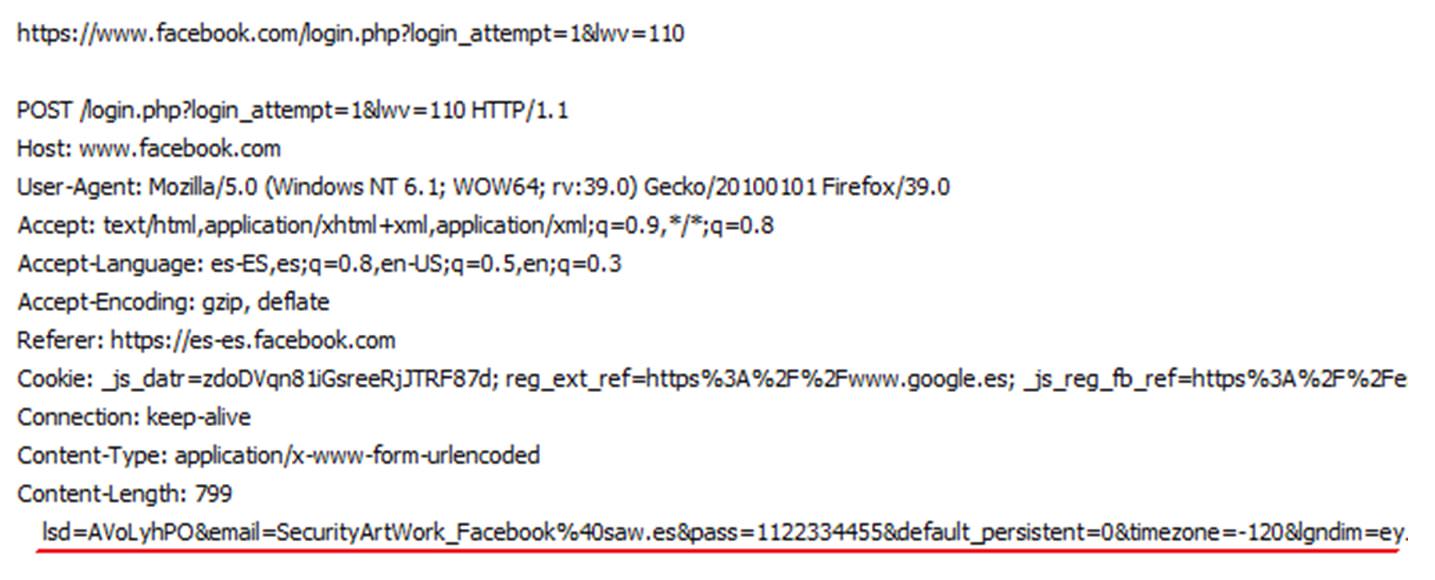

Ilustración 1: Interceptando autenticación en Facebook

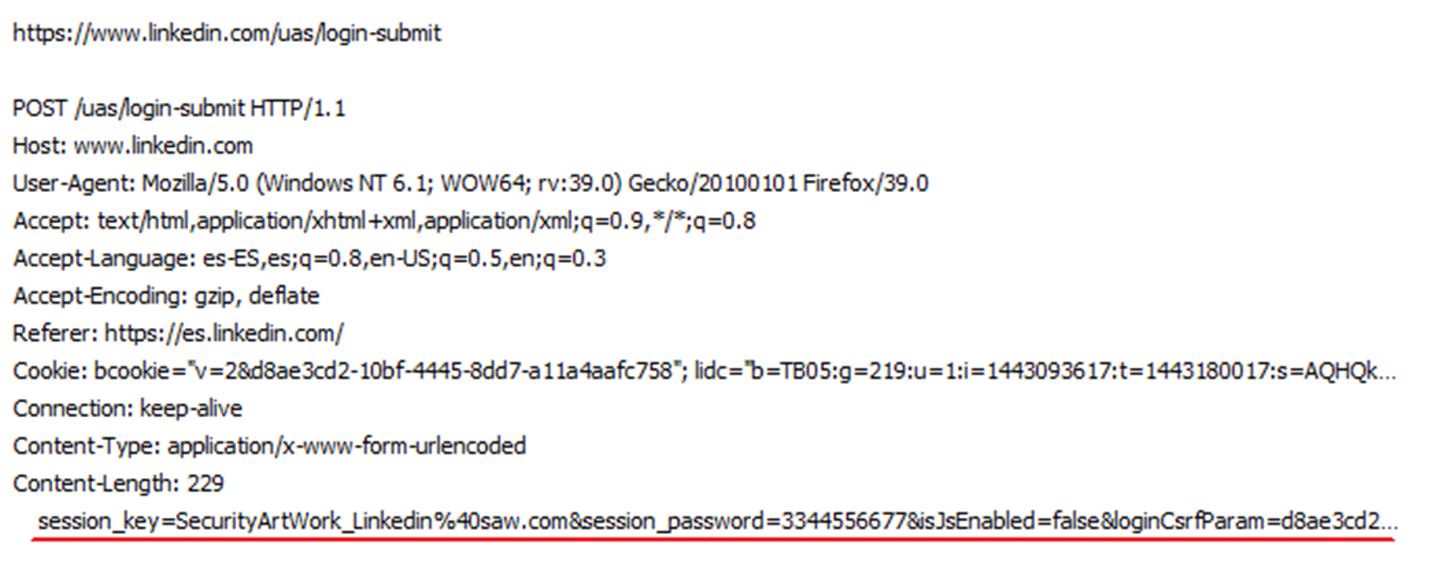

Ilustración 1: Interceptando autenticación en Facebook Ilustración 2: Interceptando autenticación en Linkedin

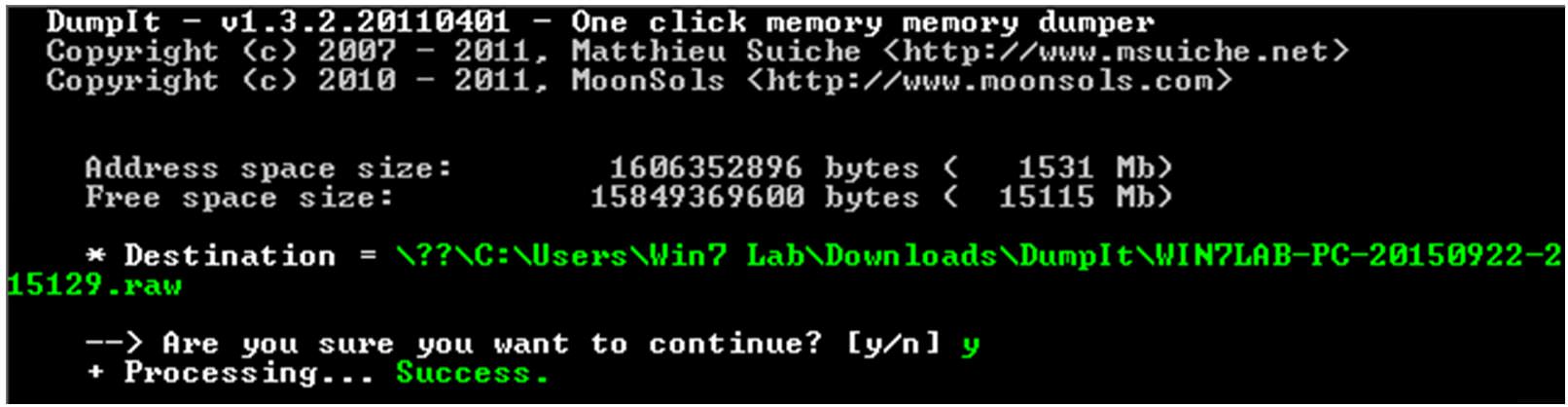

Ilustración 2: Interceptando autenticación en Linkedin Ilustración 3: Realizando captura de memoria RAM con DumpIt

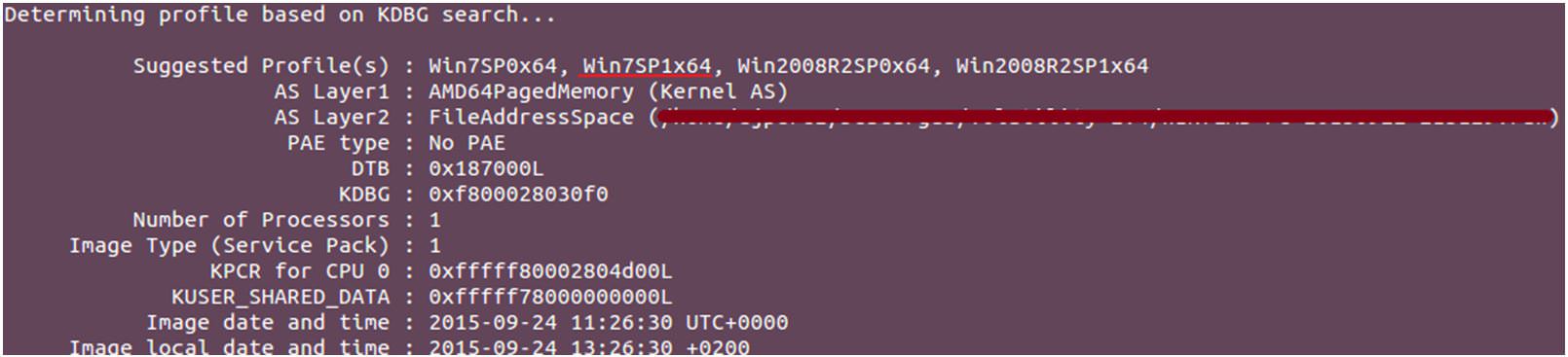

Ilustración 3: Realizando captura de memoria RAM con DumpIt Ilustración 4: Obteniendo información de la captura de memoria

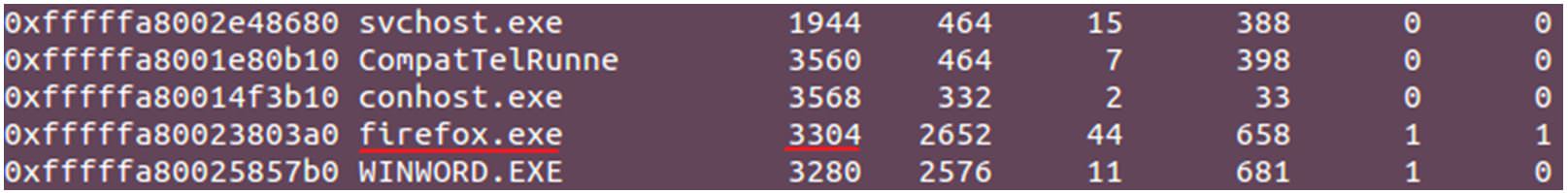

Ilustración 4: Obteniendo información de la captura de memoria Ilustración 5: Listado de procesos en memoria

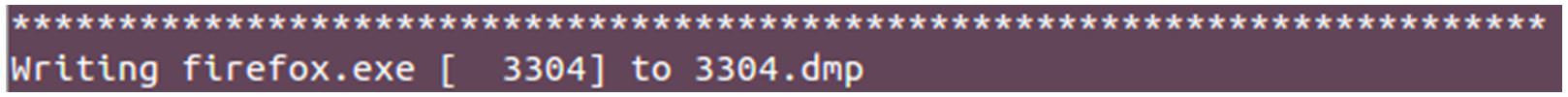

Ilustración 5: Listado de procesos en memoria Ilustración 6: Extrayendo proceso firefox.exe

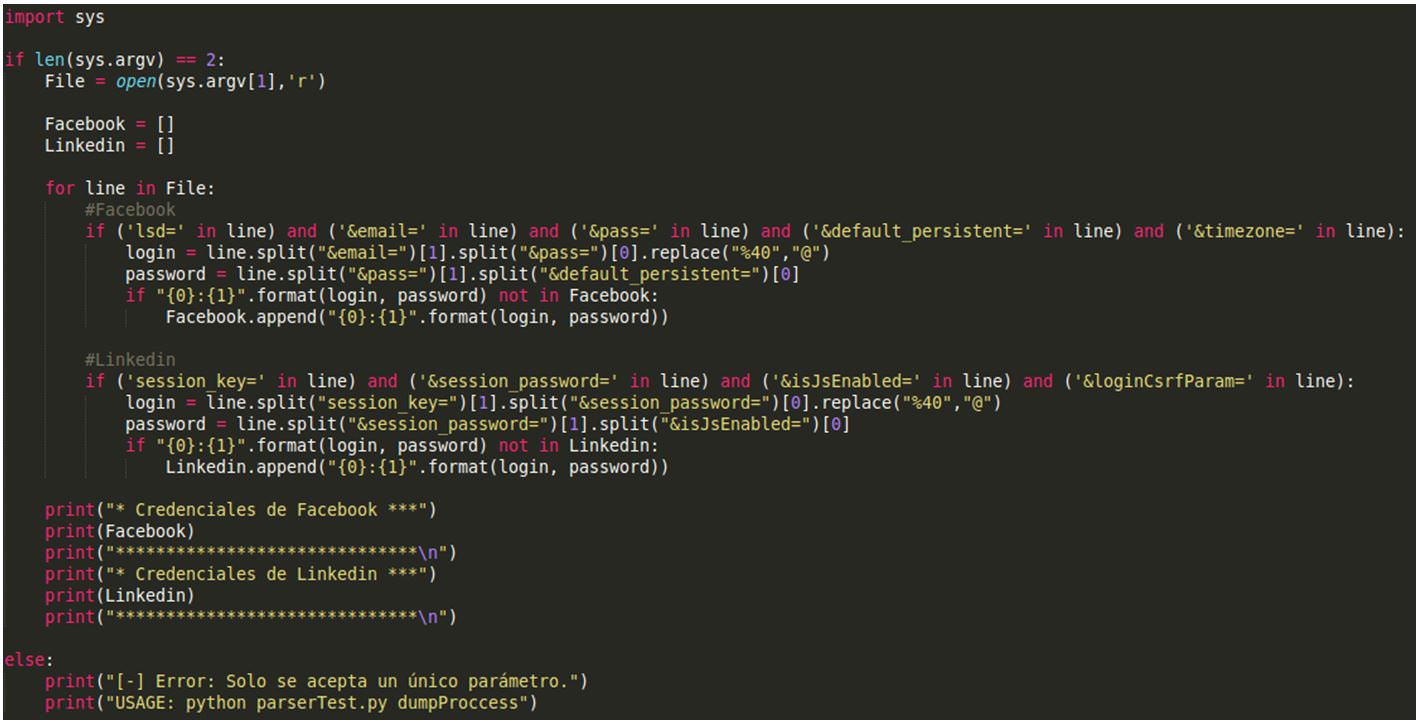

Ilustración 6: Extrayendo proceso firefox.exe

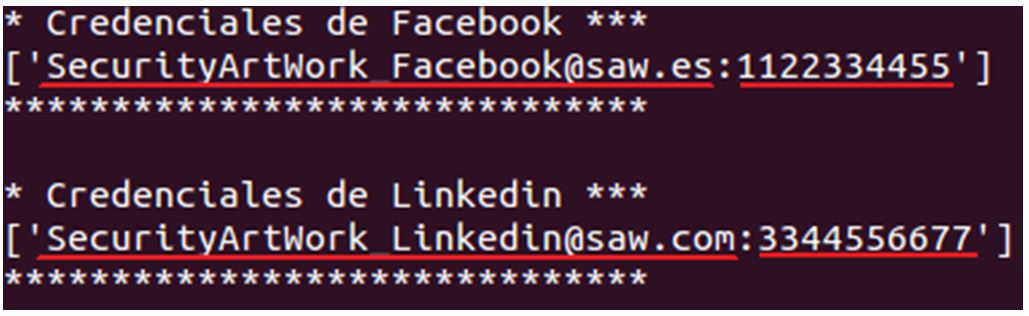

Ilustración 9: Obteniendo credenciales en claro

Ilustración 9: Obteniendo credenciales en claro Hoy en día existen días mundiales relacionados con cualquier tema. La mayoría de ellos están relacionados con la lucha por alguna causa justa, pero también hay días de lo más inverosímiles que, aunque parezca mentira, se celebran en algún lugar del mundo. Hay fechas que todos conocemos o hemos oído en algún momento como, por ejemplo, el día mundial contra el cáncer, que tiene lugar cada 4 de febrero, o el día internacional de la paz el 21 de septiembre. También hay otros días internacionales más desconocidos, pero que se celebran igualmente, como el día de los calcetines perdidos (sí, existe, y deberías celebrarlo porque sabes que a ti también te ha pasado) celebrado cada 9 de mayo o el día del orgullo friki, celebrado el 25 de mayo y con, cada vez, más adeptos.

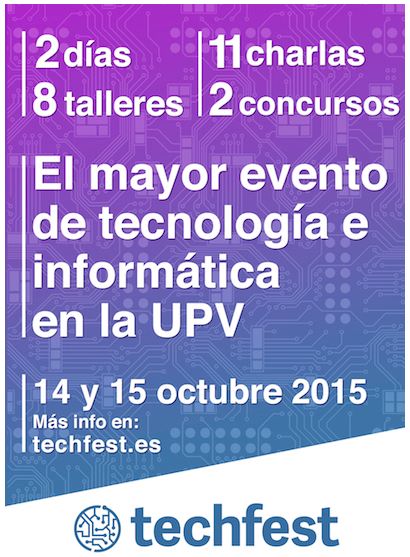

Hoy en día existen días mundiales relacionados con cualquier tema. La mayoría de ellos están relacionados con la lucha por alguna causa justa, pero también hay días de lo más inverosímiles que, aunque parezca mentira, se celebran en algún lugar del mundo. Hay fechas que todos conocemos o hemos oído en algún momento como, por ejemplo, el día mundial contra el cáncer, que tiene lugar cada 4 de febrero, o el día internacional de la paz el 21 de septiembre. También hay otros días internacionales más desconocidos, pero que se celebran igualmente, como el día de los calcetines perdidos (sí, existe, y deberías celebrarlo porque sabes que a ti también te ha pasado) celebrado cada 9 de mayo o el día del orgullo friki, celebrado el 25 de mayo y con, cada vez, más adeptos. Los días 14 y 15 de octubre va a tener lugar en la Escuela Técnica Superior de Ingeniería Informática de la Universidad Politécnica de Valencia el evento Techfest, enmarcado en la Semana de Graduaciones 2015.

Los días 14 y 15 de octubre va a tener lugar en la Escuela Técnica Superior de Ingeniería Informática de la Universidad Politécnica de Valencia el evento Techfest, enmarcado en la Semana de Graduaciones 2015.