H oy tenía que sacar uno de esos informes que requieren una gran dosis de concentración y me disponía a hacerlo trabajando desde casa. Además, antes debía responder a un importante e-mail enviado por mi jefe la tarde anterior.

oy tenía que sacar uno de esos informes que requieren una gran dosis de concentración y me disponía a hacerlo trabajando desde casa. Además, antes debía responder a un importante e-mail enviado por mi jefe la tarde anterior.

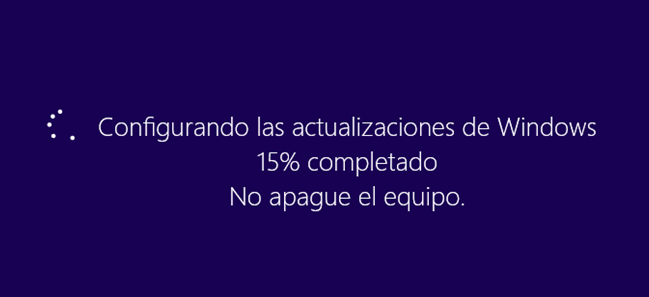

A las 06:30 ya estaba sentado delante del ordenador. Bueno, va: ya eran casi las 06:45. Lo encendí y mientras arrancaba puse la tetera al fuego. De entrada Windows me informó de una nueva actualización y yo, en un descuido imperdonable pese a las horas y la falta de cafeína y teína, elegí la opción de actualizar y reiniciar.

Inmediatamente apareció una pantalla azul. Instalando actualización 1 de 10.

Hoy les traemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste.

Hoy les traemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste. En fin, sin ir más lejos hoy al volver a la oficina una compañera me ha dicho que llevaba la misma cara que una niña pequeña a la puerta de la guardería. No hace falta explicar más. Sí, es duro volver a la rutina.

En fin, sin ir más lejos hoy al volver a la oficina una compañera me ha dicho que llevaba la misma cara que una niña pequeña a la puerta de la guardería. No hace falta explicar más. Sí, es duro volver a la rutina. BRO es una herramienta open-source para el análisis de tráfico de red cuyo objetivo es reconocer actividades sospechosas.

BRO es una herramienta open-source para el análisis de tráfico de red cuyo objetivo es reconocer actividades sospechosas.