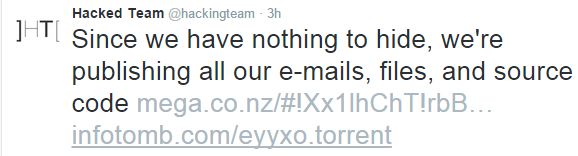

No hace falta explicar qué ha pasado con #HackingTeam, ¿verdad? El pasado domingo se desató un revuelo en redes sociales, blogs, páginas de noticias,etc. HackingTeam había sido hackeado, pwned.

Así que la gente preparó palomitas, preparados para digerir todo lo que había pasado (y estaba por pasar).

Nota: Es preciso aclarar que no existen pruebas concluyentes para atribuir la autoría de la mayoría de acciones y hechos descritos en este artículo a personas físicas, Estados, actores no estatales o a determinados servicios de inteligencia. Por ello, se hablará casi siempre de presuntos o supuestos, así como las acciones. Los servicios secretos israelíes son conocidos por su extremo hermetismo y secretismo, así que la mayoría de la información que proviene de ellos es difícil de contrastar; en ocasiones dicha información proviene de una única fuente. Todo lo expuesto a continuación está nutrido de información pública que puede consultarse abiertamente.

Nota: Es preciso aclarar que no existen pruebas concluyentes para atribuir la autoría de la mayoría de acciones y hechos descritos en este artículo a personas físicas, Estados, actores no estatales o a determinados servicios de inteligencia. Por ello, se hablará casi siempre de presuntos o supuestos, así como las acciones. Los servicios secretos israelíes son conocidos por su extremo hermetismo y secretismo, así que la mayoría de la información que proviene de ellos es difícil de contrastar; en ocasiones dicha información proviene de una única fuente. Todo lo expuesto a continuación está nutrido de información pública que puede consultarse abiertamente.

2013. Snowden filtró el

2013. Snowden filtró el  ¿Han oído hablar de la nueva normativa europea sobre la protección de datos de carácter personal? Seguramente sí, pero probablemente tengan una imagen difusa sobre el estado de la misma. Al menos, esa es la impresión que yo tengo como interesado en la materia. En cierto modo es como si estuviéramos recibiendo información con cuentagotas: pequeños avances, breves fragmentos del tráiler de una superproducción

¿Han oído hablar de la nueva normativa europea sobre la protección de datos de carácter personal? Seguramente sí, pero probablemente tengan una imagen difusa sobre el estado de la misma. Al menos, esa es la impresión que yo tengo como interesado en la materia. En cierto modo es como si estuviéramos recibiendo información con cuentagotas: pequeños avances, breves fragmentos del tráiler de una superproducción  De un tiempo a esta parte, tenemos un nuevo campeón indiscutible dominando en el universo del malware. En un principio, parecía que sería como cualquier otro virus o troyano a los que ya estamos acostumbrados, pero hemos ido viendo como su poder y popularidad ha ido creciendo de manera exponencial con el paso del tiempo. Hablamos del ya famoso ransomware. Fíjense si es famoso que hasta tiene un papel muy relevante en un capítulo de la última temporada de una conocida serie de televisión (y no vamos a decir más).

De un tiempo a esta parte, tenemos un nuevo campeón indiscutible dominando en el universo del malware. En un principio, parecía que sería como cualquier otro virus o troyano a los que ya estamos acostumbrados, pero hemos ido viendo como su poder y popularidad ha ido creciendo de manera exponencial con el paso del tiempo. Hablamos del ya famoso ransomware. Fíjense si es famoso que hasta tiene un papel muy relevante en un capítulo de la última temporada de una conocida serie de televisión (y no vamos a decir más).