(Esta es una historia de ficción; los personajes y situaciones no son reales; lo único real es la parte tecnológica, que se basa en una mezcla de trabajos realizados, experiencias de otros compañeros e investigaciones llevadas a cabo.)

En la entrega anterior (ver parte I, parte II, parte III, parte IV y parte V) teníamos el caso a punto de caramelo: habíamos relacionado (inicialmente al menos) a R.G. y a S.P.F. con dos terminales que habían estado implicados en el asesinato.

La última localización del segundo terminal lo situaba en la E-5 (una de las carreteras que conectan La Moraleja con Madrid). Desafortunadamente, en esa zona la densidad de las celdas no es tan alta como en el centro de Madrid, así que la localización es mucho menos precisa, pudiendo estar en el orden de los centenares de metros.

Nos queda el primer terminal, que parece estar perfectamente localizado. Las FFCCSSE van a casa de la hermana de S.P.F. con una orden judicial y obtienen el terminal móvil de su hija Ainara (regalo de su tía Samantha el día después de autos), y le hacen un volcado de sistema de ficheros con el Cellebrite UFED (sigue siendo un iPhone 5, por lo que no podemos hacerle un volcado físico).

Revisamos ávidamente los sospechosos habituales: SMS, llamadas, correo, Whatsapp… sin encontrar nada sospechoso. Es más, se puede apreciar que hay poco contenido en el teléfono (aunque el significado de poco es relativo para un teléfono de una quinceañera), lo que nos hace sospechar que el teléfono ha sido devuelto a los valores de fábrica.

Si nos fijamos en algunos timestamps de los ficheros podemos ver que han sido creados el día después de autos, lo que confirma que el teléfono ha sido borrado. Sin embargo, nosotros sabemos que un borrado muchas veces no es para siempre. Si pudiéramos obtener una copia física del dispositivo…

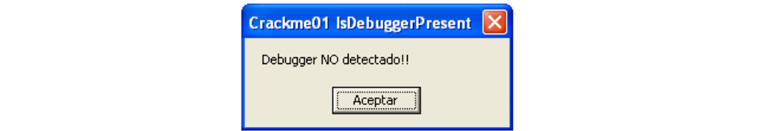

Dos minutos más tarde, nuestros deseos se hacen realidad: revisando el listado de apps instaladas encontramos una que nos alegra el día: Cydia, el market de apps de terceros para Apple. Cydia tiene una característica muy interesante: solo se puede instalar en terminales que hayan pasado por un proceso de jailbreak previo.

Ergo, si tiene Cydia tiene un jailbreak le podemos hacer un volcado físico, si tenemos una licencia de ElcomSoft iOS Forensic Toolkit). Los dioses nos sonríen y poco más tarde tenemos un precioso volcado físico del iPhone5 de marras. Lo primero que nos pide el cuerpo es verificar cuándo ha sido devuelto a valores de fábrica: para ello podemos comprobar el valor del fichero /root/.obliterated, cuyo timestamp marca la fecha del último reseteo. En nuestro caso, coincide con el día después de autos.

Una vez satisfecha nuestra curiosidad (y apuntado en el informe la intencionalidad del borrado de datos), vamos a intentar recuperar información borrada de la imagen física del iPhone. Los iPhone tienen como formato de sistema de ficheros HFS+, que es perfectamente aceptado por TestDisk.

Sin embargo, hoy no es su día así que necesitamos probar suerte con otra herramienta. Rebuscando un poco en Google encontramos HFSprescue, que parece funcionar a la perfección y en menos de media hora nos ofrece una buena cantidad de archivos borrados.

En realidad solo hace falta un fichero: el ChatStorage.sqlite para tener acceso a los mensajes de Whatsapp enviados y recibidos. Y el contenido, aparte de no ser para menores de edad, lo dice todo: conversaciones entre R.G. y S.P.F. más que subidas de tono, así como el odio manifiesto de S.P.F. hacia A.P. y el desprecio de R.G. hacia su mujer.

Con estas evidencias en la mano, las FFCCSSE tienen el caso envuelto en papel de regalo. Cuando se confronta a S.P.F. y se le enseña el listado de Whatsapp de su antiguo terminal se desmorona por completo y nos cuenta toda la verdad. Según su confesión esto es lo que sucedió:

- R.G y S.P.F. eran amantes desde hace más de un año. R.G. no podía soportar a su mujer, pero sabía que no podía divorciarse de ella (haría todo lo imposible por arrebatarle su fortuna y arruinarle la vida). Es por ello por lo que plantearon asesinarla.

- Compraron dos teléfonos móviles en efectivo, iguales que sus móviles personales para que nadie sospechara si los viese con ellos. Las SIM las adquirió S.P.F. en un locutorio de Lavapies (Madrid).

- Unos días antes, R.G. borra los portátiles de ambos y los reinstalan (en los móviles “oficiales” no hacen nada porque toda su relación está en los terceros terminales).

- El día de autos, R.G. sale con su coche de La Moraleja y va a su casa. Se asegura de ser grabado por las cámaras y hasta de dejar el coche mal aparcado para que lo multen. Una vez en su casa, se conecta a la wifi de S.P.F. y le da su contraseña de usuario para que simule de vez en cuando actividad en el portátil.

- A las 00.00h sale de casa de S.P.F. y coge la moto de S.P.F. y se dirige a La Moraleja. Esquiva las cámaras de seguridad (ha estudiado perfectamente dónde está cada una de ellas), salta la verja y entra por una ventana de la cocina que no tiene alarma.

- Va al despacho, hace ruido para despertar a su mujer y cuando ella entra la apuñala en el pecho con un cuchillo. Deja movido el cuadro de la caja fuerte y le hace unos arañazos a la cerradura para simular su intento de forzado y sale por donde ha entrado.

- Una vez camino de vuelta a Madrid destruye a pedradas el móvil, rompe la SIM y tira ambos en un descampado en un lado de la carretera. Unos cientos de metros más tarde tira el cuchillo y los guantes en una acequia.

- Vuelve a casa de S.P.F, se ducha concienzudamente para eliminar cualquier rastro de sangre y coge el coche para volver a su casa.

El plan está sin duda muy bien definido y ejecutado prácticamente a la perfección. Casi a la perfección. Sin embargo, R.G. se creyó demasiado listo, y cometió errores. El no mantener la OPSEC (seguridad operacional) a lo largo de toda la cadena de la ejecución del crimen hizo que S.P.F. regalara su iPhone 5 a su sobrina, permitiéndonos tirar del hilo y descubrir todo el pastel.

El juicio duró buena parte de un año y terminó con ambos en la cárcel, pero nosotros ya habíamos hecho nuestro trabajo y teníamos cosas mejores que hacer con nuestro tiempo (hay muchas páginas de seguridad interesantes, y no se van a aprender solas).

Moraleja: No cometas crímenes, porque no solo los de CSI son capaces de hacer maravillas…