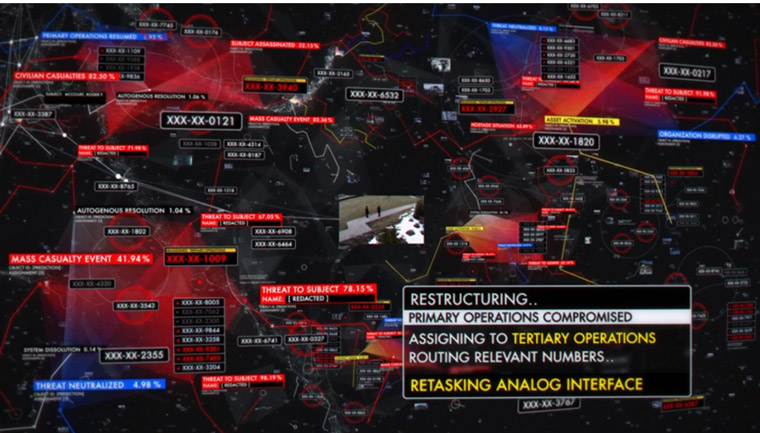

Cada vez son más frecuentes los ciberataques producidos por equipos multidisciplinares en los cuales sus integrantes disponen de conocimientos IT y conocimientos del funcionamiento del sistema industrial al cual pretenden atentar. Esto se ha convertido en un arma muy poderosa, ya que los atacantes no solo son capaces de acceder al sistema de control industrial, sino que pueden identificar qué parte del proceso industrial es crítica y delicada y que saboteando su sistema de control, pueden producir graves daños que afecten tanto a la producción de la planta como a la propia instalación.

Cada vez son más frecuentes los ciberataques producidos por equipos multidisciplinares en los cuales sus integrantes disponen de conocimientos IT y conocimientos del funcionamiento del sistema industrial al cual pretenden atentar. Esto se ha convertido en un arma muy poderosa, ya que los atacantes no solo son capaces de acceder al sistema de control industrial, sino que pueden identificar qué parte del proceso industrial es crítica y delicada y que saboteando su sistema de control, pueden producir graves daños que afecten tanto a la producción de la planta como a la propia instalación.

Todos recordamos el caso del malware Stuxnet que en 2010 atacó una instalación industrial dañando más de 3000 centrifugadoras en Irán. Recientemente, según un informe de la oficina federal alemana para la seguridad de la información, una planta de acero sufrió un ciberataque a sus sistemas de control industrial ocasionando graves daños. Según un informe anual publicado por la oficina federal alemana para la seguridad de la información, conocida como BSI (Bundesamt für Sicherheit in der Informationstechnik), existe evidencia de un ataque cibernético dirigido a los sistemas de control en una acería alemana que resultaron en daños “masivos” a un alto horno.

El informe BSI describe las destrezas técnicas de los atacantes como “muy avanzadas“. Tenían “know-how avanzado no sólo de la seguridad IT convencional, sino también el conocimiento técnico detallado de los sistemas de control industrial y procesos de producción de la planta“. Diferentes sistemas internos y componentes industriales fueron comprometidos. El informe describe el ataque a la acería, pero no identifica a la empresa afectada ni revela cuando se produjo el ataque.

La planta fue atacada combinando un ataque “spear phishing” y la ingeniería social para acceder a la red de oficinas de la institución. A partir de ahí, el ataque continuó su camino a través de la red de producción causando un gran daño en un alto horno.

y cuando han pasado unos segundos (a decir verdad no probé la temperatura, pero había cristales de hielo) la coges con el dedo y consigues el primer objetivo del post: dedo congelado.

y cuando han pasado unos segundos (a decir verdad no probé la temperatura, pero había cristales de hielo) la coges con el dedo y consigues el primer objetivo del post: dedo congelado.