El pasado domingo 7 de diciembre estuve dando una charla en el taller de empleo del Cybercamp, iniciativa que aunque como cualquier evento en su nacimiento tiene margen de mejora, mostró grandes cualidades y promete ser una importante cita anual para acercar el mundo de la ciberseguridad no sólo a los técnicos y personal especializado, sino también a estudiantes e incluso familias.

Aunque la charla que di tenía dos partes claramente diferenciadas, en este post me voy a centrar en la segunda, más relacionada específicamente con el empleo, en la que indicaba algunos pasos y aspectos a tener en cuenta para cualquier persona que quiera entrar en el mundo de la ciberseguridad (y encontrar un empleo). Vamos con ello:

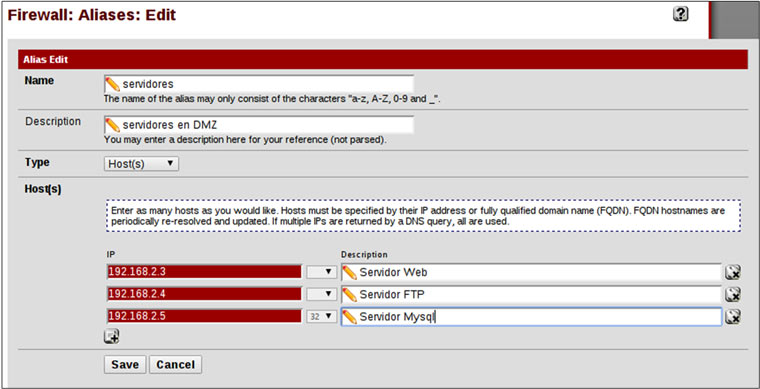

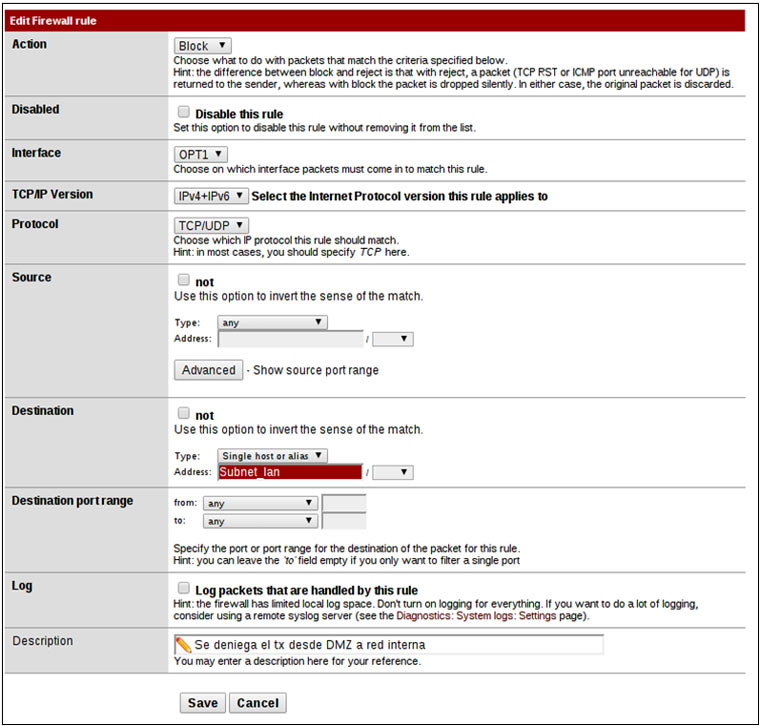

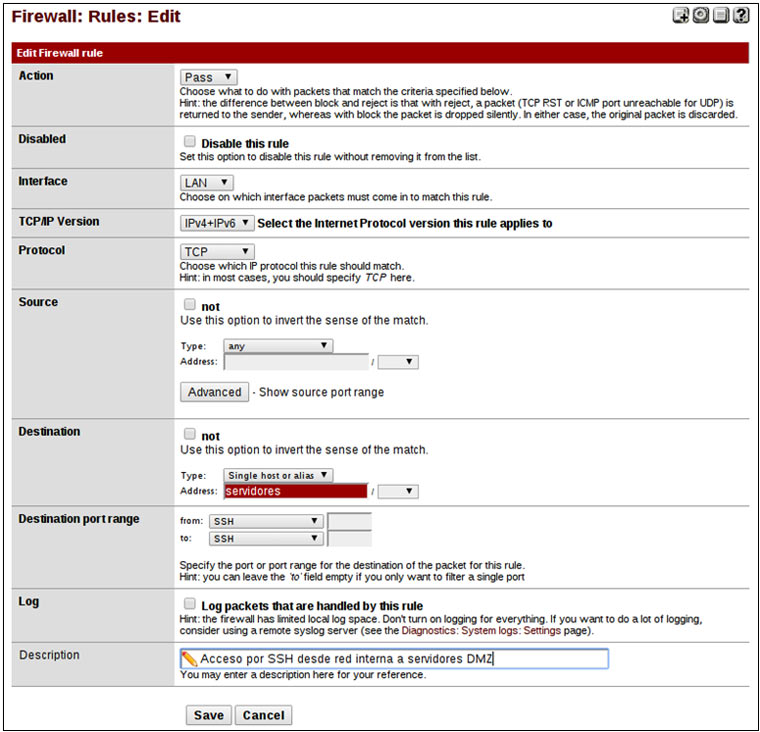

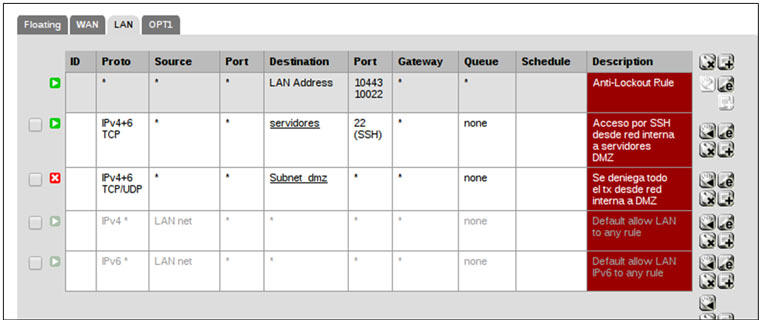

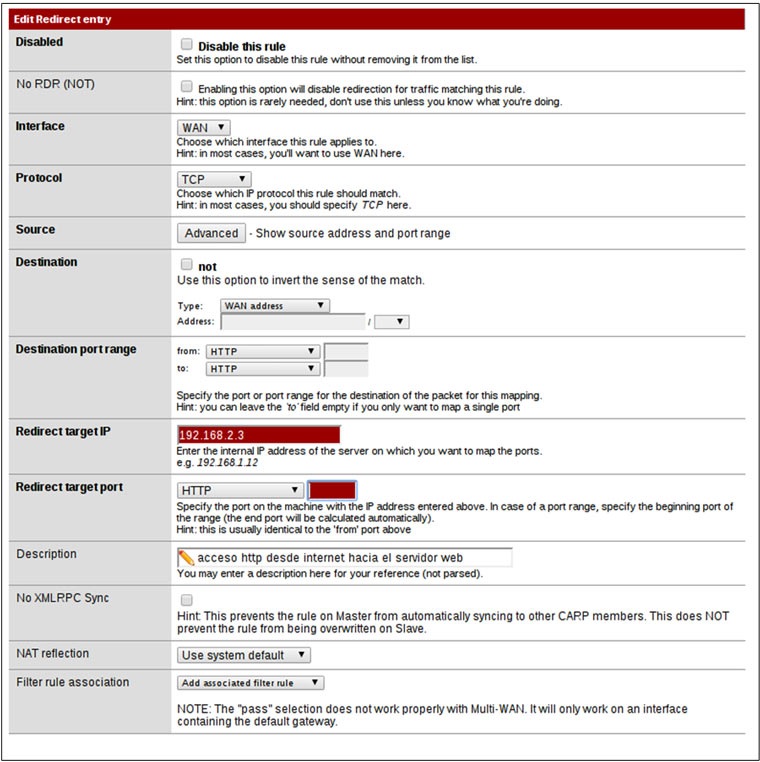

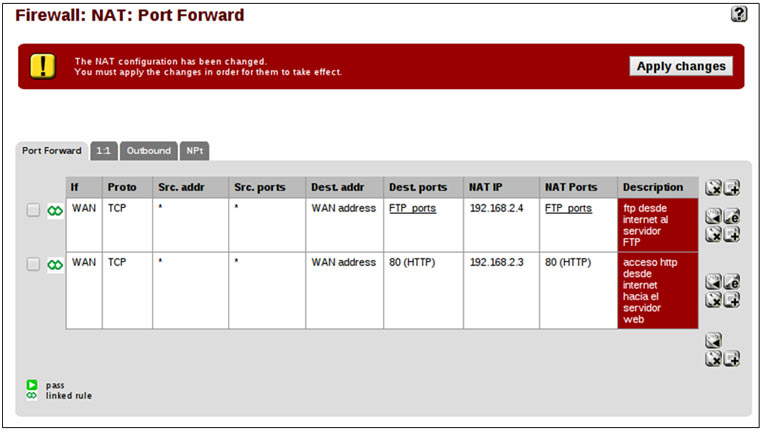

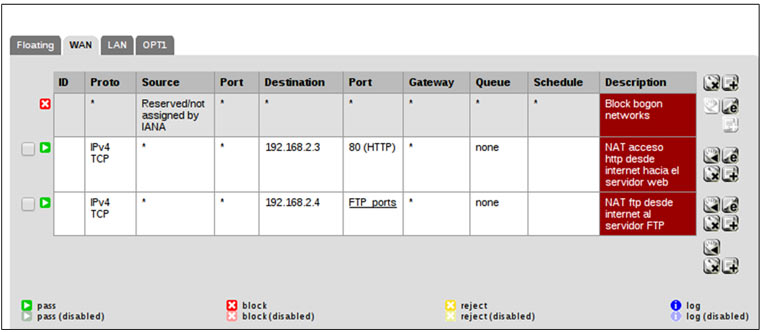

- Especialmente si te vas a dedicar a la seguridad lógica, conoce y aprende a utilizar las herramientas de seguridad gratuitas que hay en la red: Snort, Yara, Metasploit, Logstash, OSSEC, Nessus, PFSense, etc. Experimenta, experimenta y experimenta. Incluso aunque estés más enfocado hacia la consultoría o aspectos más organizativos, es bueno que conozcas el propósito de las principales aplicaciones, cómo funcionan grosso modo, además de nociones básicas del funcionamiento de los sistemas operativos.

- Manténte informado. El volumen de recursos hoy en día relacionados con la seguridad de la información es ingente: blogs, conferencias de seguridad, actos en streaming, informes de seguridad, libros, papers, nuevas vulnerabilidades, etc. Lo mejor es que mucha de esa información es gratuita. Pero no te olvides de las leyes nacionales (LSSI, LPIC, LOPD, etc.), nuevas tendencias y ataques, tendencias y ataques típicos, etc. La cuestión en este caso es leer, leer y leer.

- Colabora con o crea un blog de seguridad. Como fundador de este blog hace ya siete años y pico, creo que este es un punto imprescindible para introducirse en el sector. La ciberseguridad te interesa, así que no te debería ser difícil hablar sobre tus opiniones, experimentos, herramientas, análisis, foros de seguridad a los que asistas, críticas, geopolítica internacional y APTs, informes que hayas leído, etc. La cuestión es tener algo que sirva de carta de presentación. Una cosa que no me canso de recordar: aunque no seas el primero en escribir sobre algo, no pasa nada.

- Fórmate (esto ya lo habrás oído por activa y por pasiva, te quieras dedicar a seguridad o cría de ranas). Aquí volvemos sobre la cantidad de recursos disponibles que hay hoy en día: busca formación en la rama en la que quieras desarrollarte, con certificado o sin él, presencial u online. CISAs, CCNAs, SANS. Haz algún master. Si no tienes recursos, muchos CERTs tienen cursos gratuitos e iniciativas como Coursera tienen cursos de muy alto nivel gratuitos (aunque desgraciadamente muchos en inglés). Sé autodidacta y ya sabes, si tu economía no te permite tener un certificado, un blog es un buen lugar para demostrar lo que sabes.

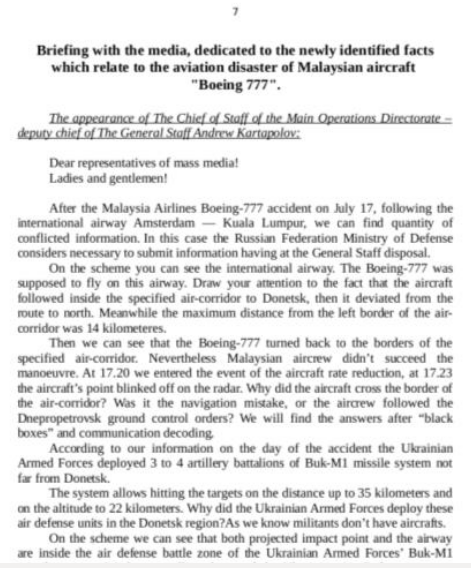

- Inglés. Ya sabes, lo típico. Al menos lo necesitarás para poder leer un informe de un APT ruso publicado por Symantec. Es cierto que saber iraní, chino o ruso te puede ayudar con los APTs, pero empieza por lo fácil. Ya sabemos que hoy en día, APTs hace todo el mundo.

- Colabora con la comunidad. Participa en algún proyecto; desarrolla o colabora en el desarrollo de alguna herramienta. No es necesario que piques código si no te sientes capaz de “meterle mano” a algo: traduce, elabora un manual, haz de beta tester. Github, ya sabes. Véase blog. En definitiva: pon en marcha cosas.

- Aprende a escribir. En serio, esta es una cruzada personal. Gramática, ortografía, sintaxis. No hace falta que ganes el Nobel, pero tienes que conseguir que los clientes te entiendan. Sí, las aplicaciones de ofimática te ayudarán con la ortografía y detectarán algunos problemas de concordancia, pero te hará falta algo más. Evidentemente, si te vas a meter en consultoría, qué te voy a contar. En definitiva: si no pretendes trabajar en un sótano picando código para alguna potencia internacional maligna, lo más probable es que tarde o temprano tengas que escribir un informe. Ah. El blog es otro buen recurso para practicar esto.

- Aprende a utilizar las herramientas de ofimática. Esta es mi segunda cruzada personal. En serio. No vas a poder entregar informes con el vi o en su versión borderline el notepad, ni aunque estén escritos en hexadecimal. Los clientes tampoco acostumbran a aceptar que les mandes los fuentes de LaTeX para que ellos se generen el PDF. Soy el primero que reconoce que en ciertos casos formatear un documento de cierta magnitud puede convertirse en un infierno, pero es lo que hay. Mi recomendación es que aprendas a utilizar cosas básicas como el interlineado, interpárrafo, los tipos de letra, las tablas, incrustar una gráfica, los márgenes. El powerpoint. Cosas así, ya sabes.

- Desarrolla tus dotes de comunicación. No hace falta que seas Eduardo Punset, pero es bueno que sepas comunicar lo que tienes en la cabeza y que con el tiempo trates de mejorar tus habilidades por si necesitas dirigirte a un conjunto de personas. Reconozco que esto puede ser complicado o prácticamente imposible para algunas personas con pánico a hablar en público. En esos casos… suerte, paciencia y resignación.

- Ejercita tu mano izquierda y tu paciencia. Yo hace tiempo que aprendí esto a fuerza de golpes (que suele ser la principal manera de aprenderlo). Por mucha suerte que tengas, a lo largo de tu carrera te encontrarás en algún momento con entornos laborales o equipos de trabajo poco amigables, clientes descontentos, competidores, compañeros poco amistosos, personas directamente groseras, y tendrás que defender tus posiciones frente a personas que tienen más poder que tú. Sin que eso implique renunciar a la asertividad, tendrás que aprender a agachar la cabeza cuando toque (la seguridad esta al servicio del negocio, no al revés), ser cordial aunque quieras arrancarle la cabeza a alguien, y sonreír aunque estés deseando matar a esa persona. Seguro que lo has practicado alguna vez en reuniones familiares, así que no debería ser tan difícil.

- Ejercita el pensamiento lateral. Yo no sé cómo se hace esto, pero seguro que Google sí. Intenta ser imaginativo y creativo, y si no lo eres, trata de desarrollar esa cualidad. Aunque no esté relacionado con la seguridad, da igual.

Hay muchas maneras de entrar en seguridad, y no todas son como pentester (pero también). Hacen falta administradores de bases de datos que sepan bastionar un Oracle y conozcan el concepto de SQL Injection. Programadores que sepan lo que es un XSS y estén familiarizados con el OWASP TOP-10. Administradores de redes que proporcionen soluciones de conectividad remota segura y se preocupen de segmentar la red. Consultores que desarrollen normativas y procedimientos y los implanten (a pesar, a menudo, del propio usuario). Comunicadores que ayuden a concienciar al usuario final, origen de muchos de los problemas de la seguridad actual. Ingenieros industriales que conozcan los procesos y el funcionamiento de las infraestructuras industriales. Entre otros.

En definitiva, si te gusta la ciberseguridad, sólo necesitas INICIATIVA. Por suerte, en este campo trabajo hay de sobra.

PS: Al acabar la charla, una persona me preguntó cómo empezar en este campo si únicamente tenía conocimientos de usuario final y ofimática. Aunque una respuesta a algo así requiere un análisis un poco más detallado de las capacidades y conocimientos de cada persona, mi recomendación en estos casos es empezar por cursos —generalmente gratuitos o bastante asequibles— de introducción a los sistemas operativos, para luego entrar en cursos más avanzados. También existe la opción de hacer un módulo de FP que proporcione, de la manera más práctica posible, las bases necesarias en relación con el funcionamiento de los sistemas operativos, las redes y los lenguajes de programación.

A partir de ahí, yo optaría por instalar un Linux (principalmente porque es gratuito, hay infinidad de recursos en la red, es sobre el que trabajan muchas aplicaciones de seguridad y es bastante transparente en su funcionamiento por lo que es fácil aplicar conceptos de manera práctica) y con un manual empezar a “trastear” con él. Cuando se haya llegado a una cierta comodidad, entonces será el momento de pasar a aspectos específicamente relacionados con la seguridad. No es un camino tan largo como parece, aunque eso depende de cada persona.

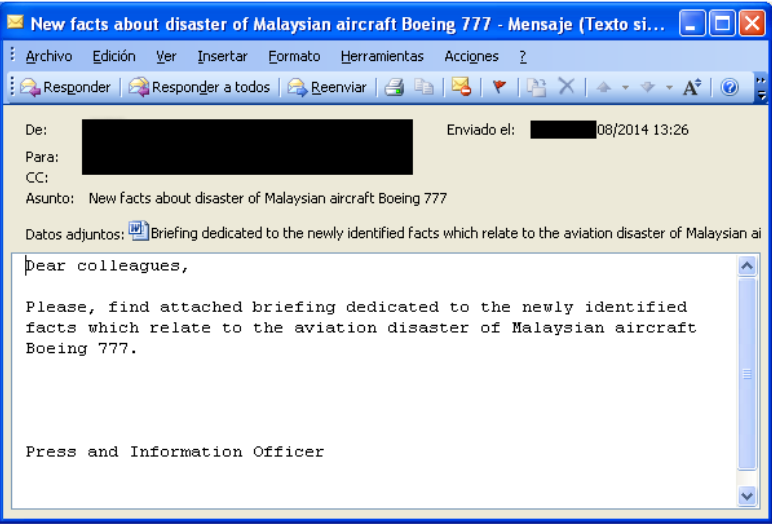

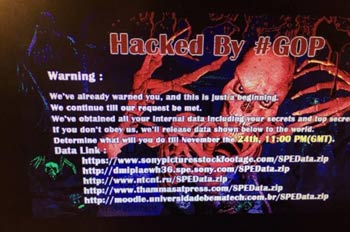

La nueva intrusión de la red interna de Sony no pasará a la historia por las técnicas utilizadas por los atacantes, ni por la dificultad en su ejecución, ni por el volumen de datos expuestos.

La nueva intrusión de la red interna de Sony no pasará a la historia por las técnicas utilizadas por los atacantes, ni por la dificultad en su ejecución, ni por el volumen de datos expuestos.