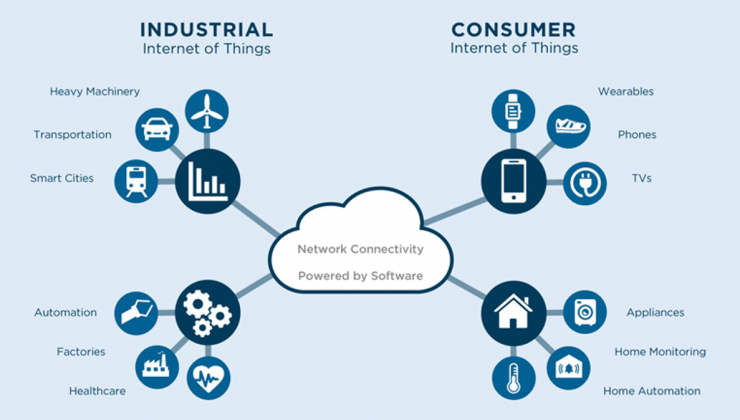

El siguiente artículo muestra un método de crackeo de las credenciales de autenticación del protocolo MQTT. Para ello se va a montar un escenario virtual haciendo uso del bróker Mosquitto. Además, también se va a utilizar el cliente Mosquitto y la herramienta Ncrack para extraer las credenciales.

No se pretende explicar el funcionamiento del protocolo en cuestión, por lo que se recomienda la lectura de uno de los artículos anteriores del blog (https://www.securityartwork.es/2019/02/01/el-protocolo-mqtt-impacto-en-espana/) donde se detallan las características del protocolo.

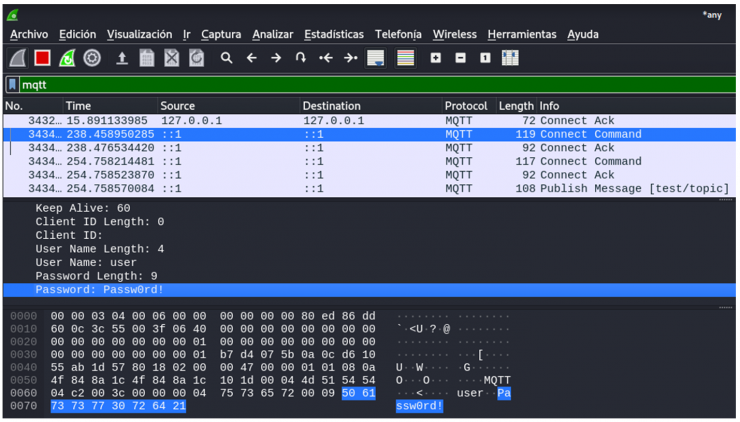

MQTT ofrece la posibilidad de añadir autenticación a las comunicaciones, no obstante, a pesar de aplicar esta capa de seguridad, las comunicaciones van sin cifrar por defecto como se mostrará a continuación. Un atacante que consiga interceptar el tráfico de la red podría visualizar las credenciales en claro:

[Read more…]