Durante el transcurso del análisis forense de una máquina que sospechamos que está contaminada con malware, hemos encontrado el siguiente fichero: cosa.pyc.

¿Alguno de nuestros lectores nos podría echar una mano para saber qué hace? ;-)

Blog de Seguridad de la Información de S2 Grupo

Durante el transcurso del análisis forense de una máquina que sospechamos que está contaminada con malware, hemos encontrado el siguiente fichero: cosa.pyc.

¿Alguno de nuestros lectores nos podría echar una mano para saber qué hace? ;-)

Los delitos informáticos están de moda (y lo que les queda). Fraudes, robo de datos personales y bancarios, amenazas, pornografía infantil, blanqueo de capitales… la lista es larga, y solo limitada por la imaginación, la naturaleza humana y la legislación vigente.

Entre el aumento de los delitos, la mejora de la legislación (que hasta hace relativamente pocos años no equiparaba delitos informáticos con sus equivalentes físicos) y el excelente trabajo de las FCSE, cada día llegan a los juzgados más casos relacionados con las TIC.

Y dado que los jueces no son omniscientes, en ocasiones es necesario que recurran a terceras personas. Según la RAE, un perito se define como “persona que, poseyendo determinados conocimientos científicos, artísticos, técnicos o prácticos, informa, bajo juramento, al juzgador sobre puntos litigiosos en cuanto se relacionan con su especial saber o experiencia”.

Los que peinamos canas en esto de las carreritas nos asombramos al contemplar a los compañeros más jóvenes corriendo con iPhones, GPS, pulseras inteligentes, etc. (en adelante los denomino “trastitos”). Más parecen Robocops que Runners.

Qué tiempos aquellos en los que salías a correr solo por el placer de correr y te importaba un pito el ritmo, la distancia, las calorías, la monitorización, etc., y además después (tras una buena cervecita) dormías como un lirón sin preocuparte de comparar lo que habías hecho ese día con los ejercicios o los entrenamientos de otros días.

Pero los tiempos han cambiado y ahora parece que vayamos desnudos si no sabemos a) dónde estamos, b) calorías eliminadas, c) a cuántos km/h vamos y otras tantas variables.

Uno se pregunta: ¿para qué? A mi francamente lo único que me importa son las pulsaciones; si me mantengo en un maratón en torno a las 135 ppm. voy bien, si paso de 160 ppm. en el Gran Fondo de Siete Aguas, pues comienzo a andar y no corro. Está claro que esta es mi opción y cada uno ha de hacer lo que crea conveniente.

Para acabar de arreglarlo nos conectamos a aplicaciones (casi todas gratuitas) que nos dan información de la ruta, desniveles, temperatura, previsión meteorológica, etc. Los “antiguos” antes de salir miramos al cielo, sacamos la mano por la ventana y si se moja cogemos el chubasquero, si se quema cogemos el gorrito, …

Si además tenemos en cuenta que los parámetros que utilizan todos esos “trastitos” y las aplicaciones a las que nos conectamos son, sencillamente, “parámetros”, nos podemos encontrar con que para un mismo peso, un mismo entrenamiento, una misma distancia, etc., para dos personas distintas nos dan distintos ritmos cardíacos o distintos consumos de calorías. Tenemos pues un problema si nos fiamos de esos “parámetros” y no los criticamos (cuestionamos).

Claro que si también tenemos en cuenta que esas aplicaciones permiten conectarse con redes sociales y proclamar (a los cuatro vientos) que estamos corriendo en Madrid o en Sebastopol, podemos tener otro problema si alguien tiene la (mala) intención de entrar en nuestra casa mientras hacemos running.

Y si en alguna de esas aplicaciones (¿por qué serán gratuitas? ¿por qué pedirán tantos permisos a priori innecesarios?) hay algún “malo”, puede ocurrir que acceda (sin permiso) a nuestro dispositivo donde están los contactos, las claves, nuestro correo, agenda, etc. ¡Caray!, tenemos otro problema.

Y otra (¿casualidad?) que podemos destacar es que tras haber indicado mi peso, talla, objetivo, etc., resulta que uno comienza a recibir anuncios “personalizados” en el que te indican dónde comprar, qué ofertas personalizadas tengo, que libros me interesan, etc.

Lo curioso es que no veo que entre los usuarios de estas aplicaciones se hable mucho del tema. ¿Será que estoy equivocado? ¿Seré yo, que soy un paranoico?

La mayoría de vosotros ya sabréis que OSSEC es un sistema de detección de intrusos basado en host (HIDS). Si aun no lo conocéis, os recomiendo echarle un vistazo a la entrada “OSSEC como herramienta de Incident Handling”.

En esta entrada vamos a comentar la capacidad de monitorizar en tiempo real las salidas de comandos personalizados en un sistema Linux. Esta utilidad se configura en el fichero “ossec.conf”, entre etiquetas “<localfile>” y “<command>”. Si miráis este fichero, podéis ver como ya existen algunos preestablecidos, como df, netstat o last. Nosotros podemos añadir los que queramos y sean de utilidad para nuestro entorno. Por ejemplo, un comando netstat más personalizado o un listado de los módulos cargados en el kernel de Linux con lsmod. En nuestro ejemplo, proponemos el siguiente comando personalizado de netstat:

netstat -antupd |sort |awk 'BEGIN{printf "%-8s %-20s %-20s %-20s %-10s\n","PROTO",

"IP/PUERTO LOCAL","IP/PUERTO REMOTO", "ESTADO CONEXION", "PROCESO

LOCAL"}/ESTABLISHED/{printf "%-8s %-20s %-20s %-20s %-10s\n",$1,$4,$5,$6,$7}'|uniq

Seguramente hayamos oído hablar mucho acerca del “e-Money” últimamente, sobre todo tras la llegada del famoso Bitcoin. Actualmente podemos encontrarnos infinidad de monedas digitales, tales como: Bitcoin, Litecoin, Namecoin.

La moneda digital es un tipo de moneda alternativa que no depende de un banco central o entidades específicas, por lo tanto no está regulada por ningún gobierno, al menos de momento. Dichas monedas utilizan algoritmos criptográficos para regular la creación y la transacción. ¿Y para qué podemos usar este tipo de moneda? La respuesta puede ser todo lo amplia que queramos, pero sobre todo, lo que podemos comprar con este tipo de moneda son servicios. ¿Qué tipo de servicios? Pues depende de qué queramos, pero desde el punto de vista de un delincuente, se puede adquirir desde la contraseña de una cuenta de correo, hasta una red botnet adecuada a nuestras necesidades. Pues bien, entre estos servicios y el dinero real, existe una cosa llamada “Exchange”.

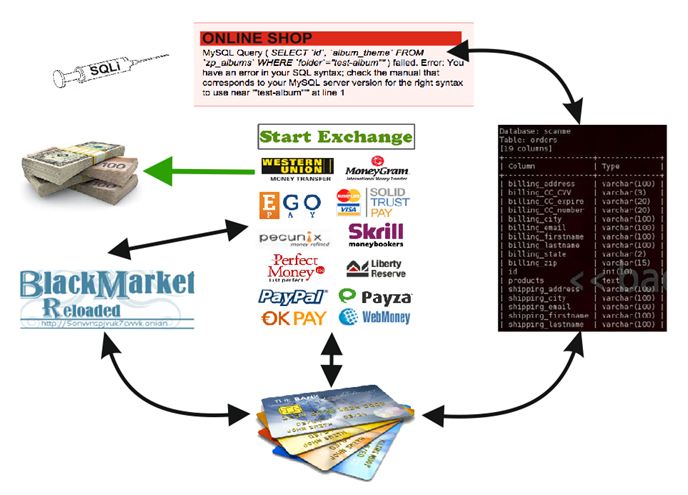

El propósito de un “Exchange”, cuyo funcionamiento se muestra en la siguiente imagen, es sencilla: cambiar de divisa. Imaginemos que un delincuente obtiene los datos de las tarjetas de crédito de una tienda online mediante un ataque, datos que no quiere utilizar para no delatarse. Para ello, recurre a un “Exchange”, por donde pasará el dinero hasta encontrar la forma de que se pierda la traza del mismo.

Por ejemplo, el delincuente puede comprar Bitcoins con los datos de las tarjetas , para posteriormente venderlos a otros usuarios, y magia, dinero 100% limpio. Otra opción que podemos observar en el diagrama anterior, sería vender esas tarjetas de crédito a otras personas, que se encargarían de realizar el mismo procedimiento.

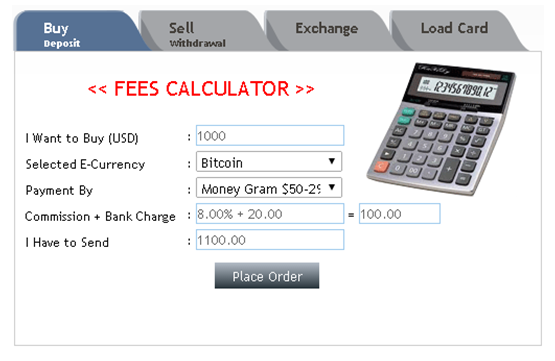

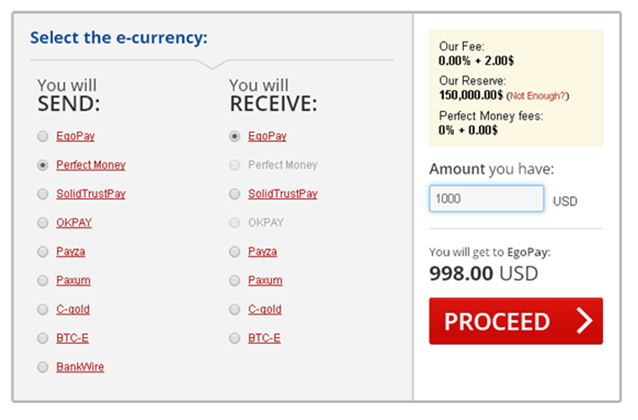

Podemos encontrar páginas “Exchange” de todo tipo: de Paypal a Bitcoin, de tarjeta de crédito a Bitcoin, de Western Money a Payza, etc. Estos son algunos ejemplos:

¿Quién se esconde tras estos servicios de “Exchange”?

Personas que desean blanquear grandes cantidades de dinero, y que ven en servicios de “Exchange” un negocio seguro. En cuanto al funcionamiento interno de un “Exchange”, poco podemos decir; no es más que dinero que se cambia por otro dinero, un servicio bidireccional de blanqueo, entre el usuario y la empresa, TODOS GANAN.

Quizá esta sea una de las razones por las que está tan demandado el Bitcoin y las e-currency, básicamente porque es una moneda muy útil para los delincuentes.

(Tras el siempre breve descanso vacacional retomamos la actividad de Security Art Work para darles la bienvenida a todos los que, como nosotros, se reincorporen hoy a la vida laboral y desearles felices vacaciones a los que se van ahora a disfrutar del merecido descanso. Veremos que nos depara este nuevo curso 2014-2015. Empezamos con una entrada a propósito de una empresa que se ha hecho muy popular este verano y en la que hemos tenido dudas para determinar el tiempo verbal.)

La empresa Gowex ha estado de actualidad estos meses pasados a raíz de un escándalo financiero. Aunque al parecer sus proyectos no son tan exitosos como parecían (y vamos a dejarlo ahí que no somos analistas financieros), al menos es justo reconocerle méritos en algunos de los proyectos de I+D desarrollados.

Gowex ha venido apostando por las smart cities (“ciudades inteligentes”), con acceso WIFI libre y mejor acceso a los servicios y transportes públicos. Además, Gowex es el creador de la “Social Wifi” con We2, un proyecto que se lanzó a finales del año pasado en Nueva York. We2 supone un rizar más el rizo del modelo de las redes sociales: conectarse con el entorno que nos rodea. La compañía ofrece conectarte a las redes Wifi disponibles a tu alrededor (tiendas, restaurantes, centros comerciales y otros locales) de forma automática para poder comunicarte con este entorno.

Por otro lado, anunció recientemente una colaboración estratégica con Cisco, que a su vez es el promotor de “The Internet of Everything” (o el menos atractivo “Internet de las Cosas”). Con esta unión ambos pretenden llegar a conseguir la interconexión total de las personas con las ciudades.

La contribución de este tipo de proyectos a las “Smart Cities” es claramente positiva, pues se traduce en eficiencia energética, ahorro de costes, mejora de servicios al ciudadano, más visibilidad para pequeños comerciantes, etc. Sin embargo, hay que pensar que nunca se van a realizar a “coste” cero para el ciudadano. La realidad es que este tipo de servicios tienen como objetivo final personalizar la publicidad por segmento de cliente en tiempo real. Por ejemplo, a la vez que los usuarios de We2 pueden conocer quién está tomando un té en la cafetería de la esquina, empezarán a recibir ofertas y descuentos de teterías cercanas. Y más de lo mismo cuando se registren sus movimientos, hábitos y preferencias por el resto de la ciudad.

Aristóteles ya afirmó que el hombre es un animal social, pero quizás sea conveniente replantearse establecer un límite. Si empezamos a estar conectados a todo lo que nos rodea, ¿cómo vamos a ser capaces de controlar qué información estamos entregando (y a quién)? ¿Cómo vamos a gestionar la seguridad de un sistema tan heterogéneo y con tantos actores involucrados? A mi juicio, a menudo no se acompaña el desarrollo de estas tecnologías con medidas acordes para la privacidad (y seguridad) de los usuarios, sino que es más fácil asumir que nuestro nivel de exposición debe ser cada vez mayor.

Al final y como siempre, nuestra alternativa será decidir “cuánto de social” queremos ser. Nunca estaremos totalmente “a salvo”, pero quizá nos mantengamos en los límites de lo razonable.

Pues eso, el título -un año más- lo dice todo: nos vamos de vacaciones. Sí, y ponemos la foto de la palmera, la de siempre. Pero para no escribir lo mismo todos los años, en esta ocasión no haremos los listados con lo que ha ido apareciendo por Security Art Work durante este ejercicio, con los consejos pre-vacacionales, con todo aquello de pasarlo bien -con seguridad- y demás. Al contrario: os proponemos unos ejercicios para ayudaros a disfrutar de las vacaciones; veréis que rápido se pasan estos días que llevamos todo el año esperando: cuando queramos darnos cuenta, estaremos de nuevo en el trabajo, disfrutando de informes, ofertas, APT y similares…. Aprovechadlos, ¡son gratis!

Y con estos mensajes optimistas, nos despedimos hasta septiembre :) Ahí va, por fin, la palmera:

Recientemente, el Centro de Seguridad TIC de la Comunidad Valenciana (CSIRT-cv), ha publicado un “estudio desarrollado por AVAST”. Dicho estudio ha demostrado que fue posible recuperar datos de dispositivos de Android después de que estos hubiesen sido eliminados, incluso empleando la opción de “Restablecer datos de fábrica”.

En este post, veremos que medidas de seguridad debemos adoptar si tenemos pensado renovar nuestro terminal y vender el viejo. Estas son algunas de las medidas más significativas:

1º) No incluir nuestra vieja SD en la venta del terminal. Esto nos ahorrará muchos quebraderos de cabeza, ya que como todos sabemos a estas alturas, el contenido de una tarjeta SD o micro SD es recuperable.

2º) Mover el software instalado desde Google Play a nuestra tarjeta SD. De esta forma, todos los datos se guardarán siempre en nuestra tarjeta SD o micro SD.

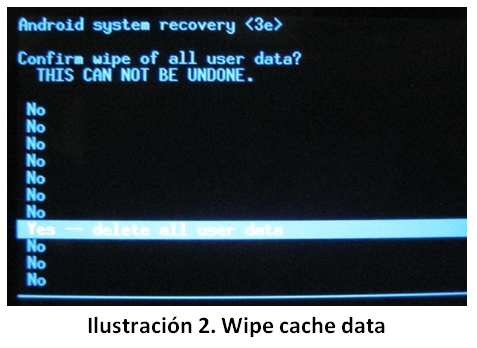

3º) Encender nuestro terminal en modo recovery y formatear el terminal desde ahí. Este proceso, aunque puede parecer complicado, no lo es tanto. Hay varios métodos para poner nuestro terminal en modo recovery:

Una vez reiniciado, simplemente tenemos que seguir el 2º paso.

Dentro del ADB entraremos en la carpeta Platform Tools, y mientras pulsamos el botón “Mayus” clicaremos con el botón derecho de nuestro ratón. Escogeremos la opción “Abrir ventana de comandos Aquí“. En la ventana que aparecerá escribiremos lo siguiente:

>>adb reboot recovery

Una vez se haya reiniciado nuestro terminal, simplemente debemos de seguir el 2º paso.

Ahora que sabemos cómo proteger nuestra información sensible, ya no hay excusa para no hacerlo.

Mucho se ha hablado sobre la reciente salida de dispositivos wearables, vamos, que puedes vestirte con ellos. Que si controles de frecuencia cardíaca, sincronización con otros dispositivos, unas gafas que te permiten hacer muchas cosas…

Permitid que me ponga en un tono más “conspiranoico”. Quiero expresar una serie de pensamientos que rondan por mi cabeza…

En primer lugar, las gafas inteligentes… véase las Google Glass. Según he estado leyendo por ahí, mucha gente aprueba esta tecnología ya que permitiría, por ejemplo, leer documentos para personas invidentes. Permitirá, mediante las correspondientes aplicaciones, salvar vidas, fotografías mediante un pestañeo… ahá.

En segundo lugar, tenemos el Smart Watch, un wearable que se pone en la muñeca cual reloj. Este, a diferencia de las gafas, no permite realizar fotografías (o al menos hasta ahora los modelos que he encontrado…). Sin embargo, sí lleva un micrófono. Sí, un micrófono que permite enviar comandos de voz, dictar mensajes, etc.

Toda esta tecnología moderna parece, y será, muy cómoda de utilizar y nos facilitará bastante la vida. Pero ¿a qué precio?

Ya hemos hablado del peligro de utilizar los Smartphones, pues es muy sencillo utilizarlo como mecanismo de espionaje. ¿Qué ocurrirá con las gafas y relojes inteligentes?

Existen ya noticias como que en el Reino Unido se ha prohibido el uso de las Google Glass en salas de cine. Pero, ¿hasta dónde llegarán estas prohibiciones? Es un tema que se ha tocado bastante; la privacidad.

Más allá de las posibles fotos que nos puedan hacer sin enterarnos, ahora con los relojes hay un micrófono disponible. Un micrófono que no tiene la limitación que tiene el Smartphone ya que NO está escondido en un bolsillo y es más discreto.

¿Veremos esta tecnología en malas manos? ¿Nos espiarán de una forma más eficaz?

Recordarán que en un post anterior, titulado La odisea de (intentar) hacer las cosas bien…, les daba los detalles del tortuoso camino que he tenido que atravesar desde el descubrimiento de una vulnerabilidad hasta su publicación. Dado que la vulnerabilidad ya es pública (véase Advisory (ICSA-14-203-01), Omron NS Series HMI Vulnerabilities), es el momento de hablarles de ella. Aunque lo cierto es que la publicación de esta entrada, tras unos 10 meses de espera, estaba ya previamente planificada.

Las vulnerabilidades que les comento fueron encontradas en el NS15 versión 3.19 (aunque desconozco si otras versiones están afectadas), un HMI de la marca OMRON.

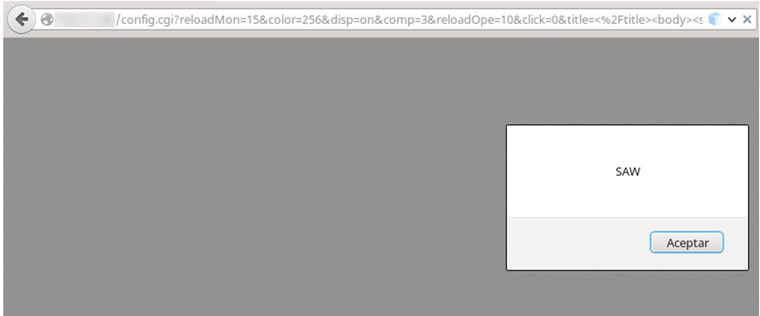

La primera de ellas es un XSS persistente que permitiría inyectar código malicioso a través del formulario de configuración, concretamente en el parámetro “Page Title”, que se encarga de modificar el título de las páginas web del sistema. No obstante, para aprovecharse de ella, el atacante deberá estar autenticado en el sistema. Sin embargo…

Cuando el sistema almacena todas las opciones y sus valores, se puede comprobar como los valores introducidos en el formulario de configuración se transmiten mediante método “GET”, apareciendo todos los parámetros en la barra de navegación. Como no existe ningún parámetro que haga de token, un atacante podría aprovechar esta vulnerabilidad de tipo CSRF y crear una URL que permitiese cambiar la configuración del sistema HMI.

Aunque en un primer lugar ambas vulnerabilidades pueden parecer más bien simples e incluso irrelevantes, de explotarse en un sistema crítico los resultados podrían ser devastadores.

Imaginemos que un atacante decide realizar un ataque dirigido contra el operario que se encarga de controlar el sistema HMI. Para ello, el atacante le enviará un enlace que, aprovechándose del CSRF, inyecte un payload que aproveche la vulnerabilidad XSS. En este caso, la finalidad del payload será la de suplantar la página web de control por otra.

De este modo el atacante podría conseguir que el operario modificase el estado del sistema a partir de una información falsa (escogida por el atacante para sus propios propósitos). En otro escenario, si el atacante consiguiese atacar con éxito el sistema, el ataque resultaría invisible para el operador, a cuyos ojos todo estaría en perfecto estado. Algo, que si no recuerdo mal, también realizaba Stuxnet en su día.

Copyright © 2025 · Genesis Framework · WordPress · Log in