Mucho se ha hablado sobre la reciente salida de dispositivos wearables, vamos, que puedes vestirte con ellos. Que si controles de frecuencia cardíaca, sincronización con otros dispositivos, unas gafas que te permiten hacer muchas cosas…

Permitid que me ponga en un tono más “conspiranoico”. Quiero expresar una serie de pensamientos que rondan por mi cabeza…

En primer lugar, las gafas inteligentes… véase las Google Glass. Según he estado leyendo por ahí, mucha gente aprueba esta tecnología ya que permitiría, por ejemplo, leer documentos para personas invidentes. Permitirá, mediante las correspondientes aplicaciones, salvar vidas, fotografías mediante un pestañeo… ahá.

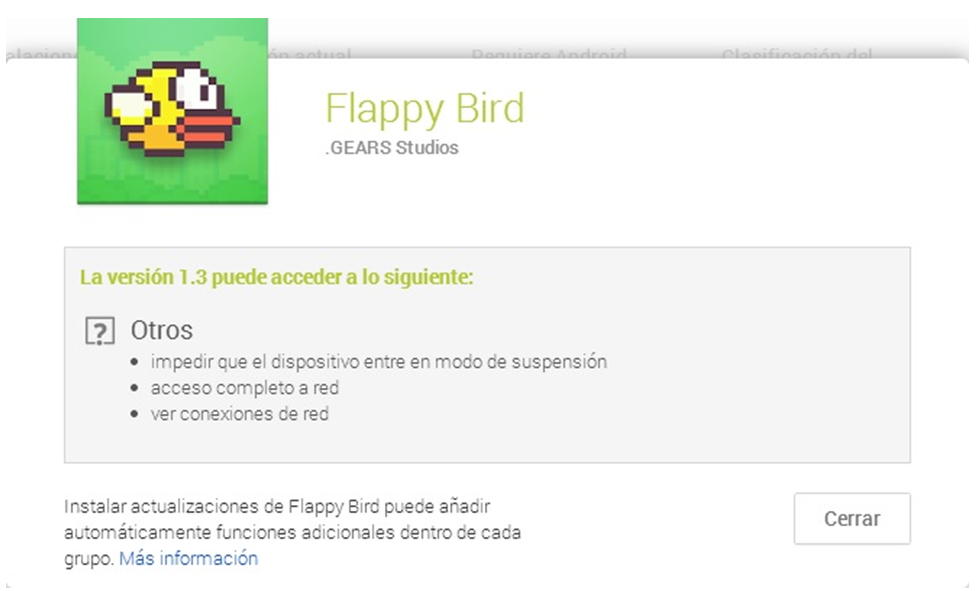

En segundo lugar, tenemos el Smart Watch, un wearable que se pone en la muñeca cual reloj. Este, a diferencia de las gafas, no permite realizar fotografías (o al menos hasta ahora los modelos que he encontrado…). Sin embargo, sí lleva un micrófono. Sí, un micrófono que permite enviar comandos de voz, dictar mensajes, etc.

Toda esta tecnología moderna parece, y será, muy cómoda de utilizar y nos facilitará bastante la vida. Pero ¿a qué precio?

Ya hemos hablado del peligro de utilizar los Smartphones, pues es muy sencillo utilizarlo como mecanismo de espionaje. ¿Qué ocurrirá con las gafas y relojes inteligentes?

Existen ya noticias como que en el Reino Unido se ha prohibido el uso de las Google Glass en salas de cine. Pero, ¿hasta dónde llegarán estas prohibiciones? Es un tema que se ha tocado bastante; la privacidad.

Más allá de las posibles fotos que nos puedan hacer sin enterarnos, ahora con los relojes hay un micrófono disponible. Un micrófono que no tiene la limitación que tiene el Smartphone ya que NO está escondido en un bolsillo y es más discreto.

¿Veremos esta tecnología en malas manos? ¿Nos espiarán de una forma más eficaz?