N.d.A.: Esta serie de posts es una narración de un análisis forense de un caso práctico de respuesta ante incidentes totalmente ficticio. Una breve explicación con algunas notas aclaratorias se puede leer al comienzo del primer artículo.

Recursos: i) vídeo del taller que el autor dio en las XV Jornadas STIC del CCN-CERT, ii) slides de la presentación, iii) evidencias ya trabajadas para poder seguir el caso paso por paso, iv) evidencias en bruto para hacer investigación propia, v) CTF DFIR preparado que va desgranando el caso a medida que se responde a los diversos retos

=> Primera parte

=> Segunda parte

=> Tercera parte

=> Cuarta parte

=> Quinta parte

En el artículo anterior Ángela había terminado de desgranar todas las acciones de los atacantes, por lo que ya sabía lo que había sucedido realmente y tenía una explicación completa del incidente:

- Los atacantes envían un phishing a Pepe Contento, que cae en el mismo e introduce las credenciales.

- Leen el correo de Pepe Contento, y no encuentran nada de interés

- Crean una app maliciosa en su tenant de Azure y la configuran para que solicite entre otros acceso al correo.

- Entran con la cuenta de O365 de Pepe Contento a Teams, y convencen a Inocencio Crédulo para que de permisos a esa aplicación, dando a los atacantes acceso a su correo.

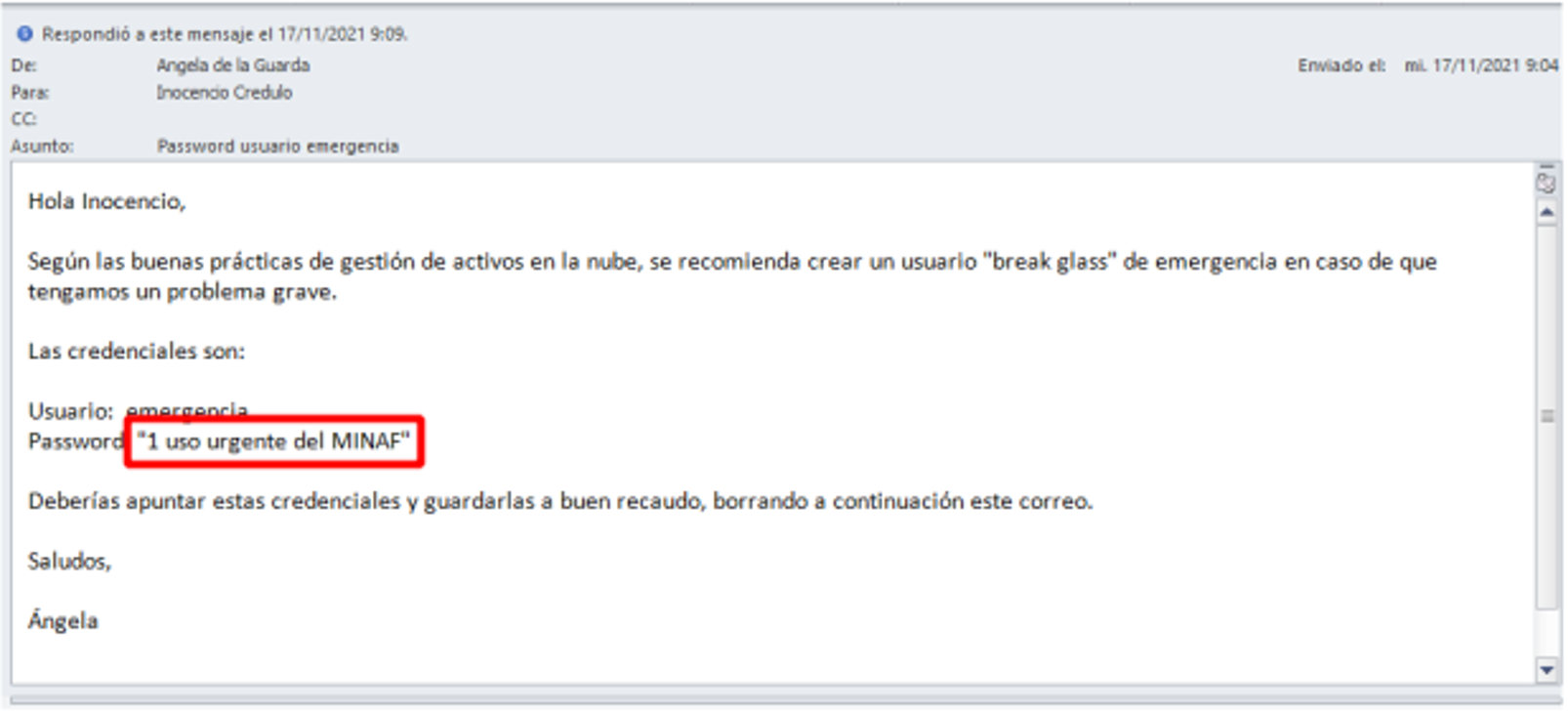

- Leen el correo de Inocencio Crédulo y encuentran las credenciales de la cuenta de emergencia.

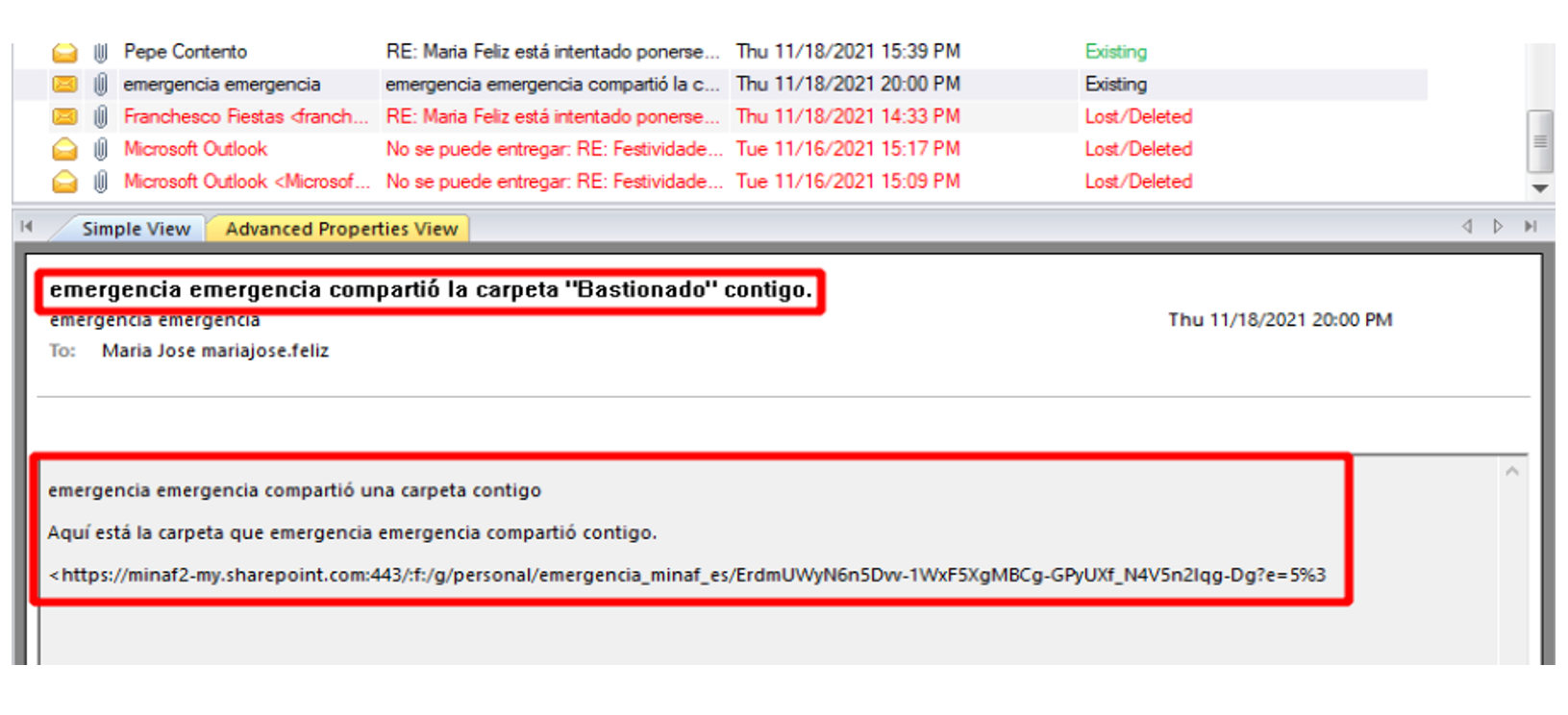

- Inician sesión con la cuenta de emergencia, y despliegan todas las acciones de evasión (usuario administrador global, regla de correo) y de espionaje (permisos sobre los buzones de correo y sitios de Sharepoint).

- Desde la cuenta de emergencia, intentan engañar (sin éxito) a la Directora General para que instale un Grunt de Covenant.

- La Directora General comparte el documento con uno de sus adjuntos, que poco después lo comparte con el otro adjunto vía O365.

- Los atacantes exfiltran el documento del O365 de Pepe Contento, y lo filtran al “Happy Gossipy”.

Sabiendo todo lo que han hecho los atacantes, Ángela puede pasar a la fase de contención y erradicación (que en este caso ocurre de forma simultánea, y según el “método Pelayo”, se realiza con contundencia):

[Read more…]